Zatem ochrona przed tego typu atakami nie istnieje. Pocieszające jest jedynie to, że nawet Ahmad nie potrafi, dokonawszy takiego wrogiego przejęcia kontroli (czy raczej po wprowadzeniu chaosu) odczytać danych, jakie udostępnia zainfekowany ruter. Może on jedynie przerwać połączenie klienta z serwerem i nie dopuścić do automatycznego łączenia się urządzeń. Napastnik nie musi zbyt wiele robić: wystarczy standardowa sieć WLAN i przesłanie pakietu danych z poleceniami, które nakazują dokonanie nowej autoryzacji. Dotychczas hakerzy przemycali taki pakiet do sieci, której przydzielili adres MAC rutera. Obecnie wiele punktów dostępu ma zabezpieczenie przed takimi atakami. Metoda Ahmada to posunięcie się o krok dalej: manipuluje on pakietem i przydziela mu adres MAC nadawcy (6xFF), niezdefiniowany w standardzie IEEE 802.11.

Po otrzymaniu pakietu od hakera ruter prosi o uwierzytelnienie klienta. Takie zapytanie jest równie proste, jak podstępne, ponieważ większość ruterów na tego rodzaju wiadomość reaguje, wysyłając do klienta polecenie wylogowania z sieci. Operacja jest fatalna w skutkach: klienci nie mogą zalogować się samodzielnie do rutera, ponieważ ten od tej pory odmawia połączenia.

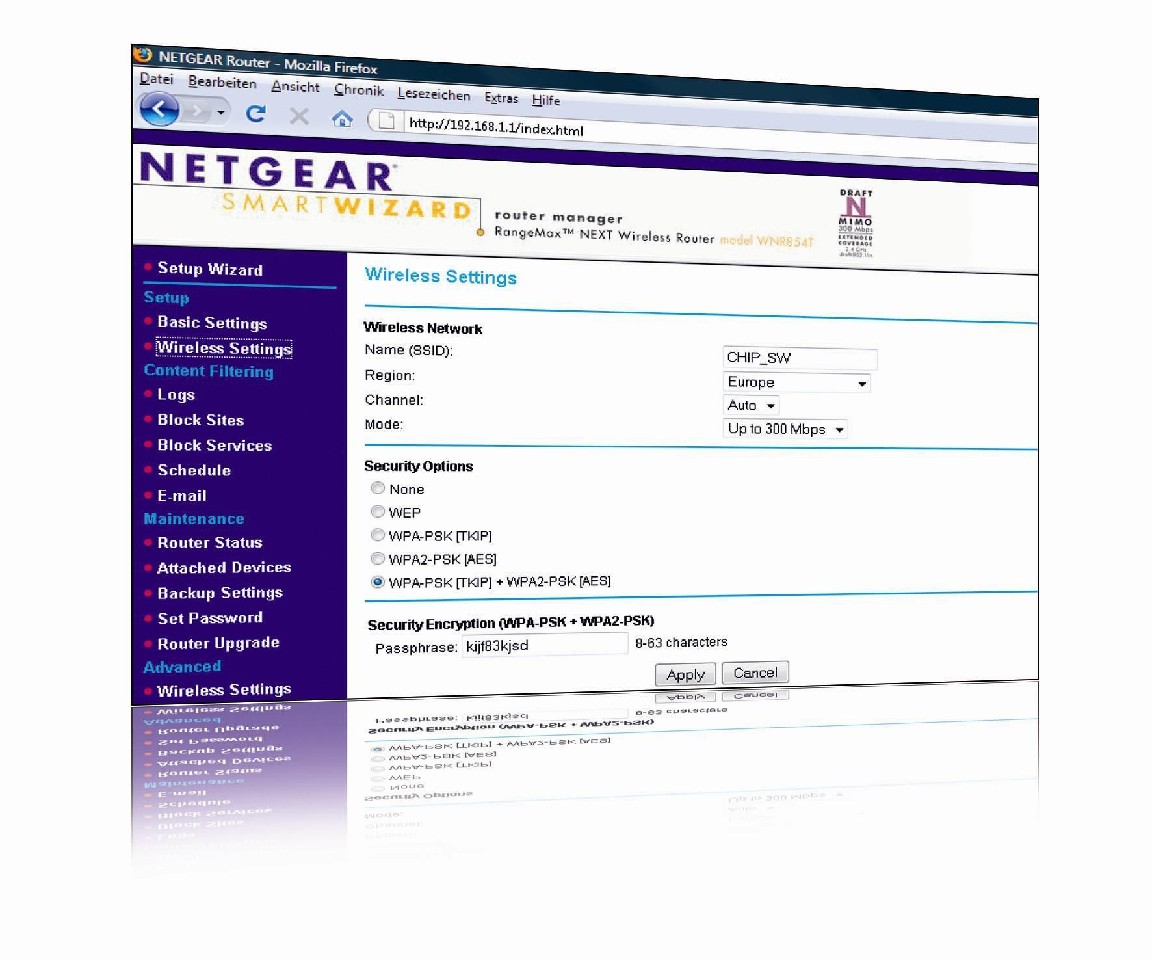

Odporność rutera: Producenci pracują już nad stosownymi aktualizacjami oprogramowania do swoich urządzeń. Upewnij się zatem, że masz najnowszy firmware w ruterze. Jeśli aktualizacje nie są jeszcze dostępne, dezaktywuj tryb pokazywania SSID.

Info: airtightnetworks.com