Sieci społecznościowe i usługi Web 2.0 stały się w ciągu ostatnich sześciu miesięcy jednym z najpopularniejszych kanałów rozprzestrzenia się złośliwego oprogramowania. Twórcy złośliwego oprogramowania wykorzystują wydarzenia o skali światowej i znane nazwiska świata showbiznesu do nakłonienia nieświadomych użytkowników, aby pobrali i uruchomili szkodliwe programy. Piłkarski Mundial FIFA i wielkie powodzie w Gwatemali to tylko dwa spośród wydarzeń wykorzystywanych do optymalizacji fałszywych stron internetowych, na których znajduje się złośliwe oprogramowanie, zwiększając ilość ich wyświetleń.

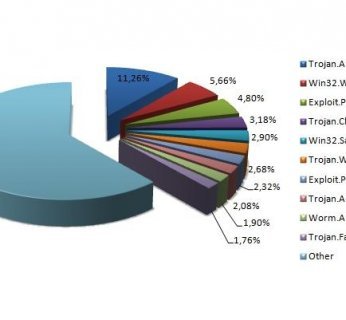

- Trojan.AutorunINF.Gen zajmuje pierwsze miejsce w półrocznym raporcie BitDefendera, będąc źródłem ponad 11 procent wszystkich infekcji. Funkcja autoodtwarzania, której zadaniem jest uproszczenie instalacji aplikacji z mediów przenośnych w systemie Windows, była bardzo często wykorzystywana do automatycznego uruchamiania złośliwego oprogramowania natychmiast po podłączeniu do komputera zainfekowanego dysku USB lub nośnika pamięci zewnętrznej.

- Robaki MBR powróciły z ulepszonym systemem infekowania. W końcówce stycznia w sieci pojawił się program Win32.Worm.Zimuse.A, zabójcza kombinacja wirusa, rootkita i robaka. Po zainfekowaniu, robak zaczyna odliczać dni. 40 dni po infekcji, nadpisuje główny rekord startowy (Master Boot Record) dysku twardego, uniemożliwiając tym samym uruchomianie systemu operacyjnego.

- W ciągu sześciu miesięcy ilość spamu farmaceutycznego osiągnęła nowy rekord – jego odsetek wzrósł z 51 do 66 procent. Podział spamu z pierwszej połowy 2010 roku przedstawia się następująco:

- Spam farmaceutyczny – 66%

- Podrabiane produkty – 7%

- Pożyczki i ubezpieczenia – 5%

- Złośliwe oprogramowanie załączone do wiadomości – 3,5%

- Kasyna i hazard – 3,5%

- Wykorzystywanie luk w zabezpieczeniach popularnych programów, takich jak przeglądarka Microsoftu Internet Explorer, Adobe Reader, Adobe Flash Player czy nawet Adobe Photoshop CS 4 niedługo po ich premierze, również odegrało istotną rolę w rozprzestrzenianiu złośliwego oprogramowania w pierwszej połowie 2010 roku. Luki w zabezpieczeniach programu Internet Explorer zostały wykorzystane do ataku na duże firmy, takie jak Google, Adobe i Rackspace.

- W pierwszej połowie 2010 roku “phisherzy” skoncentrowali się głównie na podszywaniu się pod serwisy Paypal i eBay. Bank HSBC zajął trzecie miejsce, a Poste Italiene i EGG zamykają listę najczęściej wykorzystywanych bytów sieciowych

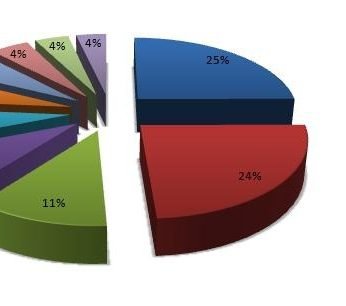

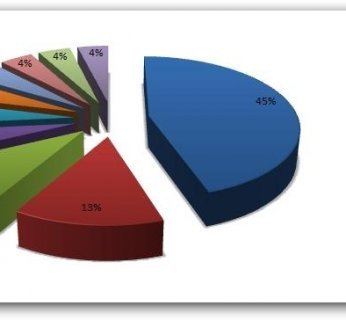

- Polska z wynikiem 7%. zajmuje piąte miejsce na liście krajów, z których najczęściej przeprowadza się ataki phishingowe. Kraje z wyższym wynikiem to Rosja – 25%, Czechy – 24%, Wielka Brytania – 11% i Korea Południowa – 9%.

Podczas gdy pierwszą połowę roku zdominowały konwencjonalne zagrożenia internetowe, takie jak trojany i robaki, coraz większym zagrożeniem stają się exploity, zarówno jeśli idzie o ich ilość jak i poczynione szkody. Exploit.Comele.A udowodnił, że wykorzystywanie luk w zabezpieczeniach może spowodować większe szkody niż kradzież danych osobowych lub włamania na konta bankowe. Jest to bardzo niebezpieczna broń, wykorzystywana w wojnie elektronicznej oraz w szpiegostwie przemysłowym na dużą skalę.

Po tym, jak liczba użytkowników serwisu Facebook przekroczyła 400 milionów, większość twórców złośliwego oprogramowania weźmie tę platformę społecznościową na cel. Niektórzy będą wykorzystywać inżynierię społecznościową (jak na przykład przeprowadzanie ataków z komputerów zainfekowanych złośliwym oprogramowaniem), a inni będą próbowali wykorzystać słabe punkty elementów tej platformy.

Wycieki danych osobowych przyczynią się też do wzrostu skuteczności innych ataków, zwłaszcza w przypadku, kiedy dane wykradzione z serwisów społecznościowych zostaną połączone z prywatnymi blogami, historią zatrudnienia i innymi. Aplikacje stron trzecich również odegrają istotną rolę w wykorzystywaniu portali społecznościowych.

Wprowadzenie nowego standardu kodowania HTML5, który ma zastąpić HTML, da użytkownikom nowe możliwości interakcji ze stronami internetowymi i najprawdopodobniej całkowicie zmieni oblicze Internetu. Nowa technologia zostanie prawdopodobnie wykorzystana przez twórców złośliwego oprogramowania do łamania zabezpieczeń przeglądarek.

Nielegalne lub złamane oprogramowanie także przyczyni się do rozprzestrzeniania złośliwego kodu. Z jednej strony większość mechanizmów łamiących zabezpieczenia komercyjnego oprogramowania dostępnych na portalach “warezowych” posiada wbudowane różne typy złośliwego kodu, od keyloggerów do programów wykorzystujących luki w zabezpieczeniach systemu. Z drugiej strony, nielegalne kopie systemu operacyjnego Windows nie mogą otrzymywać aktualizacji zabezpieczeń, co sprawia, że komputery z takimi systemami będą bezbronne wobec ataków skierowanych na luki w zabezpieczeniach, które zostaną odkryte w ciągu najbliższych 6 miesięcy.