WSKAZÓWKA:

Używanie niektórych z poniższych narzędzi w świetle polskiego prawa może stanowić przestępstwo. Dlatego nie wykorzystuj tych technik i programów na komputerach innych niż twój własny.

Zdobywanie nazwy i hasła

Jeśli jakiś szpieg chce niezauważalnie dostać się do twojego komputera, potrzebuje aktualnej nazwy użytkownika oraz hasła. Aby je zdobyć, wkrada się poprzez jedne z otwartych tylnych drzwi systemu Windows.

Ustalenie nazwy użytkownika

Narzędzia: Cmd.exe, PsTools

Spróbuj sam zagrać rolę szpiega. Otwórz Wiersz poleceń i wpisz adres sieci lub adres internetowy według poniższego wzoru

ping www.nazwa_komputera.pl

Dzięki temu otrzymasz adres IP twojego celu ataku. Za pomocą polecenia “ping” dowiesz się również, czy dana maszyna jest osiągalna. Jeśli tak, możesz spróbować zapewnić sobie dostęp poprzez ukryte konto administratora. W tym celu wpisz:

net use \\adresIP\ipc$ /user:administrator

w miejsce »adresIP« wstawiając wcześniej ustalony adres IP. Jeśli nie otrzymasz komunikatu o błędzie, szpiegowanie może się udać.

Dobrym narzędziem do włamywania jest PsTools, które można znaleźć pod adresem www.microsoft.com. Rozpakuj pobrany folder ZIP i skopiuj stamtąd narzędzie Wiersza poleceń »psexec« i »psloggedon« do folderu »Windows\system32«. Następnie wpisz w pole wejściowe polecenie:

psexec \\adresIP –u administrator psloggedon \\adresIP

Jeśli komputer nie jest dostatecznie chroniony, zdobędziesz nazwy wszystkich użytkowników zalogowanych na tym komputerze.

SPOSOBY OCHRONY:

Przedstawioną powyżej sytuację określa się jako atak sesji zerowej. Ataki tego rodzaju mogą być przeprowadzane z wykorzystaniem portów 137, 138, 139 i 445. Pierwszy środek zapobiegawczy: jeśli jesteś użytkownikiem XP, koniecznie zainstaluj Service Pack 2. Ulepszona zapora systemu zapobiega atakom sesji zerowej, przynajmniej jeśli ktoś będzie się próbował zalogować na twoim komputerze przez Internet.

W przypadku komputerów w sieciach lokalnych powinieneś zamknąć odpowiednie porty za pomocą firewalla. Niestety, nie jest to proste, ponieważ trzeba wiedzieć, które porty zablokować – dużo zależy tu od ustawień wprowadzonych przez lokalnego administratora. Znacznie prościej jest dezaktywować administracyjne uruchamianie, które wykorzystaliśmy podczas naszego symulowanego ataku. W tym celu za pomocą polecenia »regedit«, wpisywanego w Wierszu poleceń uruchom Edytor Rejestru i utwórz w kluczu »HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\lanmanserver\parameters« nowe wartości typu DWORD: »AutoShareServer« oraz »AutoShareWks«. Przypisz wpisom każdorazowo wartość »0« i ponownie uruchom peceta.

Windows zdradza również hasła

Narzędzie: WinHex

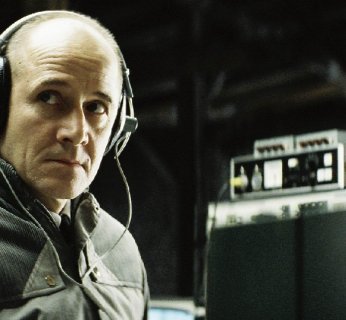

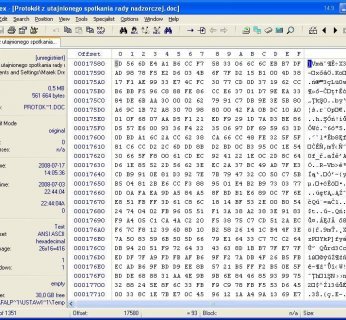

Nazwa użytkownika to oczywiście tylko połowa sukcesu. Jeśli szpiegowi udało się przedostać do systemu, będzie próbował ustalić również hasła. Najprostszy sposób to wykorzystanie funkcji wyszukiwania systemu Windows – spróbuj odnaleźć pliki z rozszerzeniami PWD, PED, PSR, PSX i DB. Dzięki temu odnajdziesz informacje, które są zapisywane w plikach przez najbardziej znane narzędzia chroniące hasła, np. Password Safe. Interesujące są oczywiście takie nazwy plików, jak »key« i »secmod«. Otwórz te pliki za pomocą narzędzia WinHex, które znajdziesz na płycie dołączonej do wydania. Jeśli pliki są kodowane, nic nie da się zrobić. Jeżeli nie, w plikach widoczne będą zapisane hasła.

WinHex potrafi jeszcze więcej. Posługując się nim, przeszukasz również plik wymiany systemu Windows (pagefile.sys). Jednak wymagana jest do tego druga partycja systemu Windows lub narzędzie kopiujące DOS-u, ponieważ ochrona plików Windows uniemożliwia otwarcie pliku wymiany.

Jeśli uruchomisz komputer z systemem Vista, możesz wczytać pagefile.sys obecnej partycji XP do WinHeksa. Plik ten znajdziesz w katalogu głównym odpowiedniej partycji systemu Windows. Z menu WinHeksa wybierz »Search | Find Text« i wpisz słowa takie jak: »hasło«, »admin« lub »użytkownik«. Zdziwisz się, jakie tajemnice może ujawnić pagefile.sys: oprócz haseł systemu Windows znajdziesz również hasła do forów internetowych czy dokumentów PDF.

SPOSOBY OCHRONY: wiele narzędzi chroniących hasła zezwala na używanie indywidualnych rozszerzeń plików. Skorzystaj z tego! Także hakerzy dobrze znają takie programy do przechowywania haseł, jak AI RoboForm czy Password Safe. Jeśli zakodowany plik z twoimi hasłami nazwiesz na przykład »wsc87.dqq«, trudno będzie się domyślić, że właśnie w nim trzymasz swoje najskrytsze tajemnice. Poza tym nigdy nie przechowuj tego pliku w głównym katalogu.

Odczytaniu pliku pagefile.sys przez niepowołane osoby zapobiegnie drobna zmiana w Rejestrze: uruchom »regedit« i przejdź do klucza »HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session\Manager\Memory Manager«. Kliknij dwa razy wpis »ClearPageFileAtShutdown« i przypisz mu wartość »1«. Po tym zabiegu plik wymiany będzie zapisywany zerami przy każdym zamknięciu systemu Windows i nie uda się wydobyć z niego żadnych poufnych danych.

Odczytywanie zdjęć, e-maili, dokumentów

Nie tylko system Windows jest niebezpieczny, także zapisane pliki mogą wiele zdradzić na temat swoich twórców.

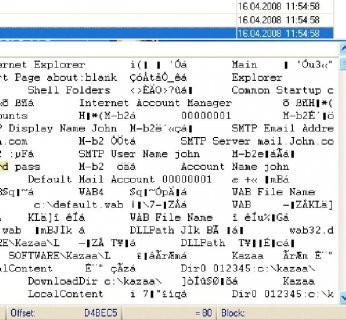

Potajemna rekonstrukcja zdjęć – narzędzia: ThumbsDbExtractor

Na imprezach powstają czasem zdjęcia nieprzeznaczone na widok publiczny. Wyobraź sobie, że ktoś obcy kradnie plik »thumbs.db« z twojego komputera i rekonstruuje kompromitującą cię fotkę. Jak coś takiego funkcjonuje, przedstawiamy poniżej.

W pierwszej kolejności potrzebujemy pliku »thumbs.db« z obcego komputera. Pozwalamy, aby zdecydował przypadek, i wpisujemy w wyszukiwarce Google hasło

filetype:db thumbs

Aż 23 000 stron internetowych, przeważnie serwerów FTP, oferuje nam żądany plik. Po obejrzeniu kilku nudnych trafień decydujemy się na francuskie forum internetowe, z którego pobieramy poszukiwany plik. Następnie otwieramy go w programie ThumbsDbExtractor. Odkrywamy twarze trzech młodych ludzi, prawdopodobnie studentów, z których jeden ma na imię Alex, jak możemy odczytać z URL.

Następnym krokiem jest otworzenie zdjęć w programie Exif-Reader (można go znaleźć na www.softpedia.com). Bądź co bądź studenci byli na tyle sprytni, aby nie zapisywać informacji z aparatu cyfrowego lub usunęli je. W przeciwnym razie moglibyśmy się dowiedzieć, kiedy, przez kogo i jakim modelem aparatu zdjęcie zostało zrobione.

SPOSOBY OCHRONY: Przed Google ochroni jedynie abstynencja internetowa. Poza tym możesz wywołać funkcję wyszukiwania systemu Windows i przeszukać wszystkie dyski twarde, próbując znaleźć plik »thumbs.db«. Usuń wszystkie odnalezione pliki. Aby system Windows nie mógł ich ponownie utworzyć, uruchom Windows Explorer i aktywuj – poprzez »Narzędzia | Opcje folderu | Widok« – opcję »Nie buforuj miniatur«. Dzięki temu będziesz chroniony, jednakże musisz zrezygnować z funkcji systemu Windows »Podgląd obrazów i faksów«.

Co mogą zdradzić emaile – narzędzia: Outlook, Outlook Express

Zastanów się dobrze, zanim wyślesz email. E-poczta zdradza więcej, niż chcemy. Aby wyłowić tajne informacje, nie potrzeba nawet żadnych specjalnych narzędzi. Wystarczy zwyczajny klient poczty elektronicznej.

Tego rodzaju szpiegostwo bazuje na nagłówku emaila. Aby go otworzyć, kliknij w Outlooku prawym przyciskiem myszy na email i wybierz »Opcje« – nagłówek zobaczysz w polu »Nagłówki internetowe«. Aby to samo osiągnąć w Outlook Expressie, wybierz »Właściwości | Szczegóły«.

To, jakie informacje zawiera nagłówek, zależy od wielu czynników, np. od używanego klienta poczty elektronicznej. Koncentrujemy się na czynnikach służących identyfikacji i śledzeniu. Znajdujący się u góry »Return-Path« nie dostarcza szpiegowi cennych informacji, ponieważ można go łatwo sfałszować. Prawda ukrywa się pod »Received«. Kolejne serwery pocztowe, przez które wędruje email, wpisują tam adnotacje o doręczeniu. W ostatniej linii znajduje się informacja o adresie IP nadawcy, względnie o dostawcy usług, takim jak np. o2pl.

Przykład: ostatnia linijka adnotacji o otrzymaniu przypadkowo wybranego emaila testowego to »from [79.189.184.138] (helo=[195.114.1.92] by s82.superhost.pl«. W pierwszej kolejności chcemy wiedzieć, kto ukrywa się pod tym adresem IP. W tym celu odwiedzamy stronę samspade.org i wpisujemy kolejno oba adresy IP do wyszukiwarki. Pierwszy adres należy do komputera znajdującego się w posiadaniu Telekomunikacji Polskiej. W przypadku drugiego adresu otrzymujemy adres dostawcy internetowego z Gdyni – firmy Superhost.

Streszczenie naszego przykładowego emaila po przeprowadzeniu analizy nagłówka wygląda następująco: nadawca wysłał wiadomość 28 lipca 2008 r. o godz. 15:10 za pośrednictwem klienta poczty elektronicznej Mozilla Thunderebird 1.5.0.14, widocznego w »User-Agent«. Przepływ danych odbył się za pośrednictwem Telekomunikacji Polskiej, którą wykorzystał dostawca infrastruktury lokalnej, czyli firma Superhost. Tak więc istnieje szansa, że nadawca emaila pochodzi z okolic Trójmiasta.

Poznajemy jeszcze inny szczegół: prawdopodobnie nadawca boi się podsłuchiwaczy. Świadczy o tym wpis »TLSv1:AES256-SHA256« w linijce »Received«. Email został zaszyfrowany przez klienta poczty Thunderbird i zapewne wysłany poprzez sieć Tor, zanim przejął go dostawca internetowy i przekierował email do naszej skrzynki.

SPOSOBY OCHRONY: usługi takie jak Secure Anonymous EMail, które można znaleźć na stronie www.anonymousspeech.com, mimo wszystko nie potrafią zapewnić stuprocentowej anonimowości listom wysyłanym za pomocą klienta pocztowego. Nasza podstawowa porada brzmi zatem tak: zaszyfruj połączenie z Internetem w sposób absolutnie pewny, np. używając anonimizera JAP, a potem wysyłaj emaile przez WWW.

MS Office umożliwia szpiegowanie – narzędzie: Notatnik

Wystarczająco dużo materiału oferują też szpiegom dokumenty programu Office. Zawierają one ukryte informacje, które zdradzają między innymi nazwy użytkownika, ścieżki plików i tajemnice handlowe. Wciel się jeszcze raz w rolę agenta, aby przekonać się, jak łatwo można odczytać takie dane. Jeśli otrzymasz emailem dokument Word, kliknij na niego prawym przyciskiem myszy. Wchodząc we »Właściwości | Podsumowanie | Zaawansowane«, sprawdzisz, kto ostatnio pracował na tym pliku, która wersja programu Word i jaki szablon został użyty do jego stworzenia oraz w jakiej firmie pracuje autor. Ponadto nazwa znajdująca się w polu »Autor« często okazuje się loginem do sieci firmowej. Aby się do niej włamać, brakuje tylko hasła.

Wyszpiegować można jeszcze inne rzeczy: jeśli otworzysz dokument Word za pomocą aplikacji WinHex, w pliku testowym znajdziesz odsyłacz do strony internetowej. Odsyłacz ten nie został jednak nigdy wpisany do dokumentu. Po krótkich poszukiwaniach stwierdziliśmy, że Firefox zapisał adres strony internetowej w Schowku w trakcie pracy programu Word w tle. Podczas ustawionego automatycznego szybkiego zapisywania zapisany został nie tylko otwarty dokument, ale również zawartość Schowka. Gdyby przypadkiem znajdowało się tam hasło, wpadłoby ono teraz w ręce szpiega. Teoretycznie jest to możliwe, ponieważ narzędzie takie jak AI RoboForm zapisuje hasło w postaci niezaszyfrowanej w Schowku, aby automatycznie zarejestrować użytkownika na forum internetowym. Zasadniczo dokument Word może zawierać wszystko, co przenosisz do Schowka, wykorzystując funkcję Kopiuj i Wklej.

SPOSOBY OCHRONY: pobierz ze strony Microsoft narzędzie RHDTool. Jest to dodatek do pakietu Office 2002/2003, który usuwa poufne informacje z dokumentów. Użytkownikom innych wersji pakietu Office zalecamy konwertowanie plików do formatu PDF, np. za pomocą Foxit Readera, którego znajdziesz na płycie dołączonej do numeru. Jeśli to nie jest rozwiązaniem, powinieneś przekazywać dokumenty wyłącznie tym osobom, do których masz stuprocentowe zaufanie.

Cookies umożliwiają kradzież – narzędzie: PageSpy

Jak naprawdę niebezpieczne są cookies? Internet i czasopisma komputerowe ciągle zalecają usuwanie tych plików tekstowych wysyłanych przez strony internetowe. Odpowiedź na powyższe pytanie otrzymasz, jeśli ponownie wcielisz się w rolę agenta.

Aby przejrzeć cookie, musisz go najpierw mieć. Złośliwy szpieg mógłby przemycić szkodliwy kod skryptu Java do dowolnego serwera sieciowego i w prosty sposób wyłapać cookies, które serwer wysyła do swoich użytkowników. W fachowym żargonie określa się to jako atak Cross-Site Scripting.

My chcemy postąpić legalnie, dlatego użyjemy narzędzia PageSpy, które można znaleźć na stronie www.sembel.net. Współpracuje ono jednakże wyłącznie z przeglądarką Internet Explorer. Zainstaluj PageSpy i otwórz za pomocą przeglądarki Microsoftu dowolną stronę internetową. Zalecamy wejście na forum, gdzie użytkownicy muszą podać nazwę użytkownika i hasło. Chcemy się dowiedzieć, czy napastnik może odczytać te dane z kradzionego cookie.

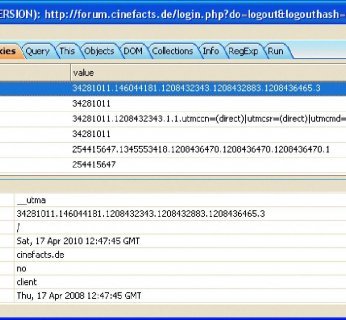

Zaloguj się na wybranym forum. Jeśli dostępna jest opcja w stylu “Zapamiętaj mnie”, aktywuj ją. Otrzymasz cookie, które umożliwi automatyczne logowanie przez określony okres, najczęściej 14 dni. Aby odczytać cookie, kliknij prawym przyciskiem myszy na stronę internetową. W menu kontekstowym przeglądarki znajdziesz nowe polecenie – »PageSpy« – które uruchomi narzędzie szpiegujące. Przejdź w nim do zakładki »Cookies«. Znajdują się tam wszystkie dane wysłane przez stronę internetową.

Kliknij na pierwszy cookie, który się wyświetli. Jeśli w oknie poniżej zobaczysz w »Value« twoją nazwę użytkownika i hasło, lepiej nie odwiedzaj więcej tej strony. Przeważnie widać tam tylko kryptograficzne cyfry, tak zwane hashe MD5.

Chroniony przez nie tekst można wprawdzie przekonwertować za pomocą narzędzia RainbowCrack, proces ten jest jednak czasochłonny i intensywny pod względem obliczeń. Dlatego szpiegowanie prywatnych użytkowników w taki sposób zdarza się bardzo rzadko.

W każdym razie złodziej cookie zawsze otrzymuje informację o odwiedzanych stronach internetowych (domain), dacie i godzinie odwiedzin (modified date), zabezpieczeniach pliku cookie (secure) i jego ważności (expires).

SPOSOBY OCHRONY: sprawdź na każdym forum, którego jesteś członkiem, czy wpis w »Value« jest szyfrowany. Jeśli nie, lepiej zrezygnuj z członkostwa. Przed Cross-Site Scripting ochronisz się, zabraniając twojej przeglądarce uruchamiania skryptów Java. W Internet Explorer 7 zrobisz to poprzez »Narzędzia | Opcje internetowe | Zabezpieczenia | Poziom niestandardowy | Wykonywanie aktywnych skryptów | Wyłącz«.

Wypytywanie – procesy systemu Windows

Uwaga! Zakradł się jakiś szkodnik, który potajemnie przesyła informacje na zewnątrz. Ale do kogo? I w jaki sposób? Przeprowadzając skanowanie portów, możesz wykryć zdradliwe procesy i otwarte kanały.

Podsłuchiwanie systemu Windows – narzędzie: Process Explorer

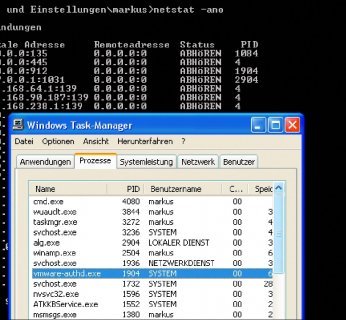

Dla odmiany zagrajmy też rolę “dobrego szpiega” – w końcu chodzi o zabezpieczenie własnego komputera. Otwierając Wiersz poleceń i Menedżera zadań, dowiesz się, czy obce osoby mają dostęp do twojego komputera oraz jakie procesy potajemnie przekazują dane do Internetu.

Przeprowadź najpierw skanowanie portów, aby znaleźć otwarte tylne drzwiczki. W tym celu uruchom Wiersz poleceń i wpisz następujące polecenie

netstat –ano

Otrzymasz listę wszystkich obecnie aktywnych połączeń sieciowych. Jeśli w kolumnie »Stan« znajduje się adnotacja »Nasłuchiwanie«, dany port jest otwarty. Za pośrednictwem tego portu osoby trzecie mogą podglądać twój komputer.

Jeśli masz otwarte porty, może uda ci się złapać szkodnika na gorącym uczynku. Zajrzyj do kolumny »Obcy adres«. Jeśli widnieje tam »0.0.0.0:0«, żadne dane nie są przesyłane przez ten port. Szkodnik milczy. Ciekawie jest wówczas, gdy znajdziesz prawdziwy adres IP. W takim przypadku sprawdź za pomocą wyświetlonego identyfikatora procesu, jaki program przesyła dane. W tym celu otwórz za pomocą [Ctrl + [Alt] + [Del] Menedżera zadań i wybierz »Widok | Wybierz kolumny…«. Aktywuj »PID (Identyfikator procesu)« i potwierdź zmiany, wciskając »OK«. Teraz w kolumnie »PID« sprawdź, do jakiego programu należy ustalony za pomocą polecenia netstat PID. Przykład: jeśli netstat pokaże otwarte połączenie dla procesu o numerze PID 2904, ten sam numer znajdziesz w Menedżerze zadań.

Trudniej jest w przypadku procesów zbiorowych (svchost.exe). Aby ustalić, jacy radiooperatorzy są tu aktywni, potrzebujesz narzędzia Process Explorer firmy Sysinternals, które można znaleźć na stronach www.microsoft.com. Za pomocą tego narzędzia zidentyfikujesz również domniemanego szpiega, wykorzystując identyfikator procesu.

SPOSOBY OCHRONY: w kolumnie »Adres lokalny« polecenia netstat zobaczysz, przez jaki port program wysyła dane. Jeśli przykładowo wpis wygląda tak: »127.0.0.1:1031«, musisz zablokować port »1031« za pomocą firewalla, aby powstrzymać szkodnika przed wysyłaniem informacji w Sieć.

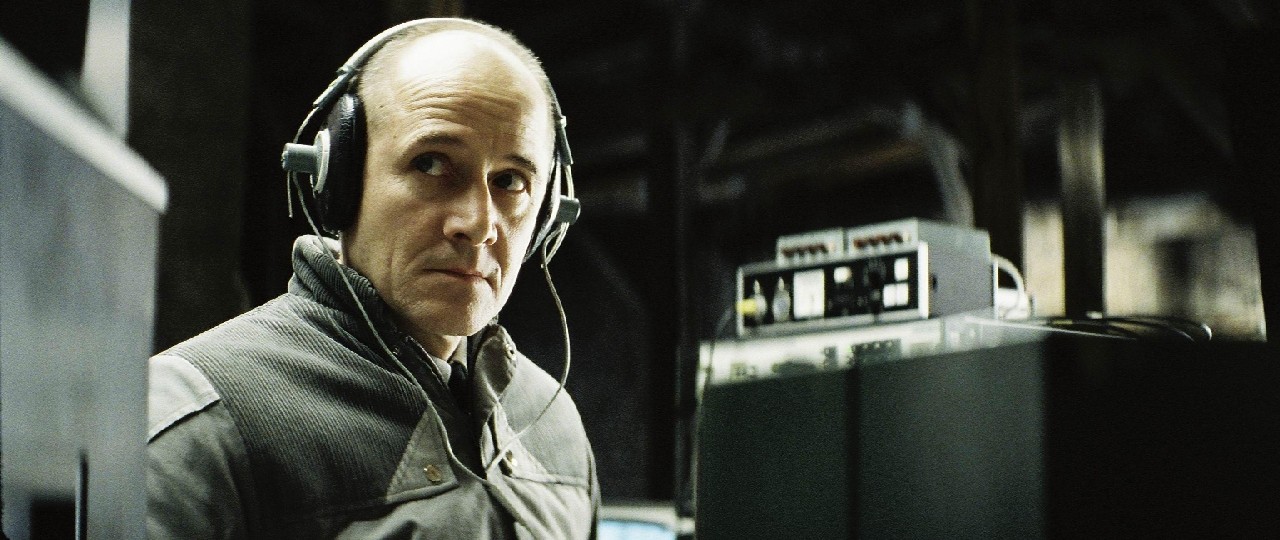

Pluskwa w twoim komputerze – jak to się dzieje

Konie trojańskie zdobywają hasła i dane konta. CHIP w przykładowym scenariuszu przedstawia, w jaki sposób to się odbywa.

Twój sąsiad podsłuchuje – o ile jest szpiegiem i wcisnął ci złośliwe oprogramowanie, które nagrywa i analizuje bieżący przepływ danych poprzez kartę sieciową. Za pomocą narzędzia Wireshark (www.wireshark.org) przeprowadzisz symulowany atak tego rodzaju i przekonasz się, jak łatwo można ukraść hasło.

PODSŁUCHIWANIE SIECI

Podczas uruchamiania Wireshark podaj – poprzez »Capture | Interfaces« – nazwę karty sieciowej twojego komputera i kliknij »Start«, aby nagrać bieżącą ścieżkę danych. Następnie uruchom przeglądarkę sieciową i wejdź na stronę wymagającą podania hasła. Najlepiej nadają się do tego fora internetowe. Zaloguj się i zakończ nagrywanie w programie Wireshark.

KRADZIEŻ HASŁA

Teraz musisz jedynie wyłowić z nagrania ważne informacje. Zrobisz to, wchodząc w »Edit | Find Packet«. Wybierz opcję »String« i jako szukany wyraz podaj »login«. Poprzez »Analyze | Follow TCP Stream« Wireshark pokaże nazwę użytkownika oraz hasło w formacie tekstowym – w każdym razie udało się to w przypadku naszej strony testowej. Jeśli nic nie znajdziesz, spróbuj podać takie określenia, jak »pass« lub »user«.