Nieskuteczna ochrona: Nie pomaga nawet szyfrowanie

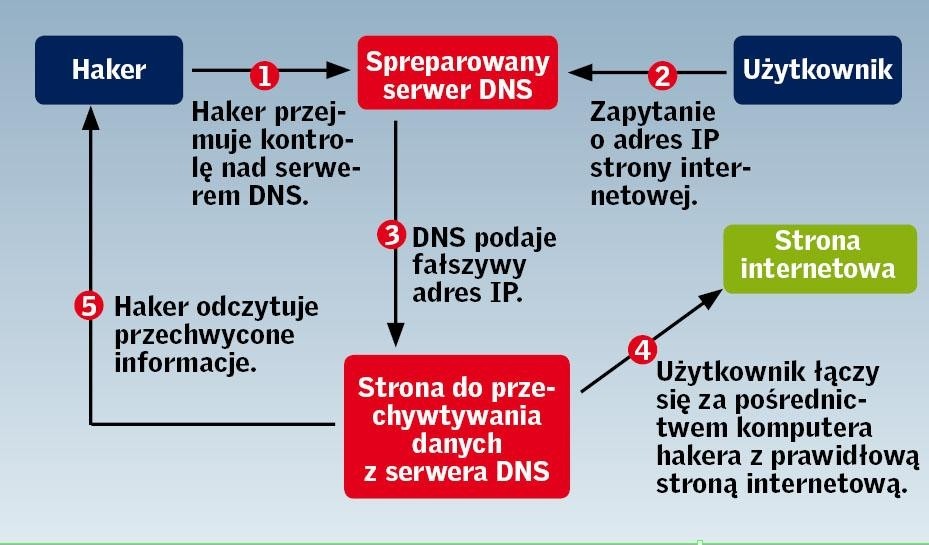

Przeprowadzanie tego typu ataków umożliwia hekerom fakt, że wszystkie serwery DNS w celu zminimalizowania przepływu informacji w Sieci zapisują swoje informacje w pamięci podręcznej. Specjalista ds. bezpieczeństwa Dan Kaminsky odkrył, w jaki sposób można pamięć podręczną zmodyfikować i w efekcie wysyłać błędne adresy IP do komputerów.

Zaprojektowano ochronę przed tego typu atakami, ale nie działa ona skutecznie. Każde zapytanie DNS ma długi na 16 bitów identyfikator transakcji, który powinien uniemożliwić wysyłanie błędnych pakietów odpowiedzi DNS. Odpowiedź serwera DNS musi zawierać ten sam identyfikator. Szansa na odgadnięcie klucza transakcji praktycznie wynosi zero – chyba że wykorzysta się sztuczkę. Kaminsky od razu zastosował kilka sztuczek. Przede wszystkim nawiązał z serwerem DNS tysiące jednoczesnych połączeń, w efekcie rezerwując kolejne identyfikatory transakcji. Już tylko dzięki temu potrafił przejąć około połowy z nich. Ekspert wykorzystał również kolejny słaby punkt systemu DNS: przeglądarka internetowa potencjalnej ofiary zawsze używa tego samego portu do wysłania zapytania, zamiast zmieniać numer portu, w efekcie utrudniając przeprowadzenie ataku. Na razie Kaminsky poinformował, że nie zdradzi, jakiego podstępu użył w celu podmiany zawartości pamięci podręcznej. Ma to zmusić twórców oprogramowania do DNS do wydania poprawki.

Co prawda, na razie nic nie wskazuje na to, aby luka w serwerach DNS była już wykorzystywana, jednak na podstawie tego, że producenci oprogramowania zawarli swego rodzaju pakt o blokadzie informacji na ten temat, można się domyślać, jaki potencjał kryje się za tego typu atakiem. Nawet Microsoft czy Cisco nie przerywają wspomnianej ciszy komunikacyjnej.

Info: www.doxpara.com