Nadszedł więc czas, aby porównać występki podejrzanych i ocenić, czy któryś zasługuje na łagodniejszy wymiar kary. Niniejszy test porównawczy pokaże, który system operacyjny jest najbezpieczniejszy, a który karygodnie niedbały. Ponadto dowiecie się, jak Windows i spółka obchodzą się z ważnymi danymi oraz jak wygląda kwestia dostępności sterowników i oprogramowania.

Do testu użyliśmy wersji Professional systemu Windows XP, wskazujemy jednak na różnice w wersji Home. Jeśli chodzi o system Vista, to testujemy wersję Ultimate, a z Linuksów wybraliśmy dystrybucję Ubuntu. Naszemu przesłuchaniu musiał poddać się też nowy system operacyjny Mac OS X 10.5 (Leopard) firmy Apple.

BEZPIECZEŃSTWO W INTERNECIE: Cele hakerów

W centrum uwagi śledczych znalazło się bezpieczeństwo użytkowników systemów podczas korzystania z Internetu. Łatwość, z jaką hakerzy lub szkodliwe programy otrzymują dostęp do systemu, zależy od tego, ile otwartych portów znajdą i jak zabezpieczone jest oprogramowanie.

Otwarte porty:

Jeszcze nie ma winnych. Bezpośrednio po instalacji wszystkie systemy operacyjne są chronione. Na przykład Mac OS X i Ubuntu od początku uruchomienia nie ściągnęły żadnych usług sieciowych i dzięki temu nie udostępniają hakerom żadnych punktów ułatwiających natarcie. Potwierdza to również nasz test – chociaż żaden z tych systemów nie ma aktywnej zapory sieciowej, nie znajdziemy ani jednego otwartego portu przez Internet. Również w systemach Vista i XP brak oznak niebezpieczeństwa. Wprawdzie w systemach Microsoftu uruchamiają się po instalacji różne usługi sieciowe, ale nie są one niebezpieczne. Dzieje się tak, gdyż zarówno Windows XP z Service Pack 2, jak i Vista aktywują automatycznie zintegrowaną zaporę sieciową. Dzięki temu, mimo że usługi sieciowe są aktywne, systemy pozostają niedostępne dla potencjalnych napastników. Kontrola za pomocą skanera portów Nmap potwierdza tę teorię.

Jeżeli jednak jakiś szkodnik przedostał się do systemu, jego komunikacja z zewnętrznymi serwerami, z których spróbuje on ściągnąć kolejne niebezpieczne aplikacje powinna zostać zablokowana. Chcieliśmy dowiedzieć się, czy któryś z systemów operacyjnych oferuje taką ochronę. Doznaliśmy rozczarowania: wszyscy podejrzani zawiedli. W przeprowadzonych przez nas testach, za pomocą programu Leaktest (sprawdzającego przecieki danych), w przypadku systemów Windows, Linux i Mac OS podejrzana komunikacja nie została zablokowana. Oznacza to, że jeśli uda się pokonać zaporę sieciową w jednym kierunku, ochrona niemal przestaje istnieć.

Przeglądarki internetowe:

Ponieważ systemy operacyjne dość skutecznie bronią się przed atakami z zewnątrz, hakerzy koncentrują się głównie na niezabezpieczonych aplikacjach. Cel numer 1 to oczywiście Internet Explorer. Typowy scenariusz ataku: użytkownik zostaje zwabiony na stronę internetową, która wykorzystuje braki w zabezpieczeniach i plug-iny przeglądarki Internet Explorer. W przeglądarkach Firefox, Opera i Safari również istnieją luki, ale hakerzy rzadko je wykorzystują – w końcu ponad 60% internautów surfuje za pomocą przeglądarki Microsoftu zintegrowanej z systemem. Mafia sieciowa koncentruje się więc głównie na przeglądarce Internet Explorer. Fakt ten jest istotniejszy niż same dane o liczbie i skali luk w przeglądarkach. Decydujące okazuje się to, jak szybko Microsoft potrafi odeprzeć ataki na poszczególne wersje swojej przeglądarki.

Aktualizacje:

Aby to przetestować, wpuszczamy do systemu Windows najnowsze wirusy typu proof-of-concept (tworzone wyłącznie w celu zademonstrowania nowych technologii). Dopóki funkcja aktualizacji Windows automatycznie wgrywa poprawki, wirusom nie jest łatwo przejąć kontrolę nad przeglądarką Internet Explorer. Microsoft potrzebuje przeciętnie tylko 18 dni na zatkanie luki. Piszemy tylko, gdyż w przypadku Apple’a czas oczekiwania na wydanie odpowiedniej aktualizacji oprogramowania wynosi aż 43 dni. Użytkownicy systemu Linux muszą czekać około 36 dni.

Czy to oznacza, że systemy Mac OS i Linux są niezabezpieczone? Nie. Są one za mało rozpowszechnione, aby hakerzy byli nimi zainteresowani. Z odrobiną cynizmu można powiedzieć, że są bezpieczne, bo nieistotne. Warto podkreślić, że Vista wytrzymuje bombardowanie wirusami i robakami lepiej niż XP. W tym systemie Internet Explorer 7.0 funkcjonuje z ograniczonymi prawami. Jeśli nawet szkodliwy kod przedostanie się do systemu, nie może on wiele zdziałać. Vista po prostu nie daje mu stosownych praw, a więc jest bezpieczniejsza.

Podsumowanie bezpieczeństwa w Internecie: Windows XP jest najbardziej podatny na zagrożenia, gdyż… jest najczęściej używany – otrzymuje tylko dwa punkty. Dużo lepiej prezentuje się Windows Vista, któremu przyznano cztery punkty. Powód: lepsze zarządzanie prawami, co jest przeszkodą dla szkodliwych kodów. Ubuntu i Mac OS-owi – mimo dłuższego oczekiwania na aktualizację – nie odejmujemy punktów.

BEZPIECZEŃSTWO W KOMPUTERZE: Vista chroni dane

Złodzieja notebooka nie obchodzą zapora sieciowa czy jakieś tam porty. System operacyjny musi go inaczej powstrzymać przed wykradnięciem danych użytkownika. Samo hasło dostępu nie wystarczy. Przykład? W przypadku systemu Windows i Ubuntu wystarczy jedynie dysk startowy: uruchamiamy Vista PE (CHIP 02/2008) lub Knoppix – i już możemy odczytać dane z dysku twardego. Na zakończenie złodziej może jeszcze ustawić nowe hasło i uzyskać pełny dostęp do systemu. Bardzo łatwe – nie można tego nawet nazwać hakerstwem. Zanim użytkownicy komputerów Apple uśmiechną się szyderczo, informujemy… że w systemie Mac OS takie włamanie jest nawet zaprogramowane. Wystarczy przy starcie nacisnąć kombinację klawiszy [Jabłko] + [S], a dane stają się dostępne dla każdego.

Potrzeba bardziej rozwiniętej ochrony! Poufne informacje, takie jak prezentacje firm, dane z księgowości czy listy miłosne, powinny być szyfrowane. Systemy winny to umożliwiać, a samo szyfrowanie nie powinno zajmować zbyt wiele czasu.

Szyfrowanie danych:

Wszyscy czterej kandydaci zdają egzamin dzięki łatwemu w obsłudze szyfrowaniu folderów osobistych. W systemie Mac OS zadanieto spełnia FileVault, w Linuksie – True-Crypt, a w systemach Windows XP i Vista o bezpieczeństwo dba system szyfrowania plików EFS (oprócz wersji Home). Użytkownicy systemów Linux i Windows muszą ustalić, które katalogi chcą zaszyfrować. W tym przypadku punkty zdobywa Mac OS: gdy aktywujemy FileVault, folder danych z prywatnymi dokumentami zostaje automatycznie zaszyfrowany. Vista daje jednak najlepszą ochronę. Tylko w tym systemie możliwe jest zaszyfrowanie całego dysku twardego za pomocą kilku kliknięć. Używane algorytmy są bezpieczne we wszystkich systemach operacyjnych. Żaden z nich nie został do tej pory złamany.

Kopia zapasowa:

Mało który z użytkowników ma ochotę na tworzenie kopii zapasowych. Jeśli jednak dysk twardy padnie, wtedy zaczyna się lamentowanie. Dlatego nasze wymagania odnośnie do systemów brzmią: kopia zapasowa – tak, myślenie o niej – nie.

System Mac OS 10.5 spełnia ten warunek. Gdy podłączymy dysk zewnętrzny, system pyta, czy używać go do tworzenia kopii zapasowych. Jeśli potwierdzimy, program Time Machine zabezpiecza natychmiast wszystkie dane. Jeżeli użytkownik potrzebuje jakiejś starszej wersji pliku, może niczym w fotoplastykonie przeglądać zapisane zasoby.

W systemie XP ochrona odbywa się na dwóch poziomach. Na pierwszym poziomie program tworzący kopie zapasowe dba o całkowite zabezpieczenie i o pojedyncze dokumenty. Dzięki kreatorowi odbywa się to bez problemów. Poziom drugi chroni stan systemu – funkcja znana jako »Odzyskiwanie systemu«. Ustalany jest punkt odzyskiwania, do którego zawsze możemy wrócić. Jeśli na przykład jakiś sterownik zakłóca start systemu, można za pomocą jednego przycisku przywrócić poprzednią konfigurację.

W systemie Vista dochodzi do tego jeszcze jedna możliwość. Jeśli dany plik się zmieni, Vista tworzy automatycznie kopię lustrzaną. W ten sposób możemy uratować skasowane dane, klikając prawym przyciskiem myszki. Niestety, jedynie użytkownicy wersji Business, Enterprises i Ultimate mają dostęp do tej funkcji. To nam się nie podoba: również użytkownicy domowi mają prawo do zabezpieczania danych!

Najgorzej w tym porównaniu wypada system Linux. Za sprawą menedżera pakietów użytkownik bezpłatnie otrzymuje wiele narzędzi do tworzenia kopii. Za dużo, nieprzejrzyście – powinno istnieć rozwiązanie automatyczne. Odejmujemy punkty!

Podsumowanie:

Obecnie Mac OS jest bezkonkurencyjny, jeśli chodzi o tworzenie kopii zapasowych. Używanie Time Machine jest proste i bardzo wygodne.

OBSŁUGA: U Apple’a jest łatwo

Wygląd graficzny powinien być modny i na czasie – ale przede wszystkim powinien zapewniać łatwy dostęp do funkcji. Windows, Linux i Mac OS muszą udowodnić, jak dobrze pomagają użytkownikom w codziennych zadaniach.

Uwaga użytkownicy komputerów: system Mac OS X 10.5 to wybitne osiągnięcie firmy Apple. Leopard to nie tylko wyrafinowany wygląd, ale też dziesiątki praktycznych, łatwych w obsłudze funkcji. Jest też bezpieczny, bo hakerzy koncentrują się na Windows. Nie oznacza to jednak, że deklasuje rywali. Bez wątpienia twórcy systemów operacyjnych jeszcze wiele mogą się od siebie nawzajem nauczyć.

Procedura testowa

Zabezpieczenia internetowe: wykonaliśmy symulacje ataków na systemy operacyjne. Odkrywaliśmy punkty podatne na ataki z zewnątrz.

Zabezpieczenia lokalne: ochrona dostępu za pomocą hasła, przyznawanie praw i szyfrowanie muszą odpierać przynajmniej podstawowe ataki. Obowiązkowe jest tworzenie kopii zapasowych.

Pomoc techniczna: sprawdzaliśmy, jak trudna jest instalacja oprogramowania oraz jego dostępność.

Wygląd graficzny i funkcje: miło, jeżeli system operacyjny nie razi topornym

wyglądem. Ponadto obsługa komputera powinna być prosta i intuicyjna.

| Windows XP | Ubuntu Linux | Mac OS X 10.5 | Windows Vista |

|---|---|---|---|

| Zabezpieczenia internetowe: 2/5 | Zabezpieczenia internetowe: 5/5 | Zabezpieczenia internetowe: 5/5 | Zabezpieczenia internetowe: 4/5 |

| Zabezpieczenia lokalne: 3/5 | Zabezpieczenia lokalne: 2/5 | Zabezpieczenia lokalne: 4/5 | Zabezpieczenia lokalne: 4/5 |

| Wygląd graficzny i funkcje: 3/5 | Wygląd graficzny i funkcje: 3/5 | Wygląd graficzny i funkcje: 4/5 | Wygląd graficzny i funkcje: 4/5 |

| Sprzęt i oprogramowanie: 5/5 | Sprzęt i oprogramowanie: 3/5 | Sprzęt i oprogramowanie: 4/5 | Sprzęt i oprogramowanie: 4/5 |

| Ocena końcowa: 3/5

Mimo istnienia Service Packa 2 system jest nadal niewystarczająco zabezpieczony. W dodatku brak niektórych | Ocena końcowa: 3/5 Piętą Achillesową systemu Linux jest dostępność sterowników, zaś zaletą – zabezpieczenia podczas pracy w Internecie. Linux jest jednak zbyt skomplikowany. | Ocena końcowa: 5/5 System Mac OS X zwycięża. Modny wygląd graficzny, dobre zabezpieczenia. Szkoda tylko, że nie ma większego wyboru oprogramowania i sprzętu. | Ocena końcowa: 4/5 Vista okazuje się bezpieczniejsza od XP. Momentami jest jednak bardziej uciążliwa (wyskakujące okienka) oraz wciąż brakuje jej sterowników. |

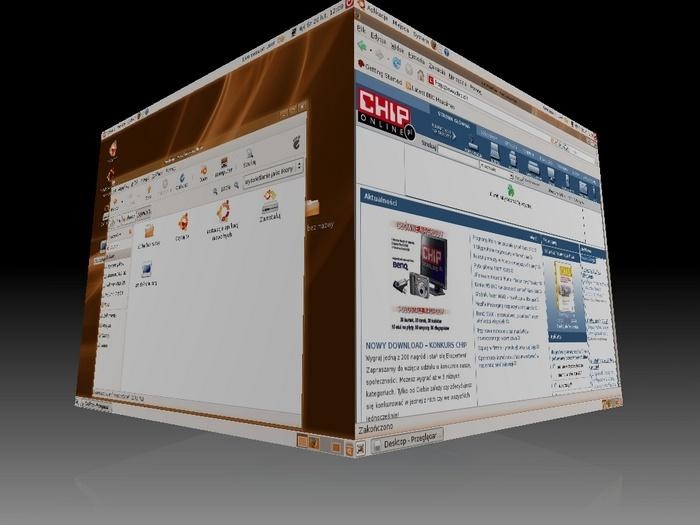

| Mowa obrończa: Dożywotnio XP (Wit Onysyk) “Nigdy nie zmieniaj systemu, który funkcjonuje” – ja też tak uważam.Nieznam problemów ze sterownikami. Mam wystarczającą liczbę programów i nigdy niczego mi nie brakowało. Wiele funkcji, które zostały lepiej opracowane w systemach Vista, Mac OS i Ubuntu, można zrealizować również w systemie Windows XP. Nie mogę się też zgodzić z innym, często przytaczanym, argumentem, że XP nie jest bezpieczny. Nie klikam każdej bzdury, zainstalowałem skaner wirusów, do surfowania używam przeglądarki Opera, aktualizacja Windows jest aktywna. I mogę coś zdradzić? Jeszcze nigdy nie złapałem szkodliwych programów. XP nie wyświetla przy tym żadnych denerwujących powiadomień o zabezpieczeniach (Vista), wygląd graficzny nie stanowi jego głównej zalety (Mac OS) i nie potrzebuję programisty, aby zainstalować sprzęt (Linux). Szkoda tylko, że nie mogę w pełni wykorzystać mojej karty graficznej kompatybilnej z DirectX 10, ale może Microsoft doda taką funkcjonalność do najlepszego systemu operacyjnego wszech czasów. | Mowa obrończa: Zrozumienie dla Linuksa (Piotr Lisowski) Żaden inny system nie jest tak podatny na zmiany i nowoczesny. Nie mogę zrozumieć, dlaczego niektórzy użytkownicy wydają dobrowolnie pieniądze na niezabezpieczone, denerwujące systemy operacyjne. Któż chciałby, aby jego komputer decydował, jak i do czego ma się go używać? Ja nie. Na moim komputerze będzie tylko Linux. Instalacja nie mogła być łatwiejsza, wszystkie ważne narzędzia już istnieją i sprzęt jest automatycznie rozpoznawany. Zapory sieciowe i programy antywirusowe są niepotrzebnym obciążeniem, które hamuje działanie systemu – a “defragmentacja” brzmi jak wyraz z czasów epoki kamiennej. Jeśli chcę zainstalować programy, nie muszę bezskutecznie szukać ich w Internecie, tylko otwieram menedżera pakietów. Do wyboru mam tysiące programów. Jeśli to mi nie wystarcza, mogę dodać własne listy dodatkowego oprogramowania. Nie ma systemu bardziej przyjaznego użytkownikowi. A przy wyborze tapety na pulpit i zabawach z 3D Linux też ma co nieco do zaoferowania. Płynne animacje, puplit 3D – to nie są bajery, a użyteczne funkcje. Ponadto do działania zadowolą się nawet niezbyt szybkim sprzętem. | Mowa obrończa: Oklaski dla Mac OS X (Rafał Frąckiewicz) Użytkownicy systemu Mac OS X, tacy jak ja, mają obsesję na punkcie wyglądu graficznego, są snobami, są wyniośli i krzyczą “Mesjasz!”, gdy tylko szef Apple’a Steve Jobs otworzy usta i zacznie mówić – nieważne czy z sensem, czy też bez. Jednak Apple Mac OS X to dla mnie wielka pomoc i wygodna praca. Nawet nie wiem, jak często już korzystałem z niesamowicie szybkiej wyszukiwarki Spotlight, aby odnaleźć dokumenty, które rzekomo zaginęły. Nie wiem, ile aparatów cyfrowych podłączyłem do mojego laptopa bez konieczności ściągania jakiegokolwiek sterownika. Nie wiem, ile programów zainstalowałem i odinstalowałem bez myślenia o Rejestrze. Wiem tylko, że nigdy nie złapałem wirusa, nie musiałem tworzyć kopii zapasowych w wygodnym Time Machine, gdyż Leopard działa bardzo stabilnie i w pełni mu ufam. Ponadto przeglądanie dokumentów za pomocą Cover Flow jest po prostu cudownie proste, ładne i użyteczne. Jeśli, jako użytkownicy komputera, chcecie przekonać się, jak będzie wyglądał Windows za kilka lat, spójrzcie już dziś, jak wygląda Leopard. Vista i tak sie do OS X-a znacznie upodobniła. | Mowa obrończa: Przyszłość dla Visty (Bartłomiej Dramczyk) Wielu użytkowników uskarża się na Vistę i, kupując komputer, wymaga, aby był na nim zainstalowany Windows XP zamiast nowej wersji systemu operacyjnego.Szczerze mówiąc, nie rozumiem tego. Dlaczego nie chcą systemu, który jest bezpieczniejszy, stabilniejszy i modniejszy niż poprzednik. Każdego dnia hakerzy próbują znaleźć w systemie Windows luki. Tylko niewiele prób kończy się sukcesem, co świadczy o skuteczności zabezpieczeń systemu Vista. Każdy użytkownik otrzymuje najpierw standardowe prawa. Jeśli jakiś program chce zmienić ustawienia systemowe, użytkownik musi na to wyraźnie zezwolić. Braków występujących w XP nie ma w systemie Vista. Kto przy instalacji kontrolera RAID lub dysku SATA potrzebował do tej pory starodawnej dyskietki, otrzyma w systemie Vista odpowiednie sterowniki. Również nowy interfejs graficzny bardziej mi się podoba – jest prosty i intuicyjny. I zanim użytkownicy Maca zaczną krzyczeć, drobna uwaga odnośnie do Leoparda: jeśli chcę zamknąć dany program, w Windows intuicyjnie klikam na “×” – i gotowe. W Mac OS zamykam w ten sposób jedynie okno, a nie program. Czy jest to zrozumiałe dla początkujących? Wątpię. |