1. Phishing: blokujemy fałszywe formularze i prośby o zalogowanie

Dawniej fałszerze z dużą dokładnością podrabiali czeki, obecnie to samo dzieje się ze stronami internetowymi. Gołym okiem trudno odróżnić fałszywą witrynę od oryginalnej – nic dziwnego, że internauci wciąż wpadają w sidła phishingu. Powinniśmy więc używać wszystkich dostępnych środków, aby wiadomości zawierające odnośniki do fałszywych stron były filtrowane, jeszcze zanim zostaną zapisane na naszym komputerze – w ten sposób oszczędzimy sobie wielu emocji.

Przeglądarkę Firefox Portable możemy rozbudować o wtyczkę NoScript, którą można pobrać ze strony http://noscript.net. Pozwala ona na uruchamianie skryptów Java i zawartości multimedialnej na stronach internetowych tylko wtedy, gdy uznamy je za bezpieczne. W ten sposób możemy zapobiec sytuacji, w której ukryty skrypt zapisuje wpisywane przez nas znaki i przesyła je dalej.

Kolejnym zabezpieczeniem jest rozszerzenie SiteAdvisor firmy McAfee. Działa prewencyjnie – dzięki niemu większość budzących wątpliwości stron w ogóle nie zostanie załadowanych. Do wykrywania sfałszowanych witryn program wykorzystuje ogromną bazę danych tworzoną pod nadzorem specjalistów w tej dziedzinie. Gdyby mimo działania programu zdarzyło nam się wejść na podejrzaną stronę, wystarczy kliknąć ikonę SiteAdvisor w prawym dolnym rogu okna przeglądarki internetowej, żeby otrzymać szczegółowe informacje, które zostały zebrane na temat owej strony.

Powinniśmy również zainstalować dobry filtr antyspamowy, który wykryje wiadomości nakłaniające do odwiedzenia oszukańczych stron. W tej kategorii polecamy darmową aplikację Spamihilator, działającą zupełnie niezależnie od naszego programu pocztowego. Obszerną instrukcję jego konfiguracji zamieściliśmy w artykule “Koniec terroru spamu” (CHIP 12/2007, s126), który w formie elektronicznej znajdziecie również na płycie (kod: TERROR) – razem z opisywanym programem.

2. Atak man-in-the-middle: bezpiecznie korzystamy z hotspotów?

Korzystanie z ogólnodostępnych punktów sieci WLAN jest wygodne i praktyczne. Będąc w podróży, możemy sprawdzić przez Internet stan naszego konta, siedząc przy kawiarnianym stoliku. Ale uwaga – być może ten sympatyczny brunet przy stoliku obok właśnie kradnie nasze hasło!

Bezpłatny hotspot to idealne miejsce do przeprowadzania ataku man-in-the-middle, polegającego na tym, że informacje wysyłane z naszego komputera nie wędrują bezpośrednio do Internetu, ale przechodzą po drodze przez komputer hakera. Świetny sposób, żeby przejąć nasze dane, takie jak hasła, numery kart kredytowych czy emaile.

Najprostszym sposobem na uniknięcie przykrej niespodzianki jest po prostu nieprzesyłanie poufnych informacji podczas korzystania z otwartych punktów WLAN.

Osoby, które nie chcą z tego zrezygnować – na przykład często podróżujące – mogą zabezpieczyć się, korzystając z usługi VPN (Virtual Private Network – Wirtualna Sieć Prywatna).

Klient VPN szyfruje wszystkie nasze dane, przesyła je do bezpiecznego serwera w Internecie, gdzie są one odszyfrowywane i przesyłane do właściwego celu. Godnym polecenia programem jest Hotspot Shield. Jego producent – AnchorFree – oferuje bezpłatnie nie tylko samą aplikację, ale również serwer VPN. Płatną alternatywą jest CyberGhost VPN firmy S.A.D. W tym przypadku, płacąc co miesiąc około 6 euro, możemy korzystać z serwera, który jest nie tylko bezpieczny, ale i szybki.

3. Luki w przeglądarkach: znajdujemy i łatamy dziury w oprogramowaniu

Kiedy wchodzimy na nieznaną stronę, na naszym komputerze może zostać uruchomiony skrypt Java. Pozwalają na to luki zabezpieczeń w przeglądarkach internetowych i ich wtyczkach – a jest ich bardzo wiele. Przebieg wydarzeń jest w takich wypadkach prawie zawsze następujący: na dysku zostaje zainstalowany tzw. dropper albo downloader, który wyłącza wszelkie funkcje zabezpieczające i pobieraz Internetu właściwego wirusa (często trojana szpiegującego nasze hasła). Nic dziwnego, że programy typu dropper od miesięcy zajmują czołowe miejsca na liście 10 najbardziej niebezpiecznych wirusów, przygotowywanej przez ekspertów z firmy Sophos.

W przypadku takiego zagrożenia pomoże nam skaner antywirusowy – musimy jednak pamiętać o jego aktualizowaniu. Włączmy automatyczne aktualizacje i często sprawdzajmy, czy nasze oprogramowanie ma zainstalowane najnowsze definicje wirusów. Możemy skorzystać z zamieszczonej na płycie aplikacji UpdateStar, pozwalającej ciągle monitorować aktualność zainstalowanych programów i wygodnie pobierać uaktualnienia.

4. Keyloggery: bezpieczeństwo w kafejce internetowej

W żadnym wypadku nie powinniśmy ufać cudzym komputerom – możliwe, że keylogger (program rejestrujący naciśnięcia przycisków na klawiaturze) przesyła nasze hasło hakerowi właśnie wtedy, gdy beztrosko sprawdzamy stan naszego konta. Jak się zabezpieczyć? Zanim podamy na ogólnodostępnym komputerze poufne dane, powinniśmy sprawdzić go skanerem antywirusowym online. Polecamy do tego celu stronę www.nanoscan.com. Oczywiście jeśli do komputera podłączony jest keylogger sprzętowy, który ktoś umieścił pomiędzy gniazdem na obudowie a klawiaturą, nie pomoże nawet najlepszy antywirus. Zdalnych transakcji nie przeprowadzajmy więc na wszelki wypadek w internetowych kawiarenkach.

5. Szpiegowanie klawiatury: zabezpieczamy dane przesyłane przez sprzęt

Bezprzewodowe klawiatury zapewniają nam swobodę przed ekranem, ale mogą być niebezpieczne – przynajmniej wtedy, gdy transmisja danych między klawiaturą a komputerem nie jest zaszyfrowana. Test CHIP-a wykazał, że podsłuchiwanie tanich klawiatur bezprzewodowych jest dziecinnie proste. Wystarczy, że sąsiad ma taki sam model, a nasze dane będą docierać również do jego komputera. Na szczęście typowy zasięg nadajnika klawiatury wynosi tylko kilka metrów.

Dobre klawiatury zapewniają szyfrowanie przesyłanych sygnałów. Do urządzeń firmy Logitech wykorzystujących technologię Bluetooth dołączany jest specjalny sterownik, który pozwala na aktywowanie zabezpieczenia – podczas instalacji na ekranie zostaje wygenerowany specjalny kod, który musimy przepisać na klawiaturze.

6. Cross Site Scripting: zapobiegamy manipulacjom przy ruterze DSL

Na początku roku 2007 eksperci firmy Symantec, oferującej oprogramowanie antywirusowe, odkryli nową, szczególnie perfidną metodę phishingu. Oto jej krótki opis: ofiara wchodzi na spreparowaną witrynę, przy ładowaniu której zostaje uruchomiony skrypt Java, uzyskujący dostęp do konfiguracji rutera udostępniającego połączenie z Internetem i zmieniający jego ustawienia. Kiedy poszkodowany spróbuje odwiedzić stronę swojego banku, ruter zgodnie z poleceniem atakującego przekieruje tego pierwszego na fałszywą witrynę.

Przed tym rodzajem ataku można się jednak łatwo obronić – sztuczka udaje się tylko wtedy, kiedy dostęp do konfiguracji rutera nie jest w żaden sposób kontrolowany. Z tego względu koniecznie powinniśmy zabezpieczyć go hasłem. Ponadto używajmy do przeglądania stron wspomnianej już przeglądarki Firefox Portale – załączone rozszerzenie NoScript automatycznie zablokuje szkodliwe skrypty Java.

7. Sieciowy hacking: zabezpieczamy internetowe kopie naszych danych

Hakerzy są pomysłowi i kradną dane również z takich miejsc, których nikt (przynajmniej w pierwszej chwili) nie uznałby za cele ewentualnego ataku. Do tej grupy należą internetowe serwery, na których umieszczamy kopię zapasową naszych danych. Chociaż zwykle chcemy zapisać na serwerze tylko zdjęcia i filmy, często kopiujemy tam cały katalog “Moje dokumenty”. Znajdują się w nim nie tylko fotografie z minionego urlopu, ale też informacje interesujące hakerów, na przykład pamięć podręczna (cache) przeglądarki internetowej. Nasza porada: przy tworzeniu internetowych kopii zapasowych pamiętajmy, żeby zapisywać na serwerze tylko wybrane typy plików, na przykład JPG i AVI. A najlepiej przed skopiowaniem plików na serwer zarchiwizujmy je w zabezpieczonym hasłem pliku ZIP.

8. Szpiegowanie proxy: bezpieczne połączenie w niepewnym otoczeniu

Korzystanie z serwisu Tor jest dobrym rozwiązaniem, jeśli chcemy zachować anonimowość w Sieci – albo jeśli jesteśmy hakeremi chcemy wykraść cudze hasła. Składa się on z sieci serwerów proxy, które komunikują się ze sobą poprzez zaszyfrowane połączenia. Anonimowość zapewnia użytkownikom fakt, że wysyłane przez nich informacje nie są przekazywane bezpośrednio do celu, ale krążą między przypadkowymi komputeramiw sieci Tor, dopóki nie osiągną serwera określanego jako exit node, gdzie są dekodowane, a następnie trafiają pod adres docelowy. Wystarczy jednak, że haker uruchomi serwer exit node, a ponieważ tam odszyfrowywane są dane – będzie mógł odczytać wszystkie informacje przechodzące przez serwer, w tym również nasze hasła. Pamiętajmy, by używać sieci anonimowej tylko wtedy, gdy rzeczywiście zależy nam na tym, żeby nie zostać zidentyfikowanym w Internecie. Z naszym bankiem lub dostawcą poczty elektronicznej powinniśmy łączyć się bezpośrednio.

9. Kradzież haseł: ukrywamy kody PIN i hasła dostępowe

Bezpieczne hasła są długie i skomplikowane, dlatego wielu użytkowników zapisuje je

w plikach tekstowych albo w menedżerze haseł. Żadnej z tych metod nie można określić mianem bezpiecznej. Co prawda, dane w menedżerze haseł są zakodowane, ale muszą zostać odszyfrowane przy każdym logowaniu.

Co zrobić? Zapamiętajmy najważniejsze hasła, na przykład PIN do banku internetowego, a w menedżerze haseł zapiszmy tylko te mniej istotne (np. do forów dyskusyjnych). Łatwe do zapamiętania, ale trudne do złamania hasło uzyskamy, przykładowo używając pierwszych liter kolejnych wyrazów zapamiętanego zdania.

10. Konie trojańskie: wykrywamy i usuwamy szkodliwe oprogramowanie

Phishing to nie tylko fałszywe strony internetowe. Może nim być odpowiednio zmodyfikowany wygaszacz ekranu. W tej sytuacji haker aktywnie pobiera danez dysku naszego komputera, nie czekając, aż sami wpiszemy je do formularza na podstawionej witrynie.

Koń trojański może dostać się do naszego komputera różnymi drogami. Często ukrywa się w pozornie niegroźnych aplikacjach. Ochronią nas przed nimi dobre skanery antywirusowy, ale przede wszystkim ograniczone zaufanie. Pamiętajmy – nigdy nie możemy czuć się całkowicie bezpieczni. Ufajmy zatem tylko sprawdzonym stronom z oprogramowaniem, np. naszej nowej witrynie download.chip.eu.

Jak być bezpiecznym?

Zawsze…

• Określajmy limit wysokości transakcji internetowych. Dbajmy o to, by nie był on bez potrzeby zbyt wysoki – im będzie niższy, tym mniejsze będą ewentualne szkody.

• Używajmy tylko bezpiecznego, szyfrowanego logowania. Bezpieczne strony rozpoznamy po adresie rozpoczynającym się od prefiksu “https://” na początku oraz po ikonie kłódki na końcu pola adresu. W starszych przeglądarkach symbol pojawia się w prawym dolnym rogu okna.

• Nie tylko zainstalujmy pakiet antywirusowy, ale też dbajmy o aktualność pozostałego oprogramowania. W ten sposób ograniczymy hakerom pole manewru. Regularnie sprawdzajmy, czy mamy najnowsze wersje programów. Większość z nich ma wbudowaną możliwość automatycznej aktualizacji – korzystajmy z niej.

• Często sprawdzajmy stan naszego konta. Jeśli stanie się coś złego, być może da się jeszcze cofnąć nieautoryzowane transakcje.

Nigdy…

• Nie zapisujmy w niezabezpieczonych plikach tekstowych naszych loginów, haseł, numerów identyfikacyjnych czy jednorazowych kodów potwierdzających transakcje. Jeśli nasz bank oferuje taką możliwość, wybierzmy potwierdzanie transakcji za pomocą SMS-a. Konieczność stałego pamiętania wielu różnych haseł bywa denerwująca, ale mimo niewygody nigdy nie powinniśmy przechowywać ich niezabezpieczonych na naszym komputerze. Jeszcze lepiej w ogóle ich nie zapisywać.

• Nie wykorzystujmy obcych komputerów, aby uzyskać dostęp do konta. Komputery w kafejkach internetowych, na lotniskach czy w hotelach mogą być zarażone szkodliwym oprogramowaniem lub obserwowane przez administratorów.

• Nie ufajmy emailom i wiadomościom na czatach wysłanym przez nieznanych nadawców. Sfałszowane wiadomości wciąż są najczęściej wykorzystywanym przez oszustów narzędziem. Pamiętajmy, że nasz bank nigdy nie wysłałby nam bez przyczyny emaila.

• Nie ściągajmy i nie uruchamiajmy oprogramowania pochodzącego z nieznanych źródeł. Hakerzy w prosty sposób mogą umieścić nawet w powszechnie znanym programie złośliwy kod. Pirackie kopie często zawierają groźne wirusy i trojany.

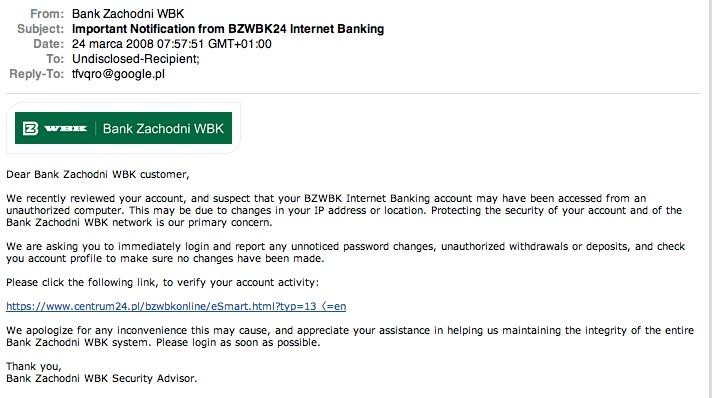

Jak rozpoznać phishing

Internetowa mafia opłaca ludzi, którzy zajmują się wyłącznie podrabianiem stron internetowych. Często nawet eksperci muszą dobrze się przyjrzeć, by odróżnić oryginał od fałszywki. Oto trzy przykłady:

Bezpieczne barwy

Fałszywy adres

Istnieje cała lista szczegółów, dzięki którym można rozpoznać oryginalne strony. Na przykład zielone podświetlenie adresu, za pomocą którego Internet Explorer i Firefox, od wersji 3, sygnalizuje, że przeglądana witryna jest bezpieczna. Oznacza to, że mamy z naszym bankiem zaszyfrowane połączenie oraz że jego strona przeszła test autentyczności.

Z wyglądu strona niczym nie różni się od ekranu logowania serwisu aukcyjnego eBay. Zastanawiająca jest tylko dziwna domena – najwyraźniej fałszerze nie zadali sobie nawet trudu, by ukryć prawdziwy adres podrobionej strony.

Symbol klucza

Fałszywy nadawca

Starsze przeglądarki sygnalizują nawiązanie zaszyfrowanego połączenia, wyświetlając symbol klucza. Możemy go znaleźć w prawym dolnym rogu okna, a czasem też z prawej strony pola adresu. Uwaga: fałszywe strony również mogą być szyfrowane.

Oszusta zdradza nieprawdziwy adres nadawcy wiadomości – PayPal nie ma nic wspólnego z domeną “security.net”. Poza tym w prawdziwej wiadomości nie unikanoby podania adresata. Kolejny haczyk: co prawda, układ wiadomości przypomina oryginalną stronę PayPal, ale podejrzane jest umieszczenie w jej treści okna logowania.

Pole adresu

Bezczelne wyłudzanie kodów potwierdzających

Prefiks “https://” na początku adresu strony świadczy

o zaszyfrowanym połączeniu, jednak nie daje pewności co do autentyczności strony – istnieje wiele sposobów na to, żeby sfałszować szyfrowanie połączenia.Tu również nie zgadza się adres. Błędy językowe najczęściej świadczą o trudnościach fałszerza

z właściwym przetłumaczeniem strony. Nie dajmy się oszukać – żaden bank nie prosiłby nas o podanie numeru telefonu, a już na pewno nie poprosi o dane karty kredytowej!