Dla wielu internetowych gangsterów ten zlot przy barbecue stanowi najważniejszy punkt programu konferencji Defcon, czyli spotkania superhakerów, które co roku odbywa się w Las Vegas. Hakerzy prezentujący swoje najnowsze techniki włamań stają się supergwiazdami tego wydarzenia. Wymyślone przez nich triki teoretycznie pozwalają, by nawet jutro sparaliżować komputery na całym świecie. To sprawia, że zimny pot oblewa ekspertów zajmujących się bezpieczeństwem w państwowych instytucjach i wielkich firmach. I chociaż zamiast swoich prawdziwych imion hakerzy używają pseudonimów, to jeszcze nigdy nie mówili o tym, co robią, tak otwarcie jak w Las Vegas. Pojechałem na konferencję, by obserwować to wszystko osobiście. Brałem udział nie tylko w części oficjalnej, ale także w luźnych spotkaniach, podczas których hakerom naprawdę rozwiązywały się języki.

“Czy na widowni jest ktoś z policji?” – to pytanie było stałym żartem podczas konferencji. Tajemnicą poliszynela jest, że wśród osób obecnych na sali znajdują się pracownicy FBI i różnych agencji wywiadu. Dopiero stek z grilla i pięć piw odsłoniły prawdę: wielu spośród superhakerów, którzy kreują się na tych złych, tak naprawdę pracuje na stanowiskach doradców służb bezpieczeństwa albo firm zajmujących się tworzeniem zabezpieczeń. Pewnie dlatego wszyscy stróże prawa, którzy po cichu pojawiają się na Defconie, nie mogą nic zrobić, tylko siedzą słuchają.

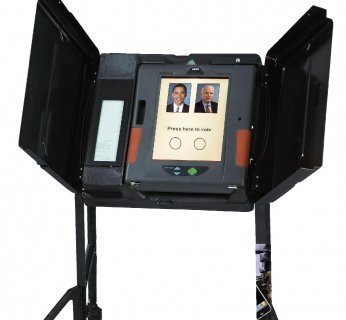

Sfałszowane wybory: Głos hakera liczy się bardziej

Podczas gdy mięso skwierczy na grillu, rozmowy schodzą na najgorętszy w Stanach Zjednoczonych temat – wybory prezydenckie (konferencja odbywała się jeszcze przed ogłoszeniem ich wyników). Haker o pseudonimie Mouse twierdzi, że mógłby wpłynąć na wynik wyborów, bo włamanie się do maszyny liczącej głosy jest dziecinną igraszką. Ponoć obudowa komputera do głosowania jest tak słabo zabezpieczona, że dałoby się ją otworzyć nawet przy użyciu klucza od skrzynki na listy. “Nawet automaty ze słodyczami są lepiej zabezpieczone” – śmieje się Mouse. Korzystając z interfejsu dyskowego, haker wprowadziłby do komputera swój program Everest i dzięki niemu wykorzystał błąd w oprogramowaniu urządzenia. Efekt: Mouse mógłby zagłosować na swojego kandydata tak wiele razy, ile tylko by chciał. Przynajmniej na tej konkretnej maszynie. Ale czy naprawdę może on dzięki temu wpłynąć na wynik? To już nie jest takie pewne, chociaż Mouse popierał Obamę, który wygrał…

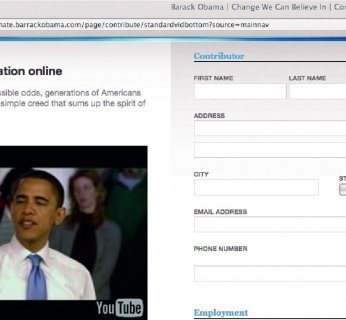

“Wybory prezydenckie to nic innego jak maszynka do robienia pieniędzy dla kryminalistów” – mówi Oliver Fridrichs, jeden z najważniejszych ekspertów do spraw bezpieczeństwa w firmie Symantec. Przestępcy wykorzystują technikę zwaną typosquattingiem bądź porywaniem URL. Polega ona na rejestrowaniu domen niemal identycznych jak adresy stron popularnych kandydatów na prezydenta, np. www.barrackobama.com (różni się od oryginału dwukrotnie użytą literą r). Wielu internautów popełnia taką pomyłkę w pisowni. Na dodatek nie orientują się oni, że popełnili błąd, bowiem przestępcy zwyczajnie kopiują oryginalną stronę kandydata, tworząc niemal identyczną podróbkę. Kiedy użytkownik wprowadzi już dane z karty kredytowej, chcąc przekazać pieniądze na kampanię swojego faworyta, tak naprawdę udostępni je kryminalistom. Nie ma skutecznego zabezpieczenia przed tego typu sztuczkami. Nawet jeśli strona zostanie szybko zamknięta, w gorących dniach kampanii poszkodowanych może zostać kilka tysięcy osób.

Zamki: 30 sekund potrzeba, by złamać najlepsze zabezpieczenia

“Odszukanie luk w zabezpieczeniach domowych pecetów to bułka z masłem, nawet dla hakerów amatorów” – mówi z pełnymi ustami, śmiejąc się przy tym szyderczo, The_Alffan. “Dla ludzi ze starej szkoły nie ma drzwi, których nie dałoby się otworzyć” – dodaje. To prawda, należy rozumieć jego wypowiedź także dosłownie. Ten facet, który podczas rozmowy miał trudności z przełknięciem wielkiego kawałka wołowiny, jest w stanie za pomocą spreparowanego przez siebie klucza uniwersalnego otworzyć nawet najlepiej zabezpieczony zamek w ciągu zaledwie 30 sekund. I to nie zwykły zamek bębenkowy, lecz taki wzbogacony o zabezpieczenia elektroniczne.

Skuteczne przestają być nawet nowoczesne systemy alarmowe. Dzieje się tak, bowiem coraz częściej do ich wyłączania służą karty chipowe, a nie kod numeryczny. Właściciel domu nosi taką kartę cały czas przy sobie, na przykład w portfelu. Gdy wchodzi do domu, system wykrywa kartę i automatycznie wyłącza alarm. To idealna sytuacja dla hakera o pseudonimie TN3. Wchodzi on do czyjegoś domu bez wszczynania alarmu, posługując się zmanipulowaną kartą chipową. Ta sztuczka działa także w przypadku samochodów. TN3 twierdzi, że dla zabawy zostawia ślady swojej działalności, otwierając tu i tam jakieś BMW stojące na hotelowym parkingu.

Russel, Zack i Alessandro wykorzystują bardzo zbliżoną technikę. Ci mieszkający w Chicago trzej studenci nie mają pieniędzy, by płacić za publiczny transport – a przynajmniej tak twierdzą. “Metro jest o wiele za drogie” – przekonuje Russel, który skądinąd zapłacił za przelot z Chicago do Las Vegas. “Coś trzeba z tym zrobić” – dodaje Alessandro. I tak właśnie uzasadniają to, że obecnie podróżują za darmo. Bilety w Chicago są wyposażone w radiowe chipy RFID o częstotliwości 13,51 MHz, które udało się sfałszować trzem studentom. Kiedy zbliżają swoje podrobione bilety do czytnika zamontowanego w bramkach, zawsze bezproblemowo przez nie przechodzą. Hakerzy wykorzystali słaby punkt algorytmu szyfrującego – ma on bowiem zaledwie 48 bitów. Zakodowany klucz można odczytać w ciągu ułamka sekundy, używając programu KwickBreak.

Sprzęt potrzebny do stworzenia takiego fałszywego biletu kosztuje około 2,5 tys. złotych. Ale w zamian trzej studenci podróżują cały rok za darmo. Ponieważ wiele innych systemów na całym świecie korzysta z tego opartego na chipach RFID rozwiązania, hakerzy z powodzeniem posługiwali się swoimi “biletami” już w 11 innych miastach. W tym także w londyńskim metrze.

Kryzys atomowy: Haker przejmuje kontrolę nad elektrowniami

Bezpieczeństwo nawet najbardziej kluczowych systemów jest zagrożone. Nic nie jest bezpieczne – to chyba jedyna kwestia, co do której zgadzają się wszyscy obecni na barbecue. Uczestnicy konferencji uwielbiają opowiadać historię o jednym ze swoich kolegów zajmujących się bezpieczeństwem. Scott Lundford jest ekspertem od zabezpieczeń w firmie IBM. Kiedy po raz pierwszy poinformował amerykański rząd, że jest w stanie włamać się do systemu komputerowego elektrowni atomowej, wszyscy go wyśmiali. Lecz kilka dni później to haker miał powód do śmiechu. Lunsford dostał się do systemu zarządzania elektrownią atomową, wykorzystując słaby punkt w oprogramowaniu SCADA (Supervisory Control and Data Acquisition Software). Oprogramowanie SCADA zostało stworzone wspólnie przez firmy Siemens, ABB oraz Rockwell Automation. Korzysta z niego wiele elektrowni atomowych na całym świecie. Mimo że załatano dziurę, od czasu pamiętnego włamania zachodzi obawa o istnienie kolejnych furtek, tym samym o możliwość przeprowadzenia prawdziwych ataków hakerskich.

Na szczęście hakerzy uczestniczący w konferencji Defcon są na ogół po tej dobrej stronie. Dokonywane przez nich włamania w większości przypadków są motywowane chęcią znalezienia rozwiązania jakiegoś problemu i załatania dziury w zabezpieczeniach. “Ale te rozwiązania nie zawsze należą do łatwych” – wyjaśnia po kolejnym piwie Michael (nazwiska nie ujawnia). Specjalizuje się on we włamaniach do sieci społecznościowych. Jego ulubionym celem jest biznesowa sieć Linked-In, pierwowzór polskiego Golden Line. Haker opowiada nam o fałszywych profilach i listach znajomych.

Kilka minut później siedzimy już w Cadillacu Escalade z przyciemnianymi szybami i logujemy się do Linked-In. “Sieci społecznościowe mają dwa słabe punkty. Pierwszym jest dziurawe oprogramowanie, drugim łatwowierni użytkownicy” – twierdzi Michael. Dowód potwierdzający jego słowa pojawia się na ekranie już po kilku sekundach. Haker pokazuje profil profesora prestiżowej uczelni MIT. Rzecz w tym, że wykładowca nie wie, iż ma profil w Linked-In. Nazwisko, zdjęcie i cały profil dodał Michael. “15 znajomych to magiczna granica – gdy ją przekroczysz większość użytkowników da wiarę, że to prawdziwy profil” – podkreśla haker. Kluczowy problem polega na tym, że “znajomi” w jego profilu to po prostu ludzie, którzy akceptują każde zaproszenie, które do nich trafi.

Sprawdziliśmy, czy podobnie jest w Polsce, zakładając fikcyjny profil w portalu Golden Line. Nasza przynęta: dziewczyna z Warszawy. Bez zdjęcia, ale za to z przekonującym opisem. Efekt był taki, że w ciągu pierwszych 48 godzin pozyskała ona 30 znajomych. Nasza przynęta otrzymała zaproszenie do podejrzanej grupy. Z pozoru zamożny mężczyzna co miesiąc organizuje konkurs fotograficzny – tym razem modelki mają pozować w skąpym stroju. Wszystkie kobiety w grupie mają otrzymać nagrody.

A nagrodą główną jest weekend w luksusowej willi. Wstrząsające: wiele kobiet, które mają o sobie bardzo wysokie mniemanie, wysyła swoje zdjęcia, dołączając do nich dane teleadresowe. Nie dowiemy się, czy bogaty sponsor naprawdę istnieje, czy też jest to ktoś, kto zbiera dane osobowe i zdjęcia innych osób. Ale wróćmy do Michaela. Ujawnia on swoje kolejne sekrety. “Ostatnie wątpliwości znikają, gdy znajomymi rzekomego użytkownika zostają naprawdę istniejące osoby” – tłumaczy Michael. Dlatego też zmusza on je do zaakceptowania jego zaproszenia. W tym celu wykorzystuje słaby punkt w kodzie HTML serwisu społecznościowego: stosuje technikę nazywaną Cross Site Scripting (XSS). Polega ona na osadzeniu w treści czyjejś strony WWW własnego kodu. W tym przypadku haker korzysta z aplikacji odpowiedzialnej za tagowanie zdjęć. Pozwala ona na przemycenie kodu, dzięki któremu może dodać do znajomych dowolną osobę. Po co to wszystko? Studenci i pracownicy MIT często dają się na to nabrać i nawet wysyłają do rzekomych profesorów swoje prace naukowe oznaczone jako “poufne”…

Społeczności: Haker twoim przyjacielem – czy tego chcesz, czy nie

Michael pokazuje mi profil jednego ze swoich przyjaciół. “Zawsze wkurzamy się nawzajem, edytując swoje profile” – mówi. Nie potrzebują do tego haseł, wystarcza prosty skrypt. Po tym, jak zmienił wpis dotyczący orientacji seksualnej swojego kolegi, dodaje jeszcze zabezpieczenie: kiedy ofiara będzie chciała się zalogować, by zmienić opis, system natychmiast ją wyloguje. Jedynym rozwiązaniem jest całkowite usunięcie profilu. Dlaczego administratorzy nie załatają tej dziury?. Powodem są – według Michaela – pieniądze. “Sieci społecznościowe musiałyby całkowicie przepisać swój system, a to dużo kosztuje” – wyjaśnia.

Wróćmy do barbecue: haker z Indii o pseudonimie Ahmad opowiada o tym, jak za pomocą dwóch kliknięć myszki potrafi spowodować awarię bardzo dobrze chronionych – wykorzystujących kodowanie AES, programy filtrujące i firewalle – sieci WLAN. Później, wykorzystując poważny mankament systemu, udaje nam się podsłuchać rozmowę dwóch szefów firm, prowadzoną przez telefony satelitarne. Wieczorem Graham-Mino zdradził nam jeszcze sposób, jak można sparaliżować usługi przesyłkowe firmy kurierskiej, używając iPhone’a. Wierząc, że ci wszyscy ludzie zgromadzeni na Defcon chcą jedynie poprawić bezpieczeństwo, ze spokojem wgryzam się w swój stek.