Chcąc poznać metody stosowane przez ludzi takich jak Jazgot, namówiliśmy go – co wcale nie było łatwe – aby dał pokaz swoich umiejętności wprost w redakcji. Dał się namówić i doprawdy było na co popatrzeć. Ale uwaga: wiele z opisywanych czynności jest w Polsce zabroniona i podlega karze. My wykonywaliśmy je w ramach kontrolowanego eksperymentu dziennikarskiego, ale ta klauzula nie chroni zwykłych użytkowników. Zanim więc sięgniesz po opisywane tu narzędzia i metody, dwa razy się zastanów.

Słowa, których używa Jazgot, często wymagają objaśnienia – ludzie spotykający się na hakerskich konferencjach, takich jak Defcon (patrz relacja z globalnego spotkania hakerów na s 124) czy mniej znane ShmooCon, żyją bowiem we własnym, cyfrowym świecie, rządzą się własnymi prawami i posługują własnym żargonem. Jazgot nigdy nie nazwałby się ani hakerem, ani crackerem. Zamiast tego używa określenia “freak” (czyli zapaleniec, maniak), co w hakerskim żargonie zapisuje się jako “phr34|<". Możemy pobawić się i spróbować przetłumaczyć na ten specyficzny język nasze imię – pomoże nam w tym strona www.catb.org/jargon/html/index.html.

Dlaczego to takie ważne? Sprawa jest prosta: kto nie zna zwyczajów panujących w wirtualnym półświatku, będzie rzucał się w oczy tak, jakby miał na sobie odblaskową kamizelkę. Taka osoba od razu zostanie rozpoznana jako “|0053r” (looser, czyli frajer, amator), na pewno nie uda jej się skorzystać z “//4r3z” (warez = pirackie oprogramowanie) i stuprocentowo nikt nie nazwie jej “<|00<|3" (dude = doświadczony haker, profesjonalista).

Trudny dostęp: Wdzieranie się do cudzych witryn

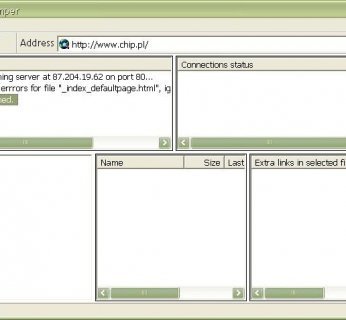

Jazgot zaczyna pokaz swoich umiejętności od włamania się na stronę internetową, a dokładniej obejścia hasła, którym jej właściciel zabezpieczył niektóre zasoby. Jak się okazuje, z użyciem programu IntelliTamper, należącego do kategorii Webspider, to żaden problem. Narzędzie pozwala Jazgotowi obejrzeć strukturę katalogów i plików znajdujących się na atakowanym serwerze. Można przemieszczać się między nimi jak między danymi na dysku, pobierać nieudostępnione zdjęcia i odczytywać tajne dokumenty.

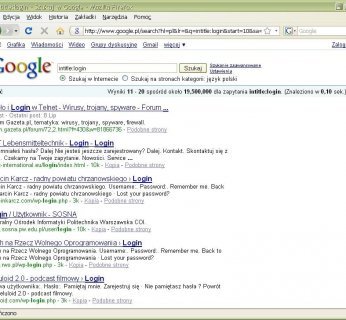

Haker znajduje potencjalne obiekty ataku, podając w wyszukiwarce Google zapytanie “intitle:login”. Po chwili wyświetla się długa lista stron wymagających zalogowania. Żeby nie było zbyt łatwo, Jazgot obiera za cel witrynę jednej z polskich politechnik. Na uczelni pracuje mnóstwo profesorów i doktorantów informatyki, spodziewamy się więc wysokiego poziomu wiedzy technicznej i godnych siebie przeciwników. IntelliTamper potrzebuje dłuższej chwili, by wyświetlić kompletną strukturę katalogów strony. Jest ona bardzo rozbudowana, dlatego ograniczamy się do próby wyrywkowej: wybieramy kilka plików, które wydają się nam poufne, a Jazgot zapisuje je na dysku.

Kilka dni później – już jako CHIP – pobrane dokumenty prezentujemy tamtejszemu uczelnianemu specjaliście od zabezpieczeń sieciowych. Jak łatwo się domyślić, rozmowa przebiega nerwowo. W jej rezultacie natychmiast zostają wprowadzone nowe mechanizmy utrudniające nieuprawniony dostęp do materiałów na stronie, a naukowcy biorą na warsztat program IntelliTamper. Jak się okazuje po analizie, narzędzie pozwala ominąć występującą w strukturze większości witryn internetowych stronę startową »index.html«. Zwykle to ona uruchamia skrypt odpowiadający za sprawdzanie hasła, więc jeśli jej nie otwieramy, nasza tożsamość nie jest weryfikowana.

Obrona:

100% bezpieczeństwa zapewni nam jedynie zaszyfrowanie poufnych danych. Aby to zagwarantować, serwer musi umożliwiać stosowanie wymaganego do kodowanej transmisji protokołu SSL. Zawartość stron o adresach rozpoczynających się od prefiksu “https://”, świadczącego o wykorzystaniu tej technologii, w żaden sposób nie może zostać odczytana przy użyciu narzędzia IntelliTamper.

Wersje czasowe: Demo na wieki

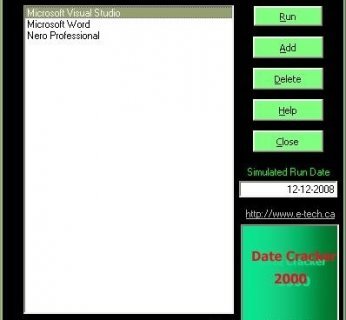

Wielu uznanych producentów software’u zamieszcza w Sieci demonstracyjne wersje swoich produktów, z których można korzystać tylko przez określony czas. Chcąc używać ich bez ograniczeń, Jazgot cofa zegar systemowy za pomocą darmowego programu Date Cracker 2000. By zaprezentować działanie narzędzia, haker wybiera demo aplikacji Diskeeper 2008 Professional. Najpierw zwyczajnie instaluje ściągniętą wersję demo, a następnie uruchamia Date Cracker i klika przycisk »Add«. W nowym oknie w polu »Program description« Jazgot wpisuje nazwę »dis-keeper«, po czym klika przycisk »…« i podaje plik uruchamiający aplikację – w tym przypadku nosi on nazwę “AppLauncher.exe”. Na koniec w okienku »Simulated Run Date« należy podać datę pierwszego uruchomienia programu na lokalnym komputerze. Po zakończeniu tych czynności dla celów testowych przestawiamy zegar systemowy o dwa miesiące do przodu. Jak się okazuje, Diskeeper wciąż działa, mimo że okres testowy dawno minął.

Pokaz umiejętności Jazgota na tym się jednak nie kończy. Potrafi on również usunąć przypomnienie pojawiające się podczas każdorazowego uruchamiania programu Diskeeper, proponujące zakup jego pełnej wersji. W tym celu Jazgot przeszukuje Rejestr i analizuje elementy wykorzystywane przez proces »DKservice.exe«, dzięki czemu odkrywa, że powiadomienie jest wyświetlane przez plik »DKServiceMsg«. Kolejnym krokiem jest podmiana tego pliku na pusty dokument tekstowy o tej samej nazwie – przypomnienie więcej się nie pojawi.

Również łamanie zabezpieczeń komercyjnego oprogramowania nie stanowi dla hakerów problemu. Kluczowymi elementami są tu zwykle numery seryjne. Jednak nawet jeśli Jazgotowi nie uda się odnaleźć odpowiedniego kodu, zawsze może pobrać z Sieci niewymagającą tego, już scrackowaną wersję programu.

Pełne wersje: Darmowe użytkowanie płatnych programów

Znalezienie w Sieci numerów seryjnych lub generatorów kodów, czyli narzędzi tworzących działające klucze licencyjne oprogramowania, to nie kłopot. Wystarczy wpisać w wyszukiwarce hasło “serialz” albo “crackz”. Jednak Jazgot, jako wtajemniczony, zna ciemną stronę Internetu i wie, że niczego nie dostaje się za darmo. Większość stron z numerami seryjnymi przemyca do komputera wirusy lub aplikacje szpiegujące. Opłatą za “darmowe” programy są więc dane na naszym dysku. Z tego powodu Jazgot uruchamia na swoim laptopie maszynę wirtualną z systemem Windows XP. Właściciele witryn mogą do woli zaśmiecać i podglądać taki wirtualny komputer – prawdziwy dysk systemowy hakera pozostanie nienaruszony.

Jeśli nie uda się wyszukać działającego klucza licencyjnego, w serwisie Piratebay bez trudu można znaleźć wersje potrzebnych programów ze złamanymi zabezpieczeniami. Do ich pobrania potrzebny jest klient sieci BitTorrent, na przykład Azureus. Transmisję można przekierować, wykorzystując kaskadę serwerów proxy, taką jak np. sieć Tor, co ukryje hakera przed pościgiem detektywów pracujących dla producentów oprogramowania.

Multimedia: Usuwanie ochrony praw autorskich (DRM)

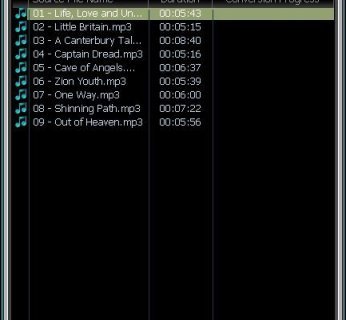

Jazgot – jak każdy – lubi proste i wygodne rozwiązania. “Nikt nie będzie łamał mechanizmów zabezpieczających, jeśli może po prostu pobrać muzykę i filmy z Sieci P2P albo przekształcić oryginalne pliki” – mówi. Ale zaraz nas ostrzega: “Nie zaglądajcie przypadkiem na podejrzane ruskie serwery – lepiej przeszukajcie strony wytwórni.” Zastosowaliśmy się do jego rad i natknęliśmy się na narzędzia, które mogą spędzać sen z oczu zwolenników blokad DRM: legalnie dostępne programy konwertujące firmy Daniusoft.

Podczas zmiany formatu chronionych plików muzycznych czy filmowych zabezpieczenie przed kopiowaniem nie jest łamane, ale po prostu znika. Na przykład w programie WMA MP3 Converter wystarczy załadować zbiór plików muzycznych, korzystając z polecenia »Add«, ustalić żądany format danych (np. MP3) i kliknąć »Start«. Daniusoft oferuje różne narzędzia dostosowane do potrzeb mediów (konwersja muzyki lub filmów) oraz wyjściowego rodzaju danych (WMA, WMV, VOB, M4V). Ceny narzędzi wahają się od 20 do 40 euro.

Wskazówka:

Istnieje też inna, całkowicie legalna metoda: przegrywanie. Ten sposób jest wykorzystywany przez narzędzie Tunebite (www.tunebite.com). Hakerzy nie stosują jednak tego rozwiązania, gdyż – jak oświadczył nam Jazgot – nie sprawia to w ogóle frajdy.

Tylne wejścia: Otwieranie cudzych komputerów

Szczególnie perfidnym przejawem aktywności hakerów są włamania do komputerów niczego nieświadomych internautów. Żeby skok się udał, trzeba albo znaleźć lukę w zabezpieczeniach, albo ją stworzyć. Jazgot z ochotą pokazał nam obie metody ataku.

Wykrywanie otwartych furtek:

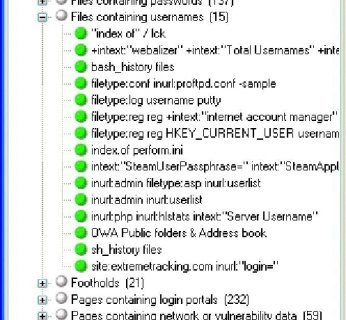

Droga do cudzej maszyny wiedzie przez… wyszukiwarkę Google’a. Korzystając z opracowanego przez znaną grupę hakerską “Cult of the Dead Cow” narzędzia Goolag Scanner, Jazgot bez problemu wyszukuje hasła, loginy, niezabezpieczone serwery i podobne przydatne informacje. Po uruchomieniu aplikacji cracker podaje adres atakowanego komputera. Następnie w menu »Dorks« wybiera metodę wyszukiwania, na przykład »Files con-

taining passwords«. Goolag Scanner kieruje do wyszukiwarki Google liczne zapytania – w przypadku poszukiwania haseł ich liczba wynosi aż 137. Na rezultat nie trzeba długo czekać: Google blokuje nasz adres IP, bo ich serwer prawie natychmiast rozpoznaje hakerskie narzędzie. Oczywiście nie powstrzyma to prawdziwego zawodowca. Blokadę wyszukiwania skutecznie wyeliminujemy dzięki dynamicznemu przydzielaniu adresów IP w naszym testowym łączu – wystarczy utworzyć nowe połączenie z Siecią, by usługodawca nadał naszemu komputerowi świeży identyfikator.

Aby uniknąć powtórzenia błędu, Jazgot klika znak plus umieszczony przy poleceniu »Files containing passwords«, dzięki czemu może obejrzeć listę wszystkich wyszukiwanych fraz. Na początek wybiera 5 pozycji od góry i uruchamia poszukiwanie, nie budząc podejrzeń Google’a. Potem przychodzi kolej na następną piątkę – i tak dalej, aż do wykorzystania wszystkich możliwości. Atakowanej stronie – był nią nasz własny serwis www.chip.pl – bez problemu udało się jednak przetrwać próbę włamania.

Tworzenie luk:

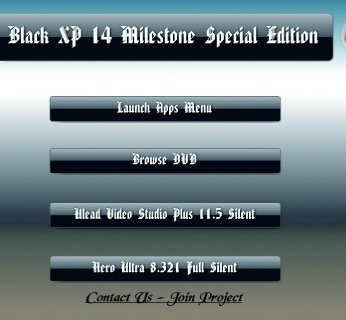

W Internecie bardzo łatwo znaleźć pirackie wersje systemu Windows XP służące ściśle określonemu celowi. Dystrybucje takie jak Black XP podczas instalacji zostawiają otwarte furtki, przez które haker może dostać się do komputera i buszować w nim, ciesząc się uprawnieniami administratora. Podobnie działają strony udostępniające numery seryjne, cracki i pirackie programy. Korzystając z nich, bardzo szybko złapiemy trojana, który w przyszłości umożliwi komuś takiemu jak Jazgot przejęcie kontroli nad naszym komputerem.

Jak się bronić:

Trzymajmy się z daleka od stron takich jak cracks.am oraz nieoficjalnych dystrybucji Windows. Takie rzeczy zwykle są niebezpieczne.

Tęczowe tablice: Włamanie do Windows

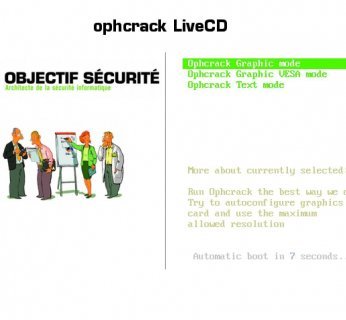

Reklamy Microsoftu, określającego swój produkt jako “najbezpieczniejszy system operacyjny na świecie”, wywołują na twarzy Jazgota jedynie uśmiech politowania. Ophcrack – narzędzie hakerskie bazujące na Ubuntu – odkrywa hasła administratorów dosłownie w ciągu kilku minut, czego byliśmy świadkiem. Windows zapisuje je nie jako tekst, ale w formie wartości liczbowych. Są to tzw. hasze, których przekształcanie w słowa jest skomplikowanym procesem. W ten sposób system zabezpiecza hasła przed odczytaniem. Nie jest to jednak skuteczna ochrona przed programem Ophcrack – pobiera on ciągi haszów z chronionego obszaru rejestru (SAM) i porównuje je z wartościami zawartymi w tzw. tęczowych tablicach. Są one częścią narzędzia. W ten sposób hasło może być odgadnięte znacznie szybciej niż z wykorzystaniem stosowanej dawniej metody brute force (wyjaśnienie niżej).

By sprawdzić w praktyce szybkość działania narzędzia Ophcrack, Jazgot tworzy w redakcji wirtualny komputer. Następnie instaluje na nim system Windows Vista zabezpieczony słowem kluczowym, które uzyskało najwyższą ocenę – »Best« – w programie sprawdzającym stopień trudności haseł dostępnym na stronie firmy Microsoft (https://www.microsoft.com/protect/yourself/password/checker.mspx). Złamanie hasła w wyniku wypróbowania wszystkich możliwych kombinacji to metoda zwana brute force. Niestety, w przypadku tak długich haseł, jakie wykorzystuje się do zabezpieczenia Windows, trwałoby to wiele tysięcy lat, a i to pod warunkiem że mielibyśmy do dyspozycji potężne centrum obliczeniowe. Tymczasem Ophcrack na odgadnięcie hasła »[email protected]« potrzebował zaledwie około 10 minut. W przypadku Windows XP zajęło to tylko 3 minuty.

Sposób postępowania hakera jest bardzo prosty. Zależnie od tego, jaka wersja Windows – Vista czy XP – jest na celowniku, Jazgot pobiera z serwera Sourceforge odpowiedni wariant Ophcrack w postaci obrazu ISO zajmującego około 500 MB i wypala go na płycie CD. Następnie wkłada dysk do komputera i podczas ładowania wciska klawisz [Enter], aby uruchomić narzędzie w trybie graficznym. Po kilku minutach login i hasło administratora systemu przestają być tajne, chyba że w tęczowych tablicach zawartych na płycie nie ma odpowiedniej wartości hasza. Jednak nawet w tym przypadku nie jesteśmy bezpieczni – dodatkowe tablice można pobrać ze strony twórców programu…

Jak się bronić:

Nigdy nie pozwalajmy obcym użytkownikom korzystać z naszego komputera bez nadzoru – mogą mieć przecież przy sobie płytę z Ophcrack. A wtedy nie pomoże już nic.

Zabawa w hakera – dozwolona czy zabroniona?

W dniu 18 grudnia 2008 r. weszła w życie nowelizacja kodeksu karnego, zmieniająca zasady odpowiedzialności karnej za tzw. przestępstwa komputerowe. Warto się z nią zapoznać, by uniknąć później przykrych niespodzianek.

Czy skanowanie portów jest nielegalne?

Zasadniczo sprawdzanie, czy porty są otwarte, jest dozwolone. Jeśli jednak w jego wyniku dochodzi do przeciążenia lub zakłóceń w pracy testowanego komputera, zgodnie z art. 269a jest to przestępstwo ścigane z kodeksu karnego.

Otwarta sieć bezprzewodowa? Sam jesteś sobie winny!

Nieuprawnione wykorzystanie danych, do których dostęp nie jest chroniony – w przypadku sieci bezprzewodowych szyfrowaniem WPA lub WEP – nie jest przestępstwem w rozumieniu art. 267 kk. Ustawa chroni bowiem nasze informacje tylko wtedy, gdy sami, stosując zabezpieczenia, wyraźnie zaznaczamy, że nie chcemy, by były one dostępne dla każdego. Podobnie internauta popełnia czyn karalny tylko wówczas, gdy w celu uzyskania dostępu do danych próbuje złamać zabezpieczenia. Jesteśmy więc chronieni – pod warunkiem że nasza sieć jest zaszyfrowana metodą WPA2.

Ostrożnie z narzędziami hakerskimi!

Zgodnie z art. 269b § 1 kk, kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia wskazanych w ustawie przestępstw hakerskich, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej, podlega karze pozbawienia wolności do lat 3. Podobnie ustawa o ochronie niektórych usług świadczonych drogą elektroniczną, opartych lub polegających na dostępie warunkowym, przewiduje odpowiedzialność karną za samo posiadanie m.in. oprogramowania służącego do łamania zabezpieczeń.

Zapomniane hasło? Żaden problem

Prawo karne zabrania włamań do komputerów tylko, jeśli wiążą się one z uzyskaniem nieuprawnionego dostępu do danych. Złamanie zabezpieczeń własnego komputera w sytuacji, gdy zapomnieliśmy hasła dostępowego, nie jest przestępstwem w świetle art. 267 znowelizowanego kodeksu karnego.

Mamy prawo do podglądania kodu programów

Wielu producentów oprogramowania zabrania w umowach licencyjnych (EULA – umowa licencyjna dla użytkownika końcowego, którą musimy zaakceptować podczas instalacji oprogramowania) przekształcania swoich programów do postaci kodu źródłowego za pomocą dezasemblerów czy dekompilatorów. To całkowite ograniczenie koliduje z art. 75 prawa autorskiego, zgodnie z którym osoba, która legalnie weszła w posiadanie programu, może obserwować, badać i testować jego funkcjonowanie, aby poznać zasady, na jakich on działa.

Co potrafi Windows? Myszkowanie w cudzym komputerze

Żeby zademonstrować, że w rozumieniu Kodeksu Karnego RP Windows jest narzędziem hakerskim, Jazgot włamuje się za jego pomocą do innego komputera. Poniżej opisujemy procedurę krok po kroku.

Zbieranie informacji

Na początku Jazgot wyjaśnia nam pojęcie “footprinting”, które w hakerskim slangu oznacza zbieranie możliwie wielu informacji o przyszłej ofierze ataku. Do tego celu wystarcza obecnie usługa www.robtex.com. Za jej pomocą haker dowiaduje się, na jakim serwerze znajduje się obserwowana strona, którędy przebiega połączenie, czy inne strony wykorzystują ten sam adres IP itd. Jeśli te informacje nie wystarczają, Jazgot odwiedza również witrynę www.dns-watch.com i – jeśli planuje wykorzystać podczas włamania port SMTP (port 25) – www.mxtoolbox.com. Zawsze może też posłużyć się starymi, dobrymi narzędziami dostępnymi za pośrednictwem Wiersza poleceń: badanie dostępności pakietami ping oraz polecenie »tracert«, lub też przejrzeć kod źródłowy strony. Ten ostatni często zawiera komentarze programisty ułatwiające ustalenie skutecznej metody ataku.

Hacking przez Wiersz polecenia

Duże znaczenie footprintingu staje się oczywiste, kiedy przyjrzymy się informacjom, jakie udało się zebrać Jazgotowi. Okazało się, że jeden ze znanych polskich providerów – ze względów bezpieczeństwa nie podajemy jego domeny – ciągle korzysta z rutera pozwalającego na wykorzystanie najstarszego znanego triku: ataku przez Telnet. Wystarczyło więc, by Jazgot stworzył plik wsadowy badający zakresy IP wykorzystywane przez tego providera, a został odnaleziony adres, pod którym rezydował ruter. Do właściwego ataku potrzebny był inny plik wsadowy, zawierający polecenie »telnet adres_IP_routera« i następujący po nim ciąg loginów i haseł. Sprawdzane były między innymi standardowe dane logowania: nazwa użytkownika »root« i hasło »admin«. Oczywiście nie udało się – to byłoby za proste. Wtedy na naszych oczach Jazgot napisał i uruchomił skrypt ciągnący hasła i loginy z pliku, który haker nosił w kieszeni, a dokładniej na pendrivie.

Obwąchiwanie ofiary

Standardowy port Telnetu oznaczony numerem 23 to brama dla hakera. Połączenie z obcym komputerem zostaje nawiązane, jednak loginy i hasła podane w pliku nie zadziałały. Jazgot tłumaczył nam, że ofiara musiała zmienić dane dostępowe, wobec czego nie uda nam się prosto wniknąć do systemu operacyjnego. Zaproponował metodę brute force, ale w tym momencie zaprotestował admin CHIP-a, twierdząc, że po drugiej stronie atak odkryją po najwyżej pół godziny. Cóż, obawiając się procesów, posłuchaliśmy tego drugiego.