Przykładowo przeglądarka Chrome stworzona przez arcykrakena, Google, ma bardzo czułe zmysły: wszelkie dane wprowadzane przez internautę są przesyłane bezpośrednio do serwerów jej producenta. Co więcej, każda instalacja Chrome’a jest oznaczona unikalnym numerem, dzięki czemu Google wie, komu przyporządkować określone czynności w Sieci i wyszukiwane frazy. To koszmar dla wszystkich, którym leży na sercu ochrona prywatności.

Czy wobec tego wszyscy internauci powinni odwrócić się od Google’a? Otóż nie – nie jest to przecież jedyny wirtualny szpieg, a tylko jeden z największych. Można jednak obciąć mu macki lub skierować je w próżnię. W artykule krok po kroku pokazujemy, jak ustrzec się przed cyberkrakenem, korzystając z narzędzi zamieszczonych na naszej płycie.

Przeglądarki: Koniec z ciasteczkami dla krakena

Powinniśmy zrezygnować z korzystania z aplikacji w wersjach beta, na przykład Google Chrome lub Internet Explorer. Ryzyko, że zawierają one krytyczne luki, jest zbyt duże. Ale stabilne wersje również nie są bezpieczne – często to istny raj dla sieciowych szpiegów. Szczególnie łakomym kąskiem są pliki cookie. Na szczęście niepotrzebne ciasteczka możemy automatycznie usuwać podczas każdorazowego zamykania przeglądarki. Sposób aktywowania odpowiedniej opcji jest zależny od używanego programu.

W Firefoksie wybieramy z menu »Narzędzia | Opcje | Prywatność«. W nowym oknie aktywujemy pole »Akceptuj ciasteczka«, po czym z listy rozwijanej wybieramy pozycję »Przechowuj: do zamknięcia programu Firefox«. Aby podobne ustawienia wprowadzić w IE, należy skorzystać z nakładki IE7Pro. Po instalacji narzędzia wybieramy z menu IE pozycję »IE7Pro Preferences | Prywatność« i zaznaczamy przełącznik »Usuń pliki ciasteczek«.

Nie należy też powierzać przeglądarce naszych haseł: w IE otwieramy okno »Opcje internetowe | Zawartość | Autouzupełnianie | Ustawienia« i usuwamy zaznaczenie z pozycji »Nazwy użytkowników i hasła w formularzach«. W Firefoksie analogiczne polecenie umieszczono w oknie, które otworzymy, wybierając z menu »Narzędzia | Opcje | Bezpieczeństwo«.

Teraz czas na dodanie nowych funkcji: tuning IE umożliwia nakładka IE7Pro, która usuwa nasze ślady w Sieci, zarządza serwerami proxy i blokuje reklamy. Jeśli filtr uniemożliwia wyświetlanie pożądanych treści, klikamy prawym przyciskiem myszy ikonę na Pasku stanu i wybieramy polecenie »Blokowanie reklam | Przeglądaj dane filtru…«. W otwartym oknie znajdziemy łącze do pożądanego elementu i ręcznie pozwolimy na jego wyświetlanie.

Idealnym dodatkiem do przeglądarki Firefox jest Adblock Plus. Rozszerzenie to wykorzystuje listę filtrów, które możemy dodawać i usuwać zgodnie z naszymi potrzebami. Zainstalujmy nakładkę i otwórzmy Firefox na nowo. Jeśli na ekranie pojawi się jeszcze jakaś reklama, wystarczy kliknąć na niej prawym przyciskiem myszy i wybrać polecenie »Adblokuj obrazek…« lub »Adblokuj ramkę…«.

Niebezpieczne mogą okazać się elementy korzystające ze skryptów JavaScript lub kontrolek ActiveX. Za ich pomocą można nie tylko wykraść prywatne dane, ale też uruchomić na niezabezpieczonym komputerze szkodliwy kod. Użytkownikom IE pomoże wtyczka Web assiccibility, analizująca zawartość wyświetlanych stron oraz umożliwiająca szybką zmianę ustawień przeglądarki. Po instalacji narzędzia w oknie zobaczymy dodatkowy pasek, za pomocą którego możemy sterować programem. Aby zablokować wykonywanie skryptów JavaScript i formantów ActiveX, klikamy na pasku ikonę IE i odznaczamy odpowiednie opcje.

W programie Firefox podobną rolę pełni dodatek NoScript. Narzędzie blokuje wszelkie skrypty i pokazuje informacje o nich na Pasku stanu. Pojedyncze obiekty możemy wyłączyć, korzystając z menu kontekstowego. Chcąc pozwolić konkretnym stronom na wyświetlanie całej zawartości, zmieniamy reguły w menu »Opcje«, które pojawi się, gdy klikniemy ikonę dodatku w przeglądarce.

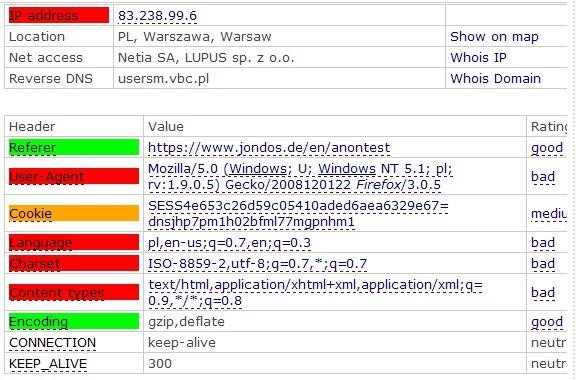

Teraz ostatni krok – anonimizacja dostępu do Sieci. Możemy oszukać cyberkrakena, posługując się nieprawdziwym IP. Zamaskowanie naszego adresu umożliwia sieć Tor, której klient zawiera gotową wtyczkę do przeglądarki Firefox. Aby poruszać się w Internecie anonimowo, musimy zainstalować pakiet zawierający Tor, Privoxy i Vidalię. Po uruchomieniu Firefoksa klikamy przycisk »Tor wyłączony« na Pasku stanu… i gotowe – surfujemy anonimowo.

Aby móc korzystać z sieci Tor w programie Internet Explorer, otwórzmy okno »Narzędzia | Opcje internetowe | Połączenia | Ustawienia sieci LAN« i zaznaczmy pole wyboru w obszarze »Serwer proxy«. W miejscu na adres wpiszmy “localhost” i podajmy numer portu – 8118.

Poczta elektroniczna: Tylko dla twoich oczu

Przeglądarka już nas nie zdradzi, jednak dane, które wysyłamy, wciąż nie są bezpieczne. Zdekonspirować może nas bowiem każde logowanie z użyciem nazwy użytkownika i hasła, na przykład podczas odbierania poczty. Dostawcy usługi w każdej chwili mogą skanować naszą skrzynkę, na przykład Google wykorzystuje specjalny program wyszukujący słowa kluczowe w przychodzących i wychodzących wiadomościach, aby dopasowywać wyświetlane reklamy do użytkownika.

Żeby uchronić nasze prywatne emaile przed chciwymi łapami wielkich korporacji, nauczmy naszego klienta poczty – na przykład Outlook Expressa lub Thunderbirda – korzystać z szyfrowanego połączenia. Do tego celu idealnie nadaje się pakiet Gpg4win, zawierający m.in. takie narzędzia jak: GnuPG, GPGol i WinPT.

GnuPG szyfruje przesyłaną treść, korzystając z pary losowych kluczy: prywatnego i publicznego. Aby je utworzyć, musimy uruchomić komponent WinPT. Następnie w oknie programu wybieramy »Generate new key par« i podajemy nasze imię, nazwisko oraz adres email. Wprowadzamy też hasło zawierające co najmniej 8 liter i innych znaków. Warto także utworzyć kopię zapasową kluczy na drugim dysku lub nośniku zewnętrznym.

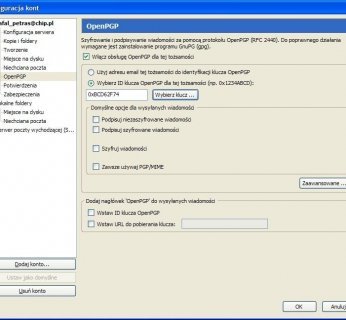

Następnym krokiem jest zmiana niektórych ustawień klienta poczty. Jeżeli używamy programu Thunderbird, potrzebujemy wtyczki Enigmail. Instalujemy ją, korzystając z polecenia »Narzędzia | Dodatki | Zainstaluj«. Gdy ponownie uruchomimy aplikację, w menu pojawi się dodatkowa pozycja »OpenPGP«. Klikamy »Narzędzia | Konfiguracja kont | OpenPGP | Wybierz klucz…«, żeby wprowadzić utworzone wcześniej klucze.

Następnie aktywujemy pole »Włącz obsługę OpenPGP dla tej tożsamości«. Dzięki temu nasze wiadomości będą zabezpieczone – na razie aż tak dobrze, że nikt nie będzie mógł ich odczytać. Żeby to zmienić, należy przesłać klucze publiczne osobom z naszej listy kontaktów: klikamy »OpenPGP | Zarządzanie kluczami«, a następnie »Plik | Wyślij klucz publiczny

w wiadomości«. Jeżeli natomiast ktoś przyśle nam swój klucz, możemy dodać go do bazy, wybierając z menu kontekstowego polecenie »Importuj klucz OpenPGP«.

Integracja GnuPG z Outlook Expressem lub Windows Mail jest możliwa tylko okrężną drogą. Gpg4win zawiera plug-in GpgOL, który jest zgodny jedynie z Outlookiem 2003 – inne wersje wymagają zastosowania narzędzia GPGrelay, które stanowi uniwersalny pomost między klientem poczty a serwerem.

Dla zachowania całkowitej anonimowości powinniśmy podawać w Sieci nasze prawdziwe dane tylko wtedy, gdy jest to absolutnie niezbędne, na przykład podczas zakupów. Do jednorazowej wymiany wiadomości, koniecznej, powiedzmy, podczas rejestracji na forum internetowym, możemy wykorzystać tymczasowe konto pocztowe. Oferuje je na przykład serwis www.10minutemail.com.

Dysk: Jak poufne, to poufne

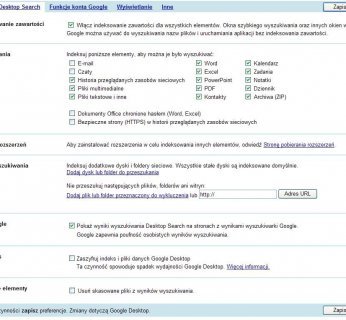

Instalując na komputerze usługi korzystające z Internetu, narażamy się na to, że osobiste informacje o nas trafią w macki cyberkrakena. Przykładowo po standardowej instalacji program Google Desktop zapisuje i indeksuje wszelkie przejawy aktywności użytkownika, po czym wysyła te dane do serwera Google. Dzięki temu użytkownik może przeglądać swoje dane, również korzystając z innych komputerów. Ceną jest totalna utrata prywatności.

Najbezpieczniej byłoby w ogóle zrezygnować z tego typu programów. Kompromisowym rozwiązaniem jest wyłączenie niektórych rodzajów wyszukiwania, na przykład wiadomości, protokołów sieciowych czy kontaktów. W Google Desktop ustawienia możemy zmienić

w menu »Opcje«. Poufne dane powinniśmy dodatkowo chronić hasłem. Jeżeli zainstalowaliśmy wcześniej Gpg4win, możemy zaszyfrować wybrane pliki z użyciem naszych kluczy GnuPG.

Jeszcze większe bezpieczeństwo zapewni nam wyspecjalizowane narzędzie TrueCrypt, służące do kodowania plików, katalogów, a nawet całych partycji. Żeby utworzyć szyfrowany napęd w programie TrueCrypt, wybieramy z menu »Volumes | Create New Volume…« a następnie »Create a file container«. W oknie »Volume location« wpisujemy nazwę pliku, w którym będziemy trzymać dane, a następnie określamy jego wielkość oraz hasło dostępowe. Teraz podajemy ścieżkę do utworzonego pliku i klikamy przycisk »Mount«. Po podaniu przez nas hasła w systemie pojawia się nowy szyfrowany napęd – od teraz możemy czuć się bezpiecznie, ponieważ w Sieci jesteśmy anonimowi, a nasz komputer jest już poza zasięgiem macek krakena.

Prawa internauty

Całkowita kontrola jest praktycznie niemożliwa

Wbrew przepisom o ochronie danych osobowych użytkownik Internetu często bywa zmuszany do podawania informacji osobistych. Dzieje się tak, mimo że nie jest to niezbędne do działania danej usługi. Aktywność internauty jest przez cały czas obserwowana: oglądane produkty, wpisy na forach, przeglądane strony i czas przebywania na nich – wszystkie te elementy, wraz z frazami wpisywanymi w okno wyszukiwarki, zdradzają zainteresowania internauty.

Uzyskane w ten sposób dane są następnie wykorzystywane do wyświetlania użytkownikowi odpowiednich reklam. Dlaczego? Ponieważ reklama ukierunkowana na klienta jest skuteczna. To zatem bardzo cenne, jeżeli reklamujący wie, jakiego rodzaju produktami jest zainteresowany internauta. Poza reklamą dochód przynosi również sprzedaż profili konsumentów.

Oczywiście takie działania bez zgody internauty są zabronione, ale kontrola jest praktycznie niemożliwa. Szczególnie trudne do usunięcia są powiązania profili użytkowników między różnymi witrynami.

Szpiegowskie techniki

Tracking: Narzędzia do trackingu wykorzystujące JavaScript są stosowane przez administratorów witryn. Można w ten sposób sprawdzić, czy odwiedzający znalazł się na stronie, korzystając z wyszukiwarki, odnośnika z innego serwisu, czy też poprzez wpisanie adresu w przeglądarce. Dostępne są również dane o tym, jak wiele czasu poświęcił on na zapoznanie się z zawartością strony i kiedy zmienił swą stronę startową. Takie informacje są wykorzystywane do optymalizacji witryny pod kątem wyszukiwarek oraz obliczania liczby odwiedzających.

Targeting: Jednym ze sposobów realizacji targetingu jest podrzucenie internaucie pliku cookie zapisującego informacje o klikniętych odnośnikach i obejrzanych produktach. Na podstawie zebranych danych można kreować reklamy dostosowane do zainteresowań użytkownika. Inny rodzaj target- ingu przebiega następująco: producent zleca firmie marketingowej wyświetlanie reklam na różnych stronach. Jeśli internauta wejdzie na jedną z nich, narzędzie działające w tle wykryje i zapisze wszystkie jego czynności. Gdy ten sam klient odwiedzi inną stronę również należącą do programu, na podstawie specjalnego algorytmu program dopasuje do niego produkty i wygeneruje odpowiednie banery reklamowe lub porady zakupowe.

Przechytrzyć szpiega

Customizegoogle: Wtyczka Customizegoogle chroni prywatność użytkowników programu Firefox. Optymalizuje ona wyszukiwanie w Google, integrując z przeglądarką inne silniki wyszukujące: Yahoo, Wikipedia, Lycos czy AltaVista; wyłączając śledzenie użytkownika, anonimizując pliki cookie pochodzące z firmy Google i wyprowadzając w pole program statystyczny Google Analytics.

TrackMeNot: Chcąc oszukać wirtualnych szpiegów, skorzystajmy z rozszerzenia TrackMeNot. Przerywa ono tworzenie profili użytkowników w czterech największych wyszukiwarkach: Google, MSN, Yahoo i AOL. Rozszerzenie można pobrać z witryny addons.mozilla.org/pl.