Jednak możemy odwrócić role i pobić hakerów ich własną bronią – niemal każdy program stworzony do niecnych celów da się wykorzystać do podniesienia poziomu naszego bezpieczeństwa. Pokazujemy, jak dzięki hakerskim narzędziom w pełni legalnie chronić prywatność i odzyskiwać zapomniane dane logowania. Ale uwaga – używanie takich aplikacji to działanie na pograniczu legalności. Przypieczętowała to nowelizacja kodeksu karnego z 18 grudnia 2008 roku, która za stosowanie hakerskich narzędzi w celach inwazyjnych przewiduje karę nawet do 2 lat więzienia.

Odzyskujemy hasła

Dane logowania należy chronić przed cudzym wzrokiem. Jeśli jednak sami je stracimy, to tak jakbyśmy zgubili klucze do mieszkania i musieli stać przed własnymi drzwiami. W tym przypadku nie pomoże nam ślusarz – musimy skorzystać z hakerskich narzędzi. Pamiętajmy, by użytych tu aplikacji nigdy nie wykorzystywać przeciwko innym osobom, bo to już przestępstwo.

Komunikatory:

Korzystanie z sieci, takich jak Gadu-Gadu czy Tlen, jest bardzo wygodne i praktyczne. Aby móc jak najszybciej zacząć rozmowę i ominąć procedurę logowania, często korzysta się z funkcji zapamiętania hasła w programie. Niestety, w takiej sytuacji można szybko zapomnieć dane niezbędne do logowania. Gdy zajdzie potrzeba instalacji systemu na nowo, będziemy musieli przejść procedurę odzyskiwania hasła na stronie operatora. To niewygodne, szczególnie jeśli korzystamy z kilku kont. Ten problem rozwiązują wyspecjalizowane programy: Gadu-Gadu Password Recovery i Tlen Password Recovery. Aby wydobyć hasła z mniej popularnych w Polsce komunikatorów, takich jak ICQ czy AIM, musimy skorzystać z programu MessenPass.

Hasła systemu Windows:

Małe narzędzie Asterisk szybko wydobędzie dane logowania do innych programów zainstalowanych w systemie, na przykład klienta poczty elektronicznej bądź FTP. Tego programu można używać legalnie tylko do odzyskiwania własnych haseł – w innym przypadku jest to przestępstwo. Możemy ponadto skorzystać z narzędzia AsterWin IE, wyświetlającego dane dostępowe zapisane w przeglądarce Internet Explorer.

Włamanie na konto użytkownika:

To najgorsza z możliwych sytuacji – zapomnieliśmy hasła do konta użytkownika systemu Windows. Taka przykra niespodzianka może czekać nas na przykład wtedy, gdy spróbujemy uruchomić dawno nieużywany komputer. Ale od czego Offline NT Password & Registry Editor? Pod tą przydługą nazwą kryje się praktyczne narzędzie. Wystarczy wypalić obraz ISO na płycie CD, a następnie uruchomić z niej komputer, aby mieć możliwość zmiany praw dostępu lub utworzenia nowego hasła w systemie Windows. Interfejs nie wygląda zbyt atrakcyjnie, ale nie jest to ważne – nawet niedoświadczony użytkownik bez problemu poradzi sobie ze wszystkimi punktami menu.

Zabezpieczamy system i sieć

Czy nasz komputer jest bezpieczny? Za pomocą wymienionych narzędzi znajdziemy luki w zabezpieczeniach i sporządzimy kopie bezpieczeństwa naszych programów.

Bezpieczeństwo:

Narzędzie Cain&Abel potrafi odczytywać hasła zapisane w przeglądarce internetowej, ale na tym nie kończą się jego możliwości. Program może też przechwytywać dane dostępowe i rozmowy VoIP, korzystając z techniki ARP spoofing. Za jego pomocą da się nawet przeprowadzić atak man-in-the-middle, umożliwiający zdobycie bez większego wysiłku hasła do czyjegoś konta bankowego.

Tej hakerskiej aplikacji można jednak użyć również w dobrym celu – za jej pomocą sprawdzimy naszą sieć i wykryjemy jej słabe punkty oraz wyeliminujemy je. Program odszyfrowuje bowiem dane logowania w całej sieci, natychmiast ujawniając słabe hasła, które przestępcy mogliby pozyskać metodą ataku siłowego.

Testowanie:

Pakiet narzędzi Aircrack dokładnie sprawdzi naszą sieć WLAN. Wchodzący w jego skład program o tej samej nazwie pokaże, dlaczego nie powinniśmy stosować do zabezpieczania tej sieci starego szyfrowania WEP – taki klucz zostanie na naszych oczach odkodowany w czasie krótszym niż jedna minuta. Podjęta zostanie również próba złamania zabezpieczenia WPA metodą brute force, polegającą na przetestowaniu wszystkich możliwych kombinacji hasła. Pamiętajmy więc, by nasze hasło było sekwencją składającą się z liter, cyfr i znaków specjalnych i miało długość co najmniej 20 znaków. Nasza sieć jest bezpieczna tylko wtedy, gdy Aircrack nie może sobie poradzić z jej odszyfrowaniem. Innym praktycznym narzędziem wchodzącym w skład pakietu Aircrack jest Airodump. Wyświetla ono na ekranie monitora cały ruch w naszej sieci i zapisuje odczytane dane w pliku.

Tworzenie kopii zapasowej:

Miłośników gier i osoby często korzystające z encyklopedii multimedialnych może drażnić konieczność wkładania płyty do czytnika podczas każdorazowego uruchamiania programu. Nie zawsze mamy ją pod ręką, zwłaszcza w podróży. Pakiet Daemon Tools pozwala uporać się z problemem, zapisując na komputerze obraz ISO wybranego dysku CD lub DVD. Możemy następnie zainstalować go w wirtualnym czytniku widocznym jako zwykły napęd optyczny.

Legalność narzędzia jest kwestią dyskusyjną, gdyż pozwala ono na obejście wielu zabezpieczeń, na przykład SafeDisc, SecuROM czy Starforce. Z tego powodu niektórzy producenci oprogramowania podjęli działania przeciwko użytkownikom tej aplikacji – ich produkty nie działają na komputerach, na których jest zainstalowany pakiet Daemon Tools. Jeżeli jednak korzystamy z niego wyłącznie do tworzenia wirtualnych kopii legalnie kupionych programów, nie łamiąc przy tym zabezpieczeń, możemy spać spokojnie – to tylko jedno ze złych narzędzi mogących czynić dobro.

Wzbogacamy płytotekę

Sieć jest pełna muzyki – trzeba tylko wiedzieć, gdzie jej szukać. Od ulubionych kawałków dzieli nas tylko kilka kliknięć.

Pobieranie muzyki:

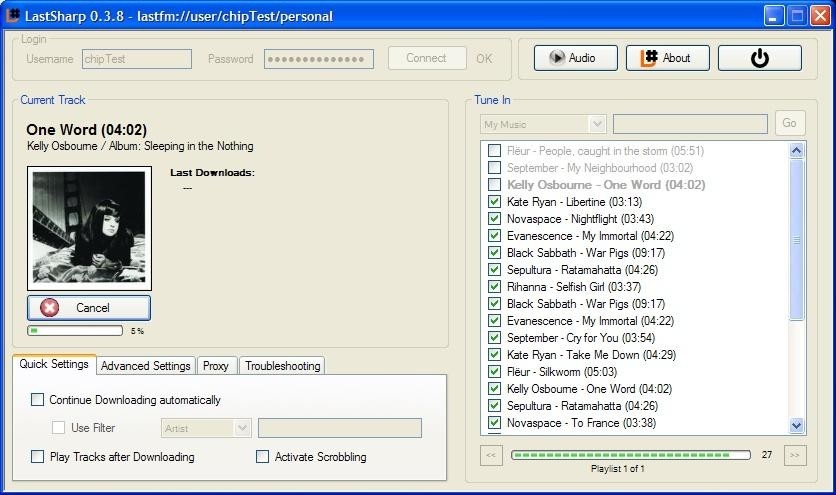

Sieci wymiany plików przyciągają niczym ciemna strona mocy. Bez trudu można w nich znaleźć zarówno największe hity znane z radia, jak i klasyki sceny alternatywnej. Korzystając z nich, nie popełniamy przestępstwa w świetle polskiego prawa. Niemniej twórca bądź reprezentująca go instytucja może wytoczyć nam proces z powództwa cywilnego. Powód? Słuchanie muzyki, za którą nie zapłaciliśmy. Zdarza się to niezmiernie rzadko i tylko wtedy, gdy wytwórnia ma niezbite dowody. Ale po co ryzykować – lepiej skorzystajmy z aplikacji LastSharp.

Narzędzie za darmo zapełni nasz dysk legalnymi plikami MP3, dokładnie odpowiadającymi naszym muzycznym gustom, wyszukując przy tym perełki, których nigdy wcześniej nie słyszeliśmy. Program korzysta z bazy plików muzycznych serwisu www.lastfm.pl. Ta sieciowa społeczność przygotowuje dla każdego użytkownika strumień muzyki dokładnie dopasowanej do jego upodobań, opierając się na liście najczęściej słuchanych przez niego artystów.

Witryna nie udostępnia jednak utworów, lecz wysyła je do słuchacza na tej samej zasadzie, co internetowe radio. LastSharp jest więc współczesnym magnetofonem, umożliwiającym nagrywanie muzyki. Do pobieranych utworów program automatycznie dołącza tagi zawierające takie informacje, jak wykonawca i tytuł, a także okładki albumów, z których pochodzą kawałki. Jakość zapisanych plików jest akceptowalna – dzięki przepływowości 128 kb/s tylko nieznacznie ustępują one utworom odtwarzanym z muzycznych płyt CD. LastSharp nie obciąża także zbytnio komputera: w trakcie nagrywania możemy spokojnie pracować, a nawet słuchać muzyki lub oglądać film.

Alternatywa:

Zamiast LastSharp można posłużyć się narzędziem Screamer Radio. Nie korzysta ono wyłącznie z bazy lastfm.pl, ale nagrywa wszystkie strumienie, jakie ściąga z Sieci nasz komputer.

Porada:

Znajdźmy w serwisie miastomuzyki.pl naszą ulubioną radiostację, otwórzmy plik strumieniowy (parametry strumienia odczytamy, oglądając źródło strony, która przeprowadza transmisję) i zapiszmy muzykę za pomocą wirtualnego magnetofonu. W ten sposób zupełnie legalnie możemy poszerzyć naszą kolekcję utworów.

Inne narzędzie, JetCast Server 2.0, umożliwia transmisję strumieniową muzyki, którą odtwarzamy np. z Winampa, wprost do Sieci. Dzięki temu możemy posłuchać naszych empetrójek, korzystając z obcego komputera, albo zaprosić znajomych na wspólne przesłuchanie ich płytoteki. Do odbioru wystarczy dowolny odtwarzacz muzyczny, na przykład VLC Player. Jest on dostępny również w wersji przenośnej, którą można uruchomić bez instalacji z płyty CD lub klucza USB.

Wyszukiwarka plików MP3:

Do nieco innego celu służy narzędzie Clickster. Aplikacja umożliwia wyszukiwanie plików MP3 umieszczonych na różnych serwerach. Znajdziemy tam wiele utworów udostępnionych przez artystów zupełnie za darmo. Pod względem technicznym program jest wyjątkowo dopracowany: nie trzeba czekać, aż piosenka, której chcemy posłuchać, zostanie wyemitowana przez internetową radiostację – wystarczy podać tytuł poszukiwanego utworu lub nazwę ulubionego zespołu w oknie wyszukiwarki. Znalezione utwory możemy odsłuchiwać na bieżąco, korzystając z wbudowanego odtwarzacza, albo zapisać je na dysku.

W podobny sposób, choć bez dodatkowego oprogramowania, znajdziemy pliki muzyczne dzięki wyszukiwarce Google. W jej okno wpisujemy formułę:

intitle:”index.of” (mp3|wma) Tytuł_utworu

a po chwili otrzymujemy długą listę odsyłaczy do serwerów, na których znajdują się poszukiwane utwory. Oszczędzimy sobie wpisywania przydługiego kodu, korzystając ze strony www.gmp3.eu. Znajduje się tam wyszukiwarka plików MP3 wykorzystująca algorytm Google. Co prawda, część znalezionych utworów może być chroniona przez DRM, kryptograficzną ochronę praw autorskich, ale na razie w Polsce, nawet po nowelizacji kodeksu karnego, nie musimy się martwić – zarówno ściąganie chronionych utworów, jak i zdejmowanie z nich zabezpieczeń jest legalne, o ile robimy to na użytek własny, a nie w celu rozpowszechniania muzyki bez zgody artysty czy wytwórni.

To samo dotyczy programów służących do ściągania blokad z utworów multimedialnych. W wielu krajach Europy już samo ich posiadanie na dysku to przestępstwo. U nas ciągle możemy ich używać, w celu obrabiania ściągniętych utworów. Ale tylko na własny użytek! Jeśli takie utwory udostępnimy innym przez Sieć, to jest to już przestępstwo ścigane z kodeksu karnego.

Oglądamy filmy w Sieci

Powyższe narzędzia idealnie nadają się do rozpowszechniania samodzielnie nakręconych i wyprodukowanych filmów. Przy okazji, szukając miejsca na nasze materiały wideo, odkryjemy, że świat ruchomego obrazu w Sieci to nie tylko YouTube i… obejrzymy najnowszy film z Bondem.

Platforma wideo:

W Sieci jest wiele miejsc, w których możemy umieścić własne produkcje filmowe. Najpopularniejsze to oczywiście YouTube. Niestety, witryna ta wprowadza coraz poważniejsze ograniczenia – obecnie nowi użytkownicy mogą umieszczać produkcje nie dłuższe niż 10-minutowe. Popularna w Polsce wrzuta.pl jest niewiele lepsza – nie ma tu limitów czasowych, ale w jednym pliku możemy umieścić maksymalnie 150 MB.

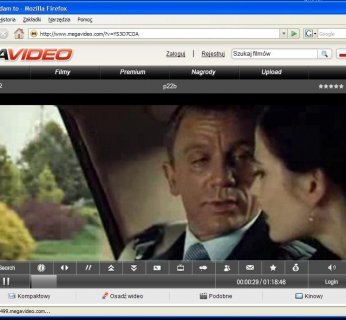

Na szczęście istnieją serwisy mniej restrykcyjne w tej materii. Mało znany w Polsce, a umożliwiający nam rozwinięcie skrzydeł serwis, to Megavideo.com, do którego można wysłać nawet pełnometrażowy film. Skwapliwie korzystają z tego piraci z całego świata. Takie hity, jak najnowszy film z Jamesem Bondem, pojawiają się tam krótko po premierze, a seriale emitowane przez płatne stacje telewizyjne można obejrzeć na długo przed tym, kiedy pojawią się one w programach ogólnodostępnych nadawców.

Dobra wiadomość jest taka: niedawna nowelizacja kodeksu karnego nie objęła mediów strumieniowych. Efekt? W Polsce w dalszym ciągu możemy bez ograniczeń oglądać zamieszczone przez innych filmy, nie wnikając w to, czy ten, który je wystawił, miał do tego prawo, czy nie. Nie możemy natomiast wysyłać na serwer filmów, do których nie mamy praw autorskich. W skrócie: z Sieci wszystko, co chcemy, do Sieci tylko to, do czego mamy prawa.

Rozpowszechnianie filmów:

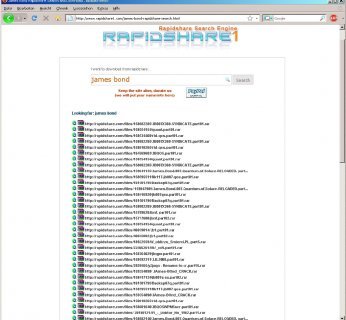

Internet robi się coraz szybszy – dysponując szybkim łączem DSL, teoretycznie moglibyśmy pokusić się o przesyłanie nagrań pocztą elektroniczną. Nasz zapał ostudzą jednak operatorzy poczty elektronicznej – skrzynki często nie obsługują tak dużych plików. Na szczęście w sukurs przychodzą nam serwisy hostingu plików takie jak www.rapidshare.com. Każdy użytkownik może tu za darmo umieścić plik o wielkości do 200 MB, na przykład po to, żeby udostępnić nakręcony film przyjaciołom. Mogą oni pobrać materiał dowolną liczbę razy bez dodatkowych opłat. Nawet jeśli nasz plik ma więcej niż 200 MB, nie ma problemu – archiwizatory takie jak WinRAR umożliwiają dzielenie skompresowanych danych na pakiety o dowolnej wielkości, dzięki czemu możemy wygodnie umieszczać je w Sieci. W ten sposób łatwo poradzimy sobie nawet z filmami zajmującymi na dysku aż 700 MB.

Nie ma w tym nic nielegalnego, jednak wielu użytkowników nadużywa możliwości, jakie są oferowane, umieszczając na serwerach rozbite na części filmy kinowe. Rapidshare chroni się przed tym, pozwalając pobierać pliki tylko tym, którzy znają odpowiedni odnośnik. Wyszukiwarka nie jest dostępna – przynajmniej nie na oficjalnej stronie. Jednak wystarczy wpisać adres www.rapidshare1.com, a pojawi się wzorowany na Google’u interfejs znajdujący pliki na serwerach Rapidshare.

Niedogodność polega na tym, że chcąc pobierać kilka plików naraz, musimy zdecydować się na płatne konto – inaczej trzeba pogodzić się z długim czasem oczekiwania. Możemy jednak posłużyć się aplikacją jDownloader – gdy dodamy odpowiednie odnośniki do kolejki, narzędzie automatycznie pobierze z Sieci żądane pliki.

Złe narzędzia w dobrym celu? Bądź ostrożny!

Od końca 2008 roku w Polsce obowiązuje ustawa ograniczająca stosowanie szkodliwego oprogramowania – niestety, utrudnia ona również walkę z profesjonalnymi hakerami.

Paragrafy 267, 269a i 269b, czyli tzw. paragrafy hakerskie, znowelizowano w polskim Kodeksie Karnym w grudniu ubiegłego roku. Zgodnie z nimi posiadanie narzędzi hakerskich na dysku nie jest nielegalne. Jednak pisanie ich kodu i rozpowszechnianie – już tak. Podobna zasada dotyczy używania: jeśli narzędzie zakwalifikowane jako hakerskie wykorzystujemy w celu odzyskiwania dostępu do własnych zasobów, działamy w zgodzie z prawem, gdy jednak weźmiemy na celownik komputery i sieci innych, popełniany przestępstwo, za które grozi kara pozbawienia wolności do lat 2. Jednak zdaniem ekspertów nowelizacja jest dość nieprecyzyjna. Na przykład ustawodawca pozostał pobłażliwy dla penetracji obcych sieci WLAN: nieuprawnione wykorzystanie danych we WLAN-ach, do których dostęp nie jest chroniony (dotyczy to też sieci z szyfrowaniem WPA oraz WEP), nie jest przestępstwem w rozumieniu art. 267 kk. Co to oznacza? Jeśli używamy sieci WLAN, np. wykorzystując zgodnie z przeznaczeniem otrzymany od operatora telekomunikacyjnego ruter bezprzewodowy, to polskie prawo chroni nasze zasoby tylko pod warunkiem, że stosujemy w niej silne szyfrowanie.