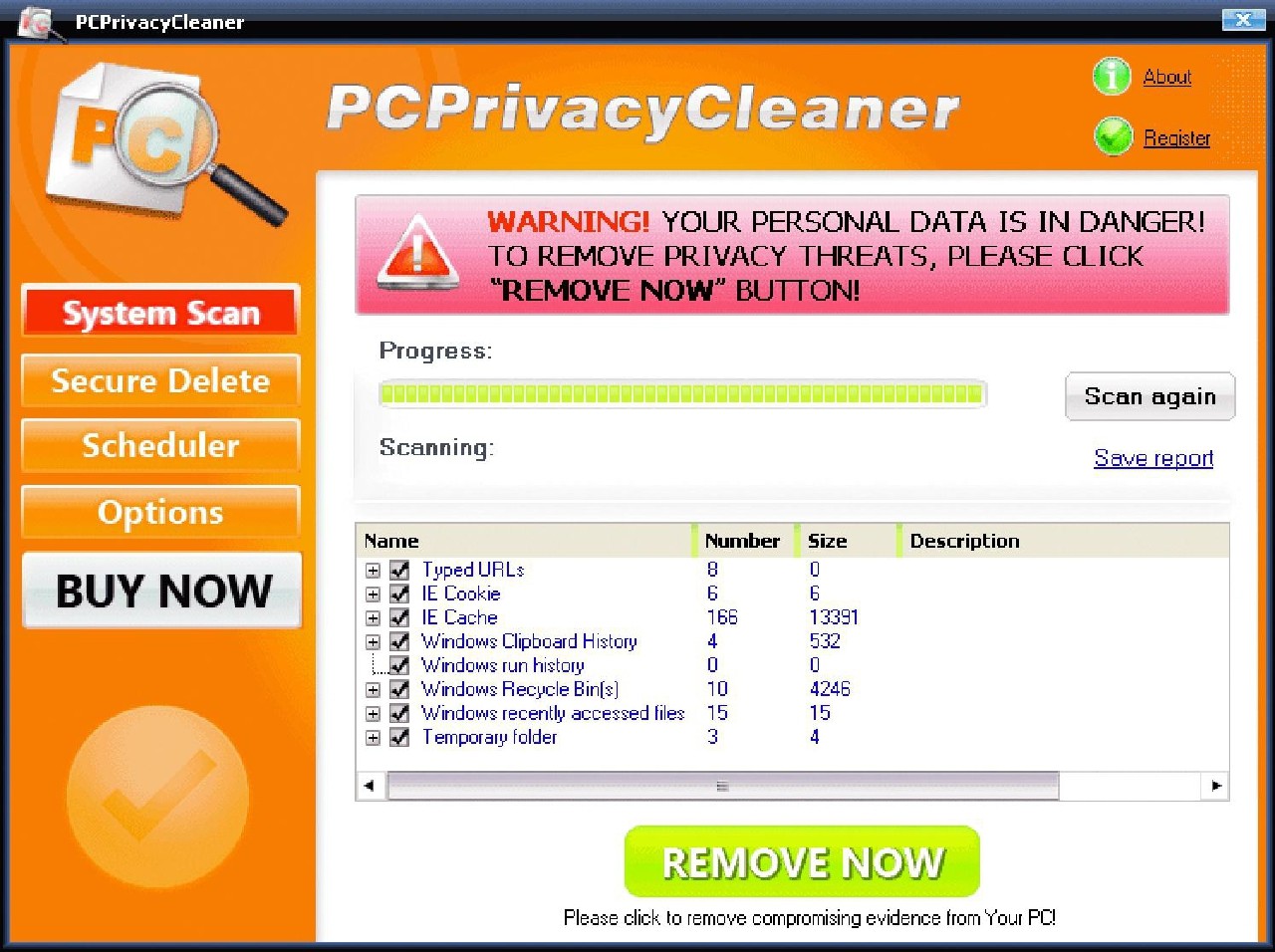

Takie programy nazywane są rouge antispyware (fałszywymi programami antyspyware). Wzmianki o pierwszej takiej aplikacji pochodzą z 2003 r. Podobne fałszywki o wprowadzających użytkowników w błąd nazwach rzekomo oferują wyszukiwanie i usuwanie wirusów, a tak naprawdę te programy są wilkami w owczej skórze, gdyż pod przykrywką przydatnej działalności czynią szkody. Narzędzia nękają użytkownika ostrzeżeniami o rzekomym odnalezieniu programów spyware i co rusz żądają zainstalowania nowej lub pełnej ich wersji w celu usunięcia znalezionych robaków. Oczywiście, ci użytkownicy, którzy padną ofiarą fałszywych aplikacji ochronnych, nie otrzymają narzędzia broniącego ich przed zagrożeniami. W najlepszym przypadku zapłacą za program, który przed niczym nie chroni, a w najgorszym – samodzielnie pobiorą i zainstalują rzeczywiście groźny program spyware, który wykradnie poufne dane i przekaże je hakerowi.

Szpiegowanie: Kwitnie czarny rynek numerów kart i haseł

Haker wcale nie jest zainteresowany nieszkodliwymi informacjami o naszych preferencjach podczas przeglądania stron w Internecie. Interesują go za to numery kart kredytowych, dane umożliwiające dostęp do naszych kont bankowych zarządzanych przez Internet oraz hasła do kont email (zobacz ramka). Handel tego typu danymi przynosi całkiem pokaźne przychody. Według informacji firmy Symantec za informacje o koncie bankowym ze sporą gotówką trzeba na czarnym rynku zapłacić nawet 1000 dolarów. Za numer karty kredytowej – w zależności od jej typu i kraju wydania – płaci się od kilku do 25 dol. Nie dziwi więc powstawanie wyspecjalizowanych narzędzi przestępczych, w porównaniu z którymi proste programy szpiegujące zachowania użytkowników i irytujące wyskakujące okienka to drobiazg. Obecnie okna pop-up z informacjami o atrakcyjnej promocji mają skłonić użytkownika do odwiedzenia specjalnie spreparowanych stron, skąd przemycane są do komputera ofiary naprawdę groźne narzędzia spyware. Niekiedy wystarczy otwarcie spreparowanej strony, aby w tle rozpoczęło się pobieranie i instalacja niebezpiecznej aplikacji. Tego typu działanie jest szczególnie niebezpieczne, ponieważ nie wymaga od użytkownika żadnej interakcji – trudno więc bronić się przed takim atakiem. Programy spyware ukrywają umożliwiające ich automatyczne uruchamianie wpisy w Rejestrze.

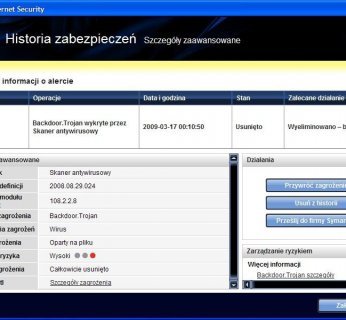

Często szkodniki współpracują z innym, równolegle działającym procesem, wzajemnie monitorując swoją pracę. Jeżeli użytkownik zakończy działanie podejrzanego procesu, inny może zostać natychmiast uruchomiony. W podobny sposób szpieg zrekonstruuje również usunięte wpisy w Rejestrze. Profesjonalni hakerzy zatrudniani przez grupy przestępcze stosują kombinacje spyware’u i rootkitów. Rootkity to narzędzia do kamuflażu, które potrafią ukryć działanie wybranych procesów oraz powiązane z nimi wpisy w Rejestrze – dzięki temu osoba przeglądająca komputer nie dostrzeże żadnego zagrożenia.

Rootkit: Kamuflaż spyware’u

Rootkity najczęściej zagnieżdżają się w jądrze systemu operacyjnego i z tego bezpiecznego stanowiska osłaniają działania spyware’u. Ponieważ rootkity działają na tym samym poziomie autoryzacji co jądro systemu i mogą manipulować jego funkcjami, są tak bardzo niebezpieczne i trudne do usunięcia.

Nic więc dziwnego, że manipulowanie elementami jądra systemu jest ulubioną metodą ataku hakerów. Menedżer zadań używa funkcji jądra systemu do sporządzania listy aktywnych procesów w systemie. Rootkit może tak zmodyfikować przekazywane dane, że nie będą wyświetlane żadne informacje dotyczące aktualnie działającego w systemie spyware’u. Jeżeli więc użytkownik szuka podejrzanych procesów w Menadżerze zadań, nigdy ich tam nie znajdzie. Ponadto również filtr sterowników ułatwia rootkitowi dostęp do jądra systemu. Windows oferuje twórcom oprogramowania dodanie sterowników filtrów (fillter drivers), aby mogli rozszerzyć zakres funkcjonalności programów bez ponownego tworzenia sterowników. Sterowniki nie tylko zarządzają dostępem programów do urządzeń, ale również kontrolują dostęp do plików systemowych. W ten sposób programy chroniące nasz system operacyjny sprawdzają, czy w aktywnych plikach nie występują podejrzane sygnatury. Niestety, rootkity również korzystają z tej technologii, na przykład po to, by ukryć porty otwarte przez spyware. W porównaniu z XP, Vista oferuje bardziej zaawansowane mechanizmy bezpieczeństwa. Windows Vista rygorystycznie kontroluje dostęp do elementów jądra i autoryzuje instalację sterowników filtrów wyłącznie po wstępnej weryfikacji sygnatur kodu. Jeżeli jednak spyware działa już w systemie, bezpieczeństwo naszych danych nie może być zagwarantowane.

Wysoko cenione przez hakerów są również keyloggery. Programy, pracując w tle, rejestrują wszystkie znaki wprowadzane za pomocą klawiatury. Ponadto mogą rejestrować np. wszystkie odwiedzane witryny i uruchamiane programy, co pozwala bez problemu gromadzić wszelkie informacje o operacjach, jakie przeprowadzamy na naszym koncie bankowym. Keylogger może otworzyć port i przetransmitować zgromadzone dane do hakera poprzez połączenie TCP/IP lub, posługując się innymi mechanizmami, przekazać dane za pośrednictwem emaila.

Test: Łowcy szpiegów zawodzą

Wszechstronne i wymyślne metody stosowane przez spyware wymagają coraz większej złożoności programów dbających o nasze bezpieczeństwo. Razem z ekspertami z laboratorium AV Test przeprowadziliśmy testy popularnych narzędzi chroniących przed spyware’em. Do testu włączyliśmy też typowy program antywirusowy – Norton AntiVirus 2009. Ponieważ nie ma wyraźnej granicy pomiędzy spyware’em i klasycznymi wirusami, chcieliśmy sprawdzić, czy do ochrony przed próbami szpiegostwa z wykorzystaniem spyware’u wystarczą zabezpieczenia w postaci skanera antywirusowego.

Dobre programy antyspyware wykorzystują dwie metody, aby upewnić się, że w systemie nie ma aktywnych programów spyware. Pierwszą jest porównywanie adresów internetowych z czarną listą serwerów hakerów, co zapobiega wysyłaniu danych na ich serwery. Druga metoda przypomina klasyczne rozwiązania znane z aplikacji antywirusowych – program identyfikuje znane zagrożenia na podstawie ich sygnatur. Podczas testu pobraliśmy z komputera pracującego pod kontrolą Windows XP (z dodatkiem SP3) dane z 200 stron internetowych, które usiłowały przemycić spyware. Tylko Norton i Spy Sweeper używały metody filtrowania adresów serwerów. Filtr adresów serwerów zablokował 24 strony – spyware pochodzący z nich nie został rozpoznany nawet przy użyciu sygnatur. Inne programy ufały tylko identyfikacji na podstawie sygnatur. I tu nastąpiło całkowite rozczarowanie: żaden z nich nie zidentyfikował nawet połowy spyware’u – Spybot i Spyware Doctor zidentyfikowały mniej niż jedną dziesiątą.

Gdy spyware znajduje się już w systemie, procedura instalacyjna uruchamia się automatycznie. Ponownie przetestowaliśmy zachowanie wszystkich aplikacji ochronnych, bazujących na kontroli sygnatur lub innych charakterystycznych elementów (np. wykrywanie zmian w Rejestrze). Tylko Norton posługuje się godną zaufania metodą opartą na analizie zachowań.

Szybkość wykrywania zagrożeń była przeważnie dobra – w przypadku Nortona i Spybota wykryte zostały wszystkie próby instalacji oprogramowania szpiegującego. Windows Defender zareagował tylko dwa razy i właśnie z tego też powodu zajął ostatnie miejsce w naszym teście.

Narzędzia antyspyware powinny nie tylko ostrzegać przed zagrożeniem, lecz również blokować instalację i usuwać wszystkich intruzów. Norton i Spy Sweeper są najbardziej konsekwentne w działaniu. Inne programy zbyt często podjęcie decyzji zostawiały użytkownikowi, wyświetlając ostrzeżenie o próbie instalacji i pytając, czy ten chce ją przerwać. W związku z tym wiele razy pliki wykonywalne pozostawały na komputerze. W efekcie, w przyszłości mogą być źródłem zagrożenia. Ponadto użytkowników do szału doprowadzają narzędzia, które przesadzały z irytującymi, fałszywymi alarmami. Aby to sprawdzić, postanowiliśmy zainstalować w systemie klika popularnych programów (m.in. Adobe Reader, iTunes, Daemon Tools i Microsoft Office 2007) i przetestować, jak na te instalacje zareagują programy antyspyware. Tylko Norton, Spyware Doctor i Windows Defender nie zgłaszały żadnych problemów. Ad-Aware przeciwnie, od razu wyświetlił jakieś ostrzeżenia, a wyjątkowo uciążliwy Spy Sweeper przerwał instalację Adobe Readera i Skype’a, jako podejrzanych wtyczek do przeglądarki, natomiast AntiSpyWare 2 nie poradził sobie z instalacją iTunes.

Dezynfekcja: Wielkie rozczarowanie

Użytkownicy Windows wielokrotnie sięgają po programy dbające o bezpieczeństwo dopiero po zainfekowaniu systemu. Dlatego też sprawdziliśmy narzędzia antyspyware pod kątem usuwania zainstalowanych wirusów i wpisów w Rejestrze. Wynik był zaskakujący: żaden z programów nie wyczyścił systemu całkowicie. Tylko Norton usunął wszystko poza plikiem wykonywalnym oraz dwoma wpisami w Rejestrze. Tym samym stał się zwycięzcą w tej kategorii. Pozostałe programy nie poradziły sobie z usunięciem więcej niż pięciu zagrożeń typu spyware, niektóre – nawet mniej.

Zaskakujący wynik testu: program antywirusowy, Norton AntiVirus 2009, pozostawił daleko w tyle wyspecjalizowane narzędzia, które miały chronić nas przed spyware’em. To dobra informacja dla użytkowników tego rodzaju aplikacji. Nie muszą oni instalować dodatkowych łowców szpiegów, jeżeli korzystają z pakietu programów kompleksowo dbających o bezpieczeństwo systemu. Tylko ci, którzy używają prostych, bezpłatnych programów antywirusowych powinni, dla większego bezpieczeństwa, dodatkowo zainstalować oprogramowanie chroniące przed spyware’em.

Rosnące zagrożenie

Juraj Malcho, dyrektor Virus Lab firmy ESET: Liczba programów szpiegowskich wzrasta i nie oczekujemy zmiany tego trendu w przyszłości. Na popularność tego typu programów wpływają głównie ich możliwości wykradania cennych danych z komputerów użytkowników. Dodatkowo trend ten napędzają sami użytkownicy, którzy bardzo często nieświadomie padają ofiarami spyware’u.

Czarny rynek

Hakerzy sprzedają głównie skradzione informacje o kontach bankowych kupcom, którzy potrafią je wyczyścić.

31% – Karty kredytowe

20% – Konta bankowe

19% – Adresy email

7% – Dane osobiste

5% – Konta na serwerze

4% – Namiary na PC z backdoorami

2% – Złośliwy kod

12% – Inne