Według jednego z ojców Internetu – Vintona Cerfa – już co czwarty pecet jest częścią botnetu. Oznacza to, że internetowa mafia niepostrzeżenie zbudowała armię liczącą aż 150 milionów maszyn, które znajdują się w każdym zakątku naszego globu. Najmniej dotkliwym skutkiem odczuwanym przez właścicieli urządzeń jest zredukowanie mocy obliczeniowej i przepustowości łącza internetowego: boty rozsyłają miliony wiadomości zawierających spam lub uczestniczą w sieciowych atakach typu Denial of Service. W najgorszym wypadku przestępcy mogą wyczyścić konto bankowe ofiary. Komputer zombi zdradza bowiem swojemu władcy nawet najlepiej chronione tajemnice właściciela. Każde wprowadzane słowo może być zapisywane, a numery kont i kody PIN mogą trafić prosto w ręce bandytów. Niektórzy hakerzy budują botnety liczące nawet 500 000 komputerów, by czerpać zyski z udostępniania ich mafii.

– Większość ofiar nie zdaje sobie sprawy, że ich komputer został zainfekowany, a ich poufne dane wykradzione. Choć napastnicy przejęli kontrolę nad komputerem, działa on zupełnie normalnie. Przestępcza aktywność jest trudna do wykrycia nawet dla doświadczonego użytkownika peceta – mówi James Finch, zastępca kierownika wydziału przestępczości elektronicznej amerykańskiej policji federalnej, czyli FBI.

W zeszłym roku naukowcy z USA zbadali obejmującą 200 000 botów sieć Storm. Odkryli, że samo rozsyłanie spamu przynosi mafii 2 miliony dolarów zysku rocznie. Najwyższy czas zadbać o bezpieczeństwo – być może nasz komputer już stał się wiernym żołnierzem na usługach cyberprzestępców.

Podstawowa ochrona: Antywirus i zaktualizowany Windows

By mieć pewność, że nie dołączymy do armii botnetów, potrzebujemy dobrego antywirusa. Nie trzeba jednak za niego od razu płacić – na naszej płycie znajdziecie w pełni funkcjonalny pakiet F-Secure Security Suite, który zapewni wam ochronę przed elektroniczną mafią. Standardowa wersja testowa działa tylko przez jeden miesiąc, ale dla czytelników CHIP-a producent przygotował 4-miesięczną edycję.

Jeśli korzystamy już z innego – komercyjnego bądź darmowego – programu antywirusowego lub pakietu ochronnego, przed rozpoczęciem instalowania nowej aplikacji musimy usunąć starą, by nie dochodziło do konfliktów. Teraz wybieramy w instalatorze pozycję »F-Secure Internet Security 2009«, pozostałe ustawienia pozostawiając bez zmian. W Zasobniku systemowym obok zegara pojawi się ikona programu, symbolizująca ochronę naszego komputera. Gdy dwukrotnie ją klikniemy, otworzy się główne okno antywirusa. Program po wykryciu połączenia z Siecią automatycznie kontaktuje się z serwerem aktualizacji i pobiera najnowsze sygnatury wirusów. Pamiętajmy, by nie wyłączać tej funkcji – w przeciwnym razie nasz ochroniarz szybko przestanie rozpoznawać nowe zagrożenia.

Po zainstalowaniu pakietu zabezpieczającego i jego uaktualnieniu przeprowadźmy kompletne skanowanie systemu. Nawet jeśli nie ufamy programowi antywirusowemu w stu procentach, nie instalujmy kolejnego – mogłoby to spowodować konflikty sterowników i zawieszanie się komputera. Zamiast tego skorzystajmy ze skanera online, który sprawdzi nasz system przez Internet. Tego rodzaju usługę znajdziemy na przykład w witrynie F-Secure pod adresem: tinyurl.com/65a2um. Można też wykorzystać niewymagający instalacji program uruchamiany bezpośrednio z klucza USB – do ściągnięcia na przykład ze strony tinyurl.com/cwnvne. Ale uwaga: skaner zainstalowany na naszym dysku może podnosić fałszywe alarmy!

By mieć pewność, że ochrona antywirusowa systemu działa prawidłowo, pamiętajmy też o częstym aktualizowaniu systemu operacyjnego. W tym celu zainstalujmy wszystkie nowe łatki. W Windows XP wciskamy kombinację klawiszy [Windows] + [Pause] i przechodzimy do zakładki »Aktualizacje automatyczne«. Następnie wybieramy opcję »Pobierz dla mnie aktualizacje, ale pozwól mi zadecydować, kiedy mają być zainstalowane«. Dzięki temu będziemy mogli sami określić, które z proponowanych elementów są nam potrzebne, a przy tym zadbamy o dobrą kondycję układu odpornościowego naszego komputera.

Użytkownicy Visty znajdą odpowiednie ustawienia, wybierając w Panelu sterowania »Zabezpieczenia«, a następnie »Centrum zabezpieczeń«, gdzie klikają link »Włącz lub wyłącz automatyczne aktualizowanie«. Optymalne ustawienie to pozycja »Pobierz aktualizacje, ale pozwól mi wybrać, czy mają być instalowane«.

Sprawdzanie poczty: Antywirus zdekonspiruje bota

Szkodniki włączające komputer do botnetu przenikają do systemu na różne sposoby – często, podobnie jak zwykłe wirusy, w formie załączników do emaili. Z tego powodu koniecznie aktywujmy skaner poczty elektronicznej wchodzący w skład pakietu antywirusowego.

Jeśli korzystacie z dołączonego na płycie pakietu F-Secure Security Suite, w menu głównym kliknijcie »Ochrona przed wirusami i szpiegami«, a następnie przy pozycji »Skanowanie poczty e-mail« wybierzcie »Konfiguruj«. Zaznaczamy pola wyboru »Włącz skanowanie przychodzącej poczty e-mail« i »Włącz skanowanie wychodzącej poczty e-mail« – dzięki temu od razu zostaniemy poinformowani, jeśli nasz komputer rozsyła zainfekowane emaile. W ten sposób bot zostanie szybko wykryty. Gdy skaner znajdzie wirusa w wiadomości wychodzącej, musimy przyjąć, że nasz komputer został zainfekowany. Skorzystajmy wtedy z mechanizmów ochronnych pakietu F-Secure, by pozbyć się szkodnika.

Może się zdarzyć, że sam antywirus nie poradzi sobie z intruzem. W takim przypadku można skorzystać z innej potężnej broni – programu a-squared Antimalware, chroniącego system przed trojanami, rootkitami, wirusami, narzędziami szpiegującymi i innymi szkodliwymi aplikacjami. To doskonały oręż w walce ze sługami mafii.

Firewall: Skuteczne ustawienia przeciwko internetowej mafii

Kolejnym ogniwem systemu obrony jest firewall. Użyjemy go, mimo że na forach internetowych spotyka się wielu użytkowników twierdzących, iż indywidualna ściana ogniowa jest bezużyteczna. Ich zdaniem, jeśli ktoś bardzo chce się włamać do komputera, nawet firewall nie będzie dla niego przeszkodą. W rzeczywistości cyfrowa zapora to nie tylko wszechstronne narzędzie chroniące przed masowymi atakami – odpowiednio skonfigurowana uchroni nas również przed botami. Musimy tylko trzymać rękę na pulsie – dzięki odpowiednim ustawieniom będziemy informowani o każdej próbie wysłania emaila przez nasz pecet. Jeżeli komunikat pojawi się, gdy akurat nie korzystamy z poczty, potraktujmy to jako sygnał ostrzegawczy: prawdopodobnie nasz komputer rozsyła spam na zlecenie internetowej mafii. Poniżej pokazujemy, jak przygotować firewall wchodzący w skład pakietu F-Secure Security Suite do walki z botami.

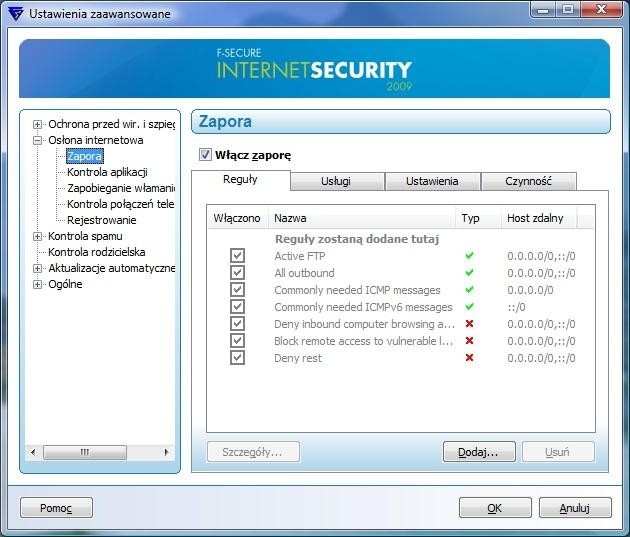

W głównym oknie F-Secure przechodzimy do menu »Osłona internetowa« i klikamy »Firewall | Zmień«. Zostanie otwarte okno, w którym wciskamy przycisk »Dodaj« i wpisujemy nazwę, np. »Reguła przeciwko botom«. W polu »Typ« wybieramy »Zezwalaj« i klikamy »Następny«. Teraz należy podać zakres adresów, których ma dotyczyć tworzona reguła – w naszym przypadku odpowiednia jest pozycja »Dowolny adres IPv4«. Zatwierdzamy decyzję przyciskiem »Następny«, po czym wybieramy usługę »SMTP/Simple Mail Transfer Protocol (e-mail)« i klikamy na małym znaku zapytania w kolumnie »Kierunek«, aż strzałka będzie skierowana w prawo. W ten sposób ustaliliśmy, że reguła będzie dotyczyć połączeń wychodzących. Gdy kolejny raz wciśniemy przycisk »Następny«, zostaniemy przeniesieni do okna konfiguracji alertów. Z listy »Typ alertu« wybierzmy »Zarejestruj i wyświetl okno«, co spowoduje, że F-Secure będzie nas informował o każdym połączeniu wychodzącym korzystającym z protokołu wysyłania poczty elektronicznej. Utworzoną regułę aktywujemy, wybierając polecenie »Następny | Zakończ«. Pozostałe ustawienia zapory nie muszą być zmieniane.

Porada:

nie wierzmy internetowym wykazom portów używanych przez poszczególne aplikacje. Wiele osób nie wie, że chodzi w nich wyłącznie o połączenia przychodzące do serwerów. Dla przykładu serwer stron internetowych (HTTP) korzysta z portu 80, FTP – z portu 21, a SSH – 22. Ma to jednak znaczenie wyłącznie dla administratorów, którzy muszą zadbać o otwarcie odpowiednich portów na serwerach. W przypadku domowych komputerów numery portów mogą przydać się jedynie do nawiązywania połączeń wychodzących. Firewall odczytuje je jednak bez naszej pomocy od razu po uruchomieniu programów wykorzystujących te porty i rozpoczęciu połączenia. W razie pojawienia się problemów skorzystajmy ze sprawdzonego narzędzia Process Explorer, które można pobrać ze strony Microsoftu: tinyurl.com/ys2zq2. Po jego uruchomieniu znajdujemy na liście program mający trudności z połączeniem, klikamy na jego nazwie prawym przyciskiem myszy i wybieramy z menu pozycję »Properties«. Pojawi się nowe okno, gdzie znajdziemy numery portów, które aplikacja próbuje otworzyć. Wiemy wtedy, które z nich udostępnić ręcznie.

Ruter: Podwójna ochrona peceta

Poza firewallem programowym powinniśmy wykorzystywać też zaporę naszego rutera. Działanie wbudowanych w nowoczesne urządzenia firewalli SPI (Stateful Packet Inspection) różni się od działania zapory zainstalowanej na naszym komputerze. Nie przypisują one osobnych strumieni informacji każdemu programowi, ale kontrolują drogę poszczególnych pakietów danych.

Jeśli domowy komputer próbuje na przykład połączyć się ze stroną internetową za pośrednictwem HTTP, zapora SPI przepuści odpowiedź jedynie wtedy, kiedy będzie się ona składała z pakietów HTTP. Gdyby natomiast doszło do ataku hakerskiego, firewall stanie na drodze szkodliwym danym, gdyż nie będą one odpowiedzią na pakiety wysłane wcześniej przez użytkownika. To dodatkowa ochrona przed przekształceniem naszego komputera w narzędzie spamera.

Sposób uruchamiania takiej zapory pokażemy na przykładzie rutera Netgear WNDR3300 – z urządzeniami innych producentów postępujemy analogicznie. Otwieramy przeglądarkę, jako adres podajemy numer IP rutera – zwykle jest to 192.168.1.1 – i logujemy się. W zakładce »WAN-Configuration« usuwamy zaznaczenie z pola wyboru »Disable SPI firewall« i zatwierdzamy zmianę przyciskiem »Apply«.

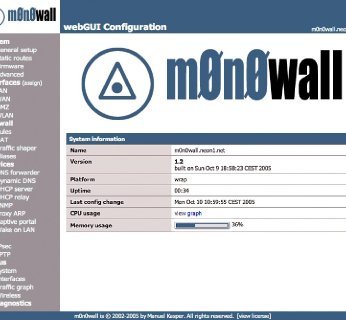

Chcąc być w stu procentach pewnym swojego bezpieczeństwa, możemy włączyć do sieci osobny komputer spełniający funkcję firewalla, jednakże takie rozwiązanie jest przeznaczone jedynie dla użytkowników swobodnie korzystających z Linuksa i wymaga dobrej znajomości protokołów TCP/IP. Dobre i darmowe oprogramowanie do takiej zapory znajdziemy na stronie www.m0n0.ch/wall (uwaga: “0” w adresie to zera). Tworzenie osobnego firewalla jest warte zachodu, tylko jeżeli musimy chronić naprawdę ważne dane.

Filtr antyspamowy: Rozpoznawanie i usuwanie szkodników

By mieć całkowitą pewność, że internetowa mafia połamie sobie zęby na naszym pececie, musimy zadbać także o to, aby szkodniki, które mogą trafić do naszej skrzynki pocztowej, były jak najszybciej usuwane. Z tego powodu zalecamy stosowanie dwóch filtrów wykrywających spam. Pierwszy działa już na serwerze pocztowym – wiele serwisów oferujących darmowe konta email zapewnia taką usługę. Oczywiście, żeby nasz komputer był chroniony, musimy najpierw ten filtr włączyć. Ochrona przed spamem na poziomie serwera jest skuteczna tylko wtedy, gdy filtr nie tylko przegląda nasze emai-le, ale też porównuje je z wiadomościami wszystkich użytkowników zarejestrowanych w serwisie. Gwarantuje to wysoką trafność.

Nie powinniśmy również rezygnować z wykrywacza spamu na naszym pececie. Polecamy filtr Spamihilator. Jego mocną stroną jest przejrzysty sposób działania – ponieważ narzędzie nie integruje się z poszczególnymi programami pocztowymi, ale pracuje jako serwer proxy, ochrona obejmuje jednocześnie wszystkie klienty poczty, z jakich korzystamy. Ponadto Spamihilator nie używa jednego filtra, lecz w przypadku każdej wiadomości przeprowadza szereg różnych testów, które możemy osobno konfigurować i dopasowywać do potrzeb.

Nie oznacza to jednak, że spędzimy długie godziny, zajmując się ustawieniami. Najważniejszy filtr – DCC (Distributed Checksum Clearhouse) – jest gotowy do działania od razu po instalacji. Sekret jego skuteczności tkwi w zasadzie działania opartej na społeczności sieciowej – komputer, na którym jest włączony ten filtr, wysyła do serwera DCC sumę kontrolną tworzoną dla każdego otrzymanego emaila. Centralny serwer po prostu zlicza częstość występowania takich sum – gdy stan licznika przekroczy wartość krytyczną, odpowiadający jej email zostaje zakwalifikowany jako spam. Jeśli filtr DCC zawiedzie, można liczyć na inne, chociażby na uczący się filtr Bayesa wyszukujący w treści emaila określone słowa kluczowe, takie jak np. sex czy Viagra.

Jeśli to za mało, zajrzyjmy na www.spamihilator.com/plugins. Znajdziemy tam mnóstwo użytecznych dodatków, np. Empty Mail automatycznie usuwający wiadomości bez treści. Na naszym komputerze z pewnością nie powinno zabraknąć wtyczki Attachement Extensions Filter. To narzędzie wykrywa i usuwa emaile z groźnymi załącznikami. Nawet nie znając jego zawartości, możemy na przykład przyjąć, że załącznik z rozszerzeniem PIF nie oznacza niczego dobrego. Plik w tym rzadko już używanym formacie może zawierać kod otwierający drzwi do naszego komputera wirusom i trojanom – a o to właśnie chodzi hakerom rozsyłającym emaile. Również pliki EXE, COM i BAT należą do kategorii niebezpiecznych. Zalecamy przyjąć zasadę ograniczonego zaufania i nie otwierać wiadomości z takimi załącznikami.

Tak działają spamerskie boty

Miliony komputerów stały się narzędziami hakerów. Właściciele nic nie wiedzą o ich podwójnym życiu.

ARMIA BOTÓW Dawniej spam był rozsyłany ze słabo chronionych serwerów pocztowych. Obecnie jego największym źródłem są botnety, czyli armie maszyn opanowanych przez hakerów. Każdy z takich komputerów wysyła tylko kilka wiadomości, dlatego filtrowanie adresów z użyciem czarnej listy jest nieskuteczne.

SPAMERSKI SERWER Jeśli komputer nie jest chroniony aktualnym antywirusem, szkodnik może bez wiedzy użytkownika przekształcić go w serwer rozsyłający spam. Kiedy wirus zagnieździ się w systemie, łączy się ze swoim twórcą i pobiera listę zadań, wykorzystując do tego celu protokół HTML. Komunikuje się jednak przez typowy dla SMTP port 25. W ten sposób lepiej ukrywa połączenie. W odpowiedzi serwer hakera wysyła botowi wiadomość, która ma być rozsyłana. W niektórych przypadkach może być to również obraz, gdyż filtry antyspamowe często nie radzą sobie z rozpoznawaniem reklam zapisanych jako zdjęcia. Następnie przesyłana jest lista adresów email, które ma wykorzystać złośliwy program. Mając te informacje, bot wysyła spam na podane adresy i informuje hakera o sukcesie.

ŚPIOCH Po wysłaniu zleconych wiadomości bot przechodzi w stan uśpienia. Po określonym czasie znów się uruchamia i pyta o instrukcje. Zwykle użytkownik nie ma szans na dostrzeżenie nieprawidłowości w działaniu peceta.

Jak bronić się przed łowcami adresów?

Administratorzy serwisów sieciowych próbują chronić dane użytkowników przed hakerami, stosując mechanizm Captcha.

Administratorzy serwisów sieciowych próbują chronić dane użytkowników przed hakerami, stosując mechanizm Captcha.Spamerzy potrzebują aktualnych adresów email, aby boty wiedziały, gdzie rozsyłać wiadomości. Pokazujemy metody cyberprzestępców – ale i środki zapobiegawcze twórców stron internetowych.

POPRAWNE ADRESY Hakerzy często używają “żniwiarek adresów” zbierających adresy email w witrynach WWW. Z tego powodu twórcy stron często korzystają z mechanizmów zwanych Captcha.

TYLKO LUDZIE POTRAFIĄ CZYTAĆ Chcąc utworzyć konto w serwisie internetowym, użytkownik musi odczytać przedstawioną na obrazku sekwencję przemieszanych liter

i cyfr oraz przepisać ją do pola tekstowego. Tak właśnie działa mechanizm Captcha.Z KOTEM NA SPAMERÓW By zastąpić mechanizm Captcha, Microsoft stworzył projekt Asirra. Nazwa to akronim od Animal Species Image Recognition for Restricting Access, czyli w wolnym tłumaczeniu ograniczanie dostępu z wykorzystaniem rozpoznawania zdjęć gatunków zwierząt. Działanie tego mechanizmu jest podobne do Captcha, ale Asirra zamiast liter i cyfr pokazuje zdjęcia psów i kotów. Aby przejść test, użytkownik musi wybrać obrazki przedstawiające koty i zatwierdzić wybór kliknięciem »Adopt me«. Wyświetlane zdjęcia i ich pozycja są całkowicie losowe. Opracowanie automatycznego systemu rozwiązywania takiego testu byłoby obecnie niezwykle drogie i zbyt skomplikowane.