Rzecz oczywista: Przesiądźmy się na Firefoksa

Firefox chroni przed internetowymi zagrożeniami skuteczniej niż Internet Explorer. Ale pozostawia także wiele śladów naszej aktywności. Administratorzy serwisów internetowych mogą dzięki nim dowiedzieć się, skąd jesteśmy, jakie strony odwiedzamy i jakie produkty oglądaliśmy w sklepie internetowym. Możemy jednak zmusić “Ognistego lisa” do zachowania dyskrecji.

Ustawienia

Zacznijmy od drobnych zmian w konfiguracji przeglądarki. Otwórzmy okno »Narzędzia | Opcje… | Prywatność | Dane prywatne | Ustawienia« i zaznaczmy takie opcje, aby program automatycznie kasował historię przeglądanych stron, pobieranych plików i wyszukiwania oraz pamięć podręczną, gdy go zamykamy.

Żeby przeglądarka nie informowała, jakie strony odwiedzaliśmy, lecz skutecznie ukrywała te dane, musimy zajrzeć nieco głębiej. Otwórzmy panel konfiguracji, wpisując w pasku adresu »about:config«, po czym znajdźmy ustawienia, w których nazwie znajduje się słowo “send”. W tym celu wpiszmy je w pole »Filtr«.

Interesuje nas pozycja »network.http.send.RefererHeader«. Odpowiadającą jej wartość zmieńmy na »0« – dzięki temu administratorzy stron nie będą informowani na przykład o tym, jaki link doprowadził nas do sklepu z niedrogimi winami lub jakiego zwrotu szukaliśmy poprzez Google. Oczywiście nie są to dane od poufności których zależy nasze życie – tym niemniej dla ochrony naszej prywatności lepiej zatrzeć za sobą nawet tak drobne ślady.

Rozszerzenie CustomizeGoogle do przeglądarki Firefox idzie o krok dalej. Nie pozwala ono wyszukiwarce Google na utworzenie naszego profilu. Po instalacji dodatku możemy go skonfigurować, klikając »Narzędzia | CustomizeGoogle – opcje«. W zakładce »Wyszukiwarka« wyłączymy śledzenie kliknięć przez Google czy pozbędziemy się denerwujących reklam.

Bardzo ważną funkcję służącą skutecznej ochronie danych osobowych znajdziemy w zakładce »Prywatność«. Jej działanie polega na ukryciu UID, czyli numeru identyfikacyjnego plików cookie, jakim zostajemy naznaczeni przez Google. W ten sposób jeszcze bardziej utrudnimy wyszukiwarce tworzenie naszego profilu.

Aplikacje

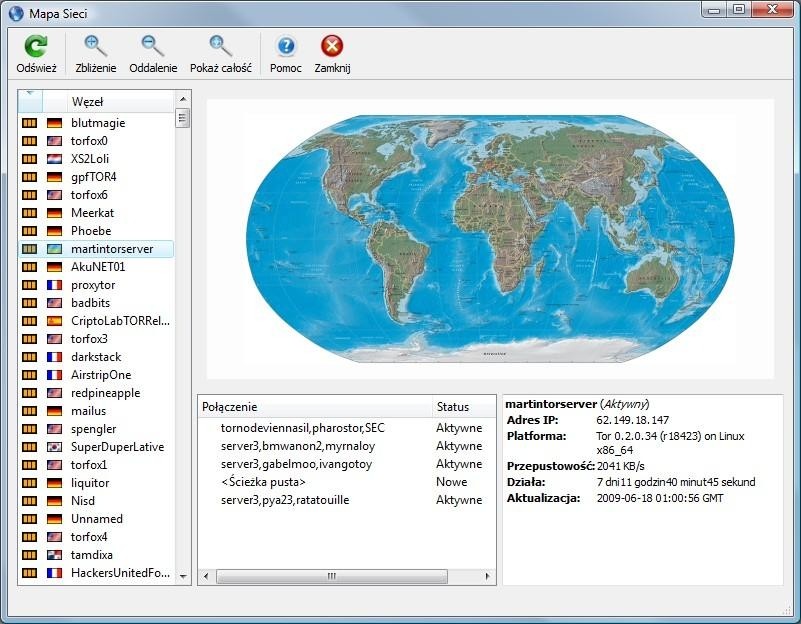

Znacznie potężniejszym narzędziem do ukrywania tożsamości jest Tor – zbudowany z wielu rozrzuconych po Sieci maszyn twór działający jak gigantyczny serwer proxy. Kiedy poruszamy się w Internecie za jego pośrednictwem otrzymujemy nowy numer IP, podczas gdy nasz rzeczywisty adres zostaje skutecznie ukryty przed administratorami witryn. Najprostszy sposób, by skorzystać z tej czapki niewidki, polega na zastosowaniu pakietu programów Tor & Privoxy & Vidalia, zawierającego wszystkie potrzebne narzędzia.

Po zainstalowaniu wspomnianego programu w Firefoksie pojawi się dodatkowy przycisk »Tor« umożliwiający wygodne włączanie i wyłączanie połączenia przez proxy za pomocą ikony na Pasku stanu. Po ponownym uruchomieniu przeglądarki sprawdźmy w prawym dolnym rogu okna, czy Tor jest aktywny. Gdy klikniemy prawym przyciskiem myszy ikonę aplikacji, będziemy mogli zdecydować, czy surfujemy w Sieci anonimowo czy nie.

Na stronie www.mojadresip.pl możemy sprawdzić, jak zmienił się nasz numer IP

i widziany przez innych nasz kraj pochodzenia. Ponieważ Tor zmienia te dane w nieregularnych odstępach czasu, bardzo trudno byłoby śledzić naszą aktywność. Istnieje jednak druga strona medalu – szybkość naszego połączenia znacznie spada.

Alternatywnym i zdecydowanie bardziej godnym zaufania narzędziem jest system JAP – gdy zainstalujemy darmowy program, nasz pecet łączy się z Siecią przez tak zwaną kaskadę miksów. W efekcie w ładowaniu nawet pojedynczej strony bierze udział grupa kilkunastu maszyn, które dynamicznie włączają się i wyłączają z kaskady, przez co odkrycie naszej prawdziwej tożsamości jest niemożliwe nawet dla agencji, takich jak FBI, CBŚ czy ABW.

Antypodsłuch: Szyfrowanie poczty w Thunderbirdzie

Kto chciałby, żeby obcy grzebali w jego skrzynce na listy? Niestety, często musimy pogodzić się z tym, że dostawcy poczty elektronicznej niewystarczająco dbają o zabezpieczenie dostępu do darmowych kont. Jeszcze gorzej, jeśli ktoś przechwytuje nasze wiadomości za pomocą sniffera.

Problem skutecznie rozwiąże Thunderbird wyposażony w kilka rozszerzeń. Wtyczka GnuPG, bezproblemowo współpracująca z programem, zaszyfruje nasze emaile tak, że będą one czytelne tylko dla prawdziwego odbiorcy. Kodowanie jest asynchroniczne i przebiega następująco: zaczynamy od stworzenia pary kluczy – prywatnego i publicznego. Klucz publiczny przekazujemy wszystkim osobom, do których chcemy wysyłać zaszyfrowane wiadomości. Z kolei klucza prywatnego powinniśmy strzec jak oka w głowie i z nikim się nim nie dzielić. Pozwala on na odszyfrowanie zakodowanych odpowiedzi na wysłane przez nas emaile.

Aby opisany scenariusz wprowadzić w życie, musimy najpierw zainstalować na pececie GnuPG, a następnie wyposażyć program Thunderbird we wtyczkę Enigmail. W menu klienta pocztowego pojawi się pozycja »OpenPGP«. Klikamy ją i znajdujemy pozycję »Zarządzanie kluczami«. W nowym oknie wybieramy »Generowanie | Nowa para kluczy« i wybieramy identyfikator użytkownika – to nasze konto pocztowe, z którego chcemy korzystać za pośrednictwem Thunderbirda. Następnie podajemy hasło – najlepiej, jeśli w jego skład wchodzą nie tylko litery, ale również cyfry. To podnosi poziom bezpieczeństwa. Dobrze zapamiętajmy ten ciąg znaków, gdyż będzie on potrzebny do odszyfrowania naszych wiadomości. Doświadczeni użytkownicy mogą w zakładce »Zaawansowane« określić długość klucza i wybrać jeden z dostępnych algorytmów szyfrujących. Teraz wystarczy tylko kliknąć »Wygeneruj klucz«. To zajmie kilka minut, ale sprawi, że wiadomości wysyłane przez nasz program pocztowy będą dobrze ukryte przed wzrokiem ciekawskich. GnuPG działa w dwóch trybach. Po pierwsze może podpisywać cyfrowo nasze wiadomości. Dzięki temu odbiorca stwierdzi, czy rzeczywiście to my jesteśmy ich nadawcą. Dla hakera nie stanowi problemu takie spreparowanie emaila, by wydawało się, że to my go wysłaliśmy – to sposób bardzo często używany przez spamerów. Unikniemy tego niebezpieczeństwa dzięki cyfrowemu podpisywaniu wiadomości – wystarczy wybrać polecenie »OpenPGP | Wyślij z podpisem«. Jeśli przesłaliśmy wcześniej odbiorcy nasz klucz publiczny, jego Thunderbird potwierdzi tożsamość nadawcy, a wiadomość zostanie oznaczona zielonym kolorem.

Bezpieczniejszy – i równie prosty w użyciu – tryb pracy programu pozwala na wysyłanie zaszyfrowanych emaili. Wypróbujmy jego działanie, wysyłając wiadomość testową do… siebie. W głównym oknie Thunderbirda wybierzmy »Plik | Nowy | Wiadomość«, a następnie »Open PGP | Szyfruj wiadomość«, po czym prześlijmy email na adres naszej skrzynki. Za chwilę powinien on pojawić się na liście odebranych wiadomości. Program oznaczy email na zielono, co świadczy o tym, że został on przesłany w bezpieczny sposób.

Jednak na tym nie kończą się możliwości GnuPG – narzędzie można bez problemu wykorzystać również do szyfrowania plików na dysku. Więcej informacji na ten temat w kolejnym punkcie.

Pełna konspiracja: Szyfrowanie za pomocą freeware’u

Papier powoli wychodzi z codziennego użycia – ważne dokumenty, jak choćby rachunki za telefon czy wyciągi z konta internetowego, coraz częściej otrzymujemy w formie plików PDF. Zwykle po prostu zapisujemy je na komputerze, więc każdy, kto z niego korzysta, może bez problemu poznać na przykład stan naszych finansów. Możemy jednak temu zapobiec.

Chronimy dokumenty

Posługując się opisanym w poprzednim punkcie narzędziem GnuPG, możemy zabezpieczać pliki hasłem. Odpowiednią opcję do menu kontekstowego Windows dodaje aplikacja Gpg4win. Gdy po jej zainstalowaniu klikniemy prawym przyciskiem myszy na dowolny plik, możemy przejść do opcji tej nakładki za pomocą polecenia »GPGee | Configure«. Zanim program będzie gotowy do działania, należy uzupełnić pole »Set program path«. W tym celu zaznaczamy przełącznik na początku tego pola i wskazujemy lokalizację pliku »gpg.exe« – zwykle znajduje się on w katalogu »C:Program FilesGNUGnuPG«.

Od tej pory, klikając prawym przyciskiem myszy na plik – na przykład wyciąg z konta w formacie PDF lub folder – możemy go zaszyfrować. Najprościej będzie wybrać z menu kontekstowego polecenie »GPGee | Encrypt (Symmetric)«. Trzeba tylko podać hasło dostępowe, a narzędzie zabezpieczy nasze dane. W celu odszyfrowania pliku należy kliknąć na nim prawym przyciskiem myszy i wybrać pozycję »GPGee | Decrypt« oraz podać hasło.

Szyfrujemy katalogi

Jeszcze bardziej wszechstronny jest darmowy program TrueCrypt, którego przenośną wersję umieściliśmy na naszej płycie. W tej postaci możemy wykorzystać go na przykład do szyfrowania danych na pendrive’ach. Oczywiście nic nie stoi na przeszkodzie, by za jego pomocą zabezpieczyć również dane na dysku.

Rozpakujmy plik na naszym komputerze, na przykład na Pulpicie, po czym skopiujmy cały katalog na pamięć USB. Następnie otwórzmy aplikcję TrueCrypt i kliknijmy przycisk »Utwórz wolumin«. W kreatorze wybierzmy pierwszą z dostępnych pozycji – wirtualny dysk w zaszyfrowanym pliku – kliknijmy »Dalej« i w kolejnym oknie zaznaczmy »Standardowy wolumin TrueCrypt«. Znów kliknijmy »Dalej«, a później »Wybierz plik…« i wskażmy położenie pliku, który będzie pełnił funkcję zaszyfrowanego katalogu. Dla niepoznaki możemy mu nadać zupełnie niepozorną nazwę, np. z rozszerzeniem SYS, po czym zatwierdzić wybór przyciskiem »Zapisz«.

Wracamy do kreatora, gdzie określamy rozmiar pliku i ustalamy hasło – pamiętajmy, że w pełni bezpieczne ma co najmniej 20 znaków. W kolejnym kroku tworzymy klucz szyfrujący – poruszając wskaźnikiem w obrębie okna, spowodujemy wygenerowanie losowych wartości liczbowych, z których zostanie on zbudowany. Im bardziej przypadkowy ruch, tym klucz będzie trudniejszy do złamania. Cały proces kończymy, wciskając przycisk »Sformatuj«. Po chwili nasz zaszyfrowany katalog jest gotowy do użycia. Wychodzimy z kreatora, wciskając przycisk »Wyjdź«.

Aby korzystać z utworzonego na pendrivie schowka i ukryć w nim poufne dane, musimy go najpierw podłączyć do systemu. Uczynimy to również za pomocą programu TrueCrypt. Uruchamiamy go, klikamy przycisk »Wybierz plik…« i wskazujemy położenie stworzonego przed chwilą pliku schowka. Następnie klikamy przycisk »Podłącz«. Po podaniu przez nas hasła w systemie pojawi się nowy napęd. Wygląda jak zwykły dysk i w użyciu niczym się od niego nie różni – odczytujemy i zapisujemy dane. Jednak te dane są w locie – w zależności od kierunku – szyfrowane lub deszyfrowane. Gdy odłączymy wolumin za pomocą polecenia »Odłącz«, kłódka zamyka się i nikt, kto nie zna hasła, nie będzie miał dostępu do naszych danych.

Bezpowrotnie usuwamy

Jeśli nasza pamięć przenośna trafi w niepowołane ręce, ciekawscy mogą uzyskać dostęp nawet do danych, które wcześniej usunęliśmy, wrzucając je do Kosza i opróżniając go. Zapobiegniemy temu, korzystając z programu Eraser, który nieodwracalnie wymazuje informacje, nadpisując je przypadkowymi ciągami liczb.

Bez donosicieli

Pliki cookie ułatwiają poruszanie się w Sieci, ale mają poważną wadę: zdradzają administratorom stron, co robimy w Internecie. Dane te są wykorzystywane do tworzenia spersonalizowanych reklam i pokazywania nam takich treści, które mogłyby wzbudzić nasze zainteresowanie.

Zatrzymać śledzenie Kliknięć

Bardzo pomocna będzie niewielka aplikacja Prism, umożliwiająca anonimowe przeglądanie stron internetowych. Narzędzie traktuje je tak, jakby były osobnymi programami – są one wyświetlane w różnych oknach i działają całkowicie autonomicznie. Co najważniejsze, za każdym razem, gdy w ten sposób otworzymy wyszukiwarkę Google, Prism użyje nowego profilu Firefoksa. Otrzymywane pliki cookie zbierają więc dane tylko z jednego okna. Prism pozwala na otwarcie dowolnej liczby aplikacji internetowych jednocześnie. Radzimy, by używać tego narzędzia, korzystając z bankowości elektronicznej – w ten sposób uchronimy się przed phishingiem.