Wczesna premiera: Pierwszy rootkit do Windows 7

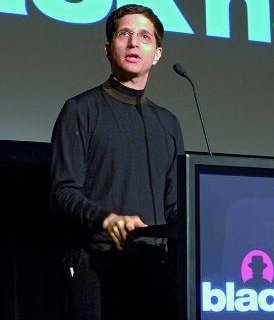

Podczas konwentu Black Hat duże zainteresowanie wzbudziła prezentacja 18-letniego Austriaka Petera Kleissnera. Zademonstrował on bootkita – czyli rootkita ładowanego do pamięci jeszcze przed uruchomieniem systemu operacyjnego – o nazwie Stoned. Jego cechą szczególną jest to, że umożliwia on zainfekowanie szkodliwym oprogramowaniem dowolnej wersji Windows, wliczając w to najnowszy Windows 7. Ponadto Stoned umożliwia dostęp do dysków zaszyfrowanych za pomocą rozpowszechnianego na licencji Open Source narzędzia TrueCrypt.

Na przeprowadzenie innego rodzaju ataków pozwala narzędzie Ippon, po raz pierwszy zaprezentowane na konferencji Defcon. Oszukuje ono mechanizmy automatycznej aktualizacji popularnych aplikacji, takich jak Adobe Acrobat czy Skype. Ippon wysyła do nich informację, że pojawiło sie nowe uaktualnienie, a następnie zamiast niego przemyca do komputera trojana. Zakażanie komputera rozpoczyna się od ataku Man-in-the-Middle. Najprościej wykorzystać do tego sieć bezprzewodową: za pomocą odpowiedniego narzędzia haker symuluje na swoim komputerze ogólnodostępny punkt dostępowy i przechwytuje dane przesyłane przez podłączających się do niego amatorów darmowego Internetu. Gdy w przesyłanym strumieniu danych zostaną wychwycone pakiety adresowane do serwerów z aktualizacjami, Ippon przerywa połączenie z właściwym odbiorcą i zamiast uaktualnienia wysyła szkodnika.

Takiemu atakowi możemy zapobiec, szyfrując strumień danych lub podpisując go cyfrowo – w ten sposób zabezpieczane są uaktualnienia produktów Microsoftu. Narzędzie Windows Update jest więc odporne na działanie Ippona.

Dziurawe SSL: Instrukcja budowy idealnej strony phishingowej

Dan Kaminsky i Moxie Marlinspike niezależnie od siebie poinformowali o niebezpiecznej luce

w implementacji protokołu SSL. Hakerzy zademonstrowali, jak uzyskać ważny certyfikat SSL dla dowolnej domeny internetowej. Taki trik umożliwiłby sieciowym przestępcom tworzenie dokładnych kopii witryn chronionych protokołem SSL, będących nie do odróżnienia od oryginałów nawet dla ekspertów. To sposób na stworzenie doskonałej strony phishingowej. Według hakerów jedyną przeglądarką odporną na fałszowanie certyfikatów jest obecnie Firefox 3.5. Użytkownicy Internet Explorera powinni zainstalować stosowną aktualizację.

info: blackhat.com, defcon.com