Właśnie takie zachowanie sprawia, że zapory ogniowe są poddawane miażdżącej krytyce w Sieci. Najczęstsza rada na forach internetowych zaleca bowiem odinstalowanie wszystkich programowych firewalli, jako że nie dają najmniejszej ochrony, a jedynie niepotrzebnie zajmują zasoby. Krytycy faktycznie mają rację, o ile rozpatrujemy zaporę ogniową souté, bez jej związku z całą resztą systemu immunologicznego współczesnego peceta.

Jednak to, czego użytkownicy potrzebują w rzeczywistości, to kompleksowa ochrona, w której firewall stanowi jedynie jeden z wielu składników. Prezentujemy działanie zapór ogniowych, sposób ich przechytrzenia, a także to, w jaki sposób narzędzia ochronne wykorzystać do utworzenia optymalnej strategii ochronnej.

10 przykazań

1. Nie będziesz posiadać zapór ogniowych poza jedną

Kilka równocześnie uruchomionych zapór ogniowych przeszkadza sobie nawzajem w pracy, co ma negatywny wpływ na działanie peceta.2. Będziesz blokować wszystko, czego nie znasz

Czy usługa systemowa »wklsd45xqy.exe« chce wysłać pakiet danych? Zablokujmy to. Przynajmniej do czasu, aż dowiemy się, co dokładnie ta usługa wykonuje i kto jest odbiorcą pakietu.

3. Będziesz czcić i kochać logi

Jedynie w plikach logów zapory ogniowej dowiemy się, co naprawdę dzieje się na portach naszego komputera.4. Nie będziesz pozwalał mi pracować samemu

Zapory ogniowe nie są w stanie powstrzymać wirusów czy koni trojańskich. Dlatego konieczne jest zainstalowanie dodatkowego skanera antywirusowego, narzędzia antyszpiegowskiego oraz Intrusion Detection System – systemu wykrywającego i neutralizującego włamania.5. Nie będziesz pozostawiać otwartych luk bezpieczeństwa

Jeżeli przeglądarka ma dziurę, to szkodniki przez nią przejdą niezauważenie dla zapory ogniowej. W związku z tym regularne aktualizacje są obowiązkowe.6. Nie będziesz polegać na ruterach z NAT-em

Rutery z automatyczną translacją adresów (Network Adress Translation) ustalają odbiorcę pakietu, bazując na heurystyce, co pozwala obejść jednoznaczne rozpoznanie za pomocą adresu IP. A tę właśnie cechę hakerzy wykorzystują na swoją korzyść.

7. Nie będziesz zatrudniać zbędnych sług

Każda usługa systemowa, która działa w tle bez naszej wiedzy, stanowi idealne zaproszenie dla hakerów i wirusów. Wyłączmy wszystkie usługi, które są niepotrzebne.8. Będziesz preferować odmowy w trybie Reject

Zapory ogniowe potrafią blokować zapytania do nieużywanych portów bez komentarza (tryb Stealth) bądź za pomocą odpowiedzi w stylu »Usługa niedostępna« (tryb Reject). Drugie rozwiązanie likwiduje niepotrzebne ostrzeżenia o zagrożeniach.

9. Nie będziesz zbywać ostrzeżenia o zagrożeniu

Jeżeli już otworzy się okno zapory ogniowej, zadajmy sobie ten trud i przeczytajmy informację, którą narzędzie ochronne chce nam przekazać. W innym wypadku zezwalamy koniom trojańskim na swobodny wstęp.10. Masz prawidłowo skonfigurować system Windows

Zezwalamy każdej osobie w Internecie na dostęp do naszych plików oraz drukarki? W tej sytuacji nawet najlepsza zapora ogniowa nie pomoże…

Pakiety: Tak działają firewalle

W firmach z reguły stosuje się firewalle sprzętowe, natomiast zwykli użytkownicy sięgają po narzędzia typu ZoneAlarm albo włączają zintegrowaną z systemem zaporę Windows. Również większość bezprzewodowych ruterów, np. RangeMax N150 firmy Netgear, posiada własny wewnętrzny firewall.

Wszystkie te rozwiązania badają pakiety przychodzące i wychodzące i w razie potrzeby je filtrują, biorąc pod uwagę informacje, takie jak adres IP maszyny źródłowej i docelowej, dane dotyczące portu i protokołu, którym pakiet jest transmitowany. Ponadto programowe zapory ogniowe mają filtr aplikacji, dzięki któremu można indywidualnie dla każdego z zainstalowanych programów ustalić, czy ma on mieć możliwość łączenia się z Siecią.

Wiele programowych firewalli posiada też dodatkowe funkcje, np. tryb uczenia, dostosowujący reguły filtrowania do zachowania konkretnego użytkownika. Filtry treści blokują z kolei składniki ActiveX, skrypty JavaScript czy aplety Javy. Zapory ogniowe wyposażone w tę ostatnią cechę są często opisywane jako “Webshield” albo “Web Application Firewall”. Coraz powszechniej stosuje się też w firewallach tryb niewidzialny (“Stealth Modus”), w którym zapora blokuje wszystkie zapytania do nieużywanych portów.

We współczesnych sprzętowych zaporach ogniowych standardem jest funkcja Stateful Packet Inspection (SPI). Sprawia ona, że zwykłe, sztywne reguły filtrowania są dynamicznie rozbudowywane, np. przeglądarka internetowa w czasie pracy uruchamia równolegle wiele połączeń i usług, które także wysyłają i odbierają pakiety danych. SPI podczas ich sprawdzania uwzględnia aktualny stan połączeń. Czy pakiet faktycznie jest wymagany przez któreś z nich? A może jest niezbędny po to, by przeglądarka otrzymała pakiet zwrotny? Na podstawie tych i wielu innych pytań zapora decyduje, czy pakiet ma zostać zablokowany, czy przepuszczony.

Bez względu na metodę filtrowania wykorzystywaną przez firewall cel jest zawsze ten sam: zablokowanie podejrzanych pakietów wysyłanych do naszego komputera z Sieci. Niestety, zapora ogniowa nie pomoże, jeżeli szkodliwe oprogramowanie już dostało się na nasz dysk, mimo że niektórzy producenci twierdzą inaczej. Dlaczego tak się dzieje, wyjaśniamy poniżej.

Atak: Przechytrzenie firewalla

W zasadzie chciałoby się powiedzieć, że filtrowanie pakietów wystarczy do skutecznej ochrony komputera. Tak jednak nie jest. Osoby, które dobrze znają metodę selekcji pakietów, są w stanie ją przechytrzyć. Oto sposób działania:

Atak z zewnątrz

Zanim haker będzie w stanie pokonać zaporę ogniową, musi odkryć luki w zabezpieczeniach peceta. Może to być błędnie skonfigurowana przeglądarka czy usługa Windows albo udostępniony w Sieci plik lub drukarka. Często też się zdarza, że komputer zostaje zainfekowany trojanem w wyniku otwarcia nieznanego załącznika emaila albo po odwiedzeniu spreparowanej strony WWW. Wszystkie te ataki bez problemu omijają firewall. Nikt bowiem nie przygotuje reguły filtrowania, która zablokuje dostęp do Sieci programowi pocztowemu albo przeglądarce internetowej.

Atak od wewnątrz

Jeżeli koń trojański dostał się do naszego systemu, jest naprawdę źle, uzyskuje on bowiem takie same prawa użytkownika, jak my. Co się wtedy dzieje, możemy sprawdzić samodzielnie, bowiem co do zasady koń trojański nie różni się prawie niczym od typowego oprogramowania umożliwiającego zdalne sterowanie komputerem. Wystarczy wejść na stronę domową popularnego narzędzia TeamViewer umożliwiającego zdalną kontrolę systemu (www.teamviewer.com). W zakładce »Korzyści« znajdują się informacje o tym, że zapory ogniowe, rutery z NAT-em czy zablokowane porty nie stanowią dla tej aplikacji problemu.

TeamViewer instaluje się jako usługa systemowa i w efekcie otrzymuje takie same prawa, jak użytkownik »System«. Innymi słowy: posiada te same możliwości działania, co system Windows. Do tego dochodzi fakt, że program używa do komunikacji ważnego dla połączeń HTTP portu 80, który praktycznie nigdy nie jest blokowany, ponieważ nie moglibyśmy wtedy surfować. Widać więc, że w przypadku tej aplikacji zapora jest zupełnie bezsilna – nie może ani zablokować systemu Windows, ani odciąć dostępu do Sieci.

Wniosek? Gdyby aplikacja TeamViewer była złośliwym oprogramowaniem, mogłaby bez przeszkód przesyłać na inny komputer dane kont bankowych, poufne dokumenty oraz inne wrażliwe dane bez wzbudzenia alarmu zapory ogniowej.

Pro

Zapory ogniowe chronią komputer

Firewall programowy poprawia skuteczność rozpoznawania szkodliwego kodu tylko jako część składowa większego pakietu typu Internet Security. Realizuje to przez wymianę danych z innymi składnikami pakietu, np. skanerem AV, co znacznie poprawia ogólny poziom ochrony. Dobre zapory automatycznie weryfikują typ transmisji danych i udostępniają bądź blokują połączenie bez irytujących wyskakujących okienek – zależnie od tego, czy mamy do czynienia z dobrymi, czy ze złośliwymi pakietami. W przeciwieństwie do zapory systemu Windows pozostawionej przy domyślnych ustawieniach dobry firewall ochrania ruch zarówno wychodzący, jak i przychodzący. Taka zapora ma również funkcje Intrusion Prevention, która potrafi zablokować ataki nawet wtedy, gdy system ma luki w bezpieczeństwa.Contra

Konie trojańskie i tak się przedostaną

Zagrożenie w programowej zaporze ogniowej polega na tym, że osoby czują się za nią bezpiecznie. Jednak niektóre mechanizmy zabezpieczeń tego typu firewalli można łatwo obejść. Oto przykład: z reguły własnej przeglądarce internetowej zezwala się uzyskać dostęp do dowolnego komputera za pośrednictwem połączenia HTTP. Natomiast nieznana aplikacja nie może pod żadnym pozorem komunikować się z nieznaną usługą w Sieci. Zapora ogniowa jednak zezwoli na takie działanie, jeżeli sprytny koń trojański ukryje komunikację w protokole HTTP i przeniesie ją za pomocą przeglądarki do Sieci. Wniosek? Dopiero mając świadomość ograniczeń programowej zapory ogniowej i łącząc ją z innym oprogramowaniem ochronnym, np. skanerem antywirusowym, można czuć się dobrze chronionym.

Ochrona: Pancerny pecet

W związku z powyższą sytuacją powstaje uzasadnione pytanie: do czego w takim razie jest mi potrzebny firewall? Odpowiedź: prawidłowo skonfigurowana zapora pozwala na dostęp do informacji o bezpieczeństwie systemu, a jednocześnie uniemożliwia hakerom odkrycie luk zabezpieczeń z zewnątrz. Niestety, firewall jest zupełnie bezsilny w starciu z trojanami i innymi szkodnikami cyfrowymi. Do zwalczania szkodliwego kodu, który już się zagnieździł na naszym pececie, niezbędne będą dodatkowe narzędzia.

Na podstawie omówionych scenariuszy ataków na zaporę stwórzmy taką, która będzie w stanie trzymać zagrożenia z dala od naszego peceta.

Wszystko wyłączyć

Prawidłową konfigurację zapory ogniowej pokażemy na przykładzie aplikacji PC Tools Firewall Plus. Zanim ją jednak uruchomimy, powinniśmy najpierw wyłączyć firewall zintegrowany z systemem Windows oraz każdy inny, który może pracować na naszym pececie. Jeżeli o tym zapomnimy, zapory będą się wzajemnie blokować – patrz ramka “10 przykazań zapór ogniowych”. W trakcie instalacji PC Tools Firewall Plus wybieramy tryb »Zaawansowany użytkownik«. Gdy zostanie zakończona, restartujemy komputer i dwukrotnie klikamy ikonę narzędzia na Pasku zadań.

Wybieramy »Ustawienia | Ogólne « i przesuwamy suwak »Tryb zapory« do pozycji »Blokuj wszystko«. Warto też wyłączyć opcję »Automatycznie zezwalaj na dostęp wszystkim znanym aplikacjom«, ponieważ możemy mieć do czynienia z ukrytym koniem trojańskim. Po wykonaniu tych czynności uruchamiamy w celu sprawdzenia Menedżera zadań Windows skrótem klawiszy [Ctrl]+[Alt]+[Del]. W zakładce »Sieć« nie może się pokazywać żaden wysyłany bądź odbierany pakiet danych.

Alternatywą do opisanego rozwiązania może być firewall sprzętowy bądź zawarty w ruterze. W przypadku tego ostatniego często nie ma możliwości trwałego wyłączenia zapory – urządzenia podpięte pod niego, takie jak dysk twardy NAS, nie byłyby wówczas w ogóle chronione. Użytkownicy ruterów mogą natomiast wyłączyć systemową zaporę ogniową, dzięki czemu odzyskają cenne zasoby.

Tworzenie reguł

Gdy komputer został już uszczelniony, przesuwamy suwak narzędzia PC Tools Firewall Plus do pozycji »Pytaj«. Następnie uruchamiamy przeglądarkę internetową i umożliwiamy jej dostęp do Sieci poleceniem »Zezwalaj«. Dodatkowo, przełączając się na zakładkę »Aplikacje«, precyzujemy w kolumnach »Wej.« oraz »Wyj.«, czy program ma mieć możliwość jedynie odbioru, wysyłania danych, czy też może je nadawać i odbierać. Najrozsądniejszą alternatywą jest jednak opcja »Na podstawie reguły« uwzględniająca indywidualnie ustalone reguły filtrowania, które tworzymy m.in. przez odpowiedzi na pytania zadawane przez zaporę.

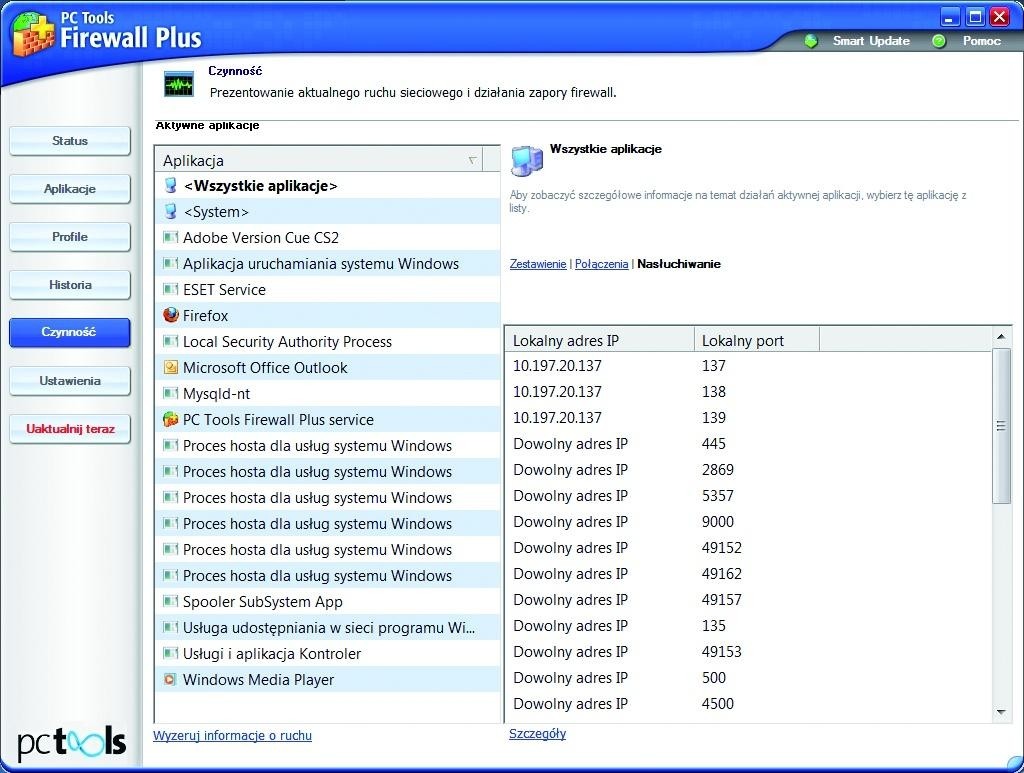

W podobny sposób utworzymy kolejno reguły dla klienta poczty elektronicznej, skanera antywirusowego oraz innych narzędzi, które zwykle do działania wymagają dostępu do Sieci. Przy okazji warto przestrzegać kolejnego z przykazań dotyczących zapór ogniowych: Blokuj wszystko, czego nie znasz. Jeżeli nazwa programu czy usługi znajdujących się w sekcji »Aplikacje« nic nam nie mówi, poszukajmy informacji w Sieci. W sekcji »Czynność« możemy ustalić, na jakim porcie komunikuje się nieznany program, a kliknięcie linku »Połączenia« wyświetli nawet IP komputera docelowego. Aby dowiedzieć się, kto się za nim chowa, możemy go wpisać na stronie www.domaintools.com/reverse-ip.

Kontrola zapory

Na koniec sprawdźmy, czy zapora ogniowa faktycznie sprawia, że nasz komputer jest niewidzialny dla hakerów. W tym celu wejdźmy na stronę www.grc.com/x/ne.dll?bh0bkyd2. Po kliknięciu przycisku »Proceed« dowiemy się, jakie informacje o naszym pececie może uzyskać haker. Oczywiście nie uzyska żadnych, jeśli firewall został dobrze skonfigurowany.

Kolejnym punktem jest dziennik zapory ogniowej. Dowiemy się z niego, kiedy pakiet danych został wysłany albo odebrany, czy zapora go zablokowała, czy nie, za pośrednictwem jakiego portu odbyła się transmisja oraz kto był odbiorcą. W programie PC Tools Firewall klikamy przycisk »Historia«. Niebieską strzałką zostały oznaczone pakiety wysłane, zieloną – odebrane. Podany w polach »Źródłowy/Docelowe« adres IP możemy rozszyfrować za pomocą wspomnianego narzędzia sieciowego Reverse-ip ze strony www.domaintools.com. Z kolei na stronie www.simovits.com/trojans/trojans.html dowiemy się, czy dany port jest często wykorzystywany przez konie trojańskie.

Po tych usprawnieniach mamy sytuację w miarę pod kontrolą – hakerzy nie mogą już zidentyfikować komputera z zewnątrz, w efekcie czego nie są w stanie odkryć luk w jego zabezpieczeniach. Teraz zainstalujemy kolejne narzędzia, które ochronią naszego peceta od wewnątrz.

Idealna ochrona

Szkodliwe oprogramowanie, które dostało się na nasz dysk pomimo prawidłowo skonfigurowanego firewalla, rozpoznamy i usuniemy za pomocą skanera antywirusowego. W razie ostrej infekcji polecamy Dr. Web CureIT, długofalową ochronę oferuje F-Prot Antivirus oszczędzający zasoby.

Skaner AV pomoże jednak tylko wtedy, gdy jego producentowi znany jest kod danego szkodnika. W tej sytuacji twórca antywirusa przygotowuje sygnaturę, która pozwala skanerowi na rozpoznanie go. W tę lukę idealnie wpasowuje się narzędzie Snort, które chroni również przed zagrożeniami, które nie są jeszcze znane (tzw. Zero-Day exploits). Snort doskonale też sprawdza się w roli demaskatora koni trojańskich, ponieważ nadzoruje dane przepływające przez kartę sieciową.

Następnym krokiem jest usunięcie luk w zabezpieczeniach. Przede wszystkim powinniśmy aktywować automatyczne aktualizacje Windows. Programy już zainstalowane, które mogą być potencjalnym miejscem inwazji, uszczelni z kolei narzędzie Personal Software Inspector firmy Secunia. Jednak wszystkie te metody zawiodą, jeżeli będziemy otwierać emaile od nieznanych nadawców czy przeglądać strony o wątpliwej reputacji. Pamiętajmy, że nadal najlepszą ochroną naszego peceta jesteśmy my sami.