Tak wygląda codzienna walka z jednym z największych cyfrowych zagrożeń ostatnich lat: sieciami botów, czyli botnetami, złożonymi z zainfekowanych komputerów i zdalnie sterowanych przez hakerów. Najbardziej niebezpieczne jest to, że po zarażeniu pecet zwykłego użytkownika często przez wiele miesięcy działa bez żadnych oznak infekcji. W tym czasie samoczynnie zaraża inne maszyny, budując z nich coraz większą strukturę. Finalnie staje się ona botnetem, której haker może wydawać polecenia. Przestępcy często wykorzystują w tym celu kanały IRC (Internet Relay Chat). Zakres komend jest nieograniczony – od wysłania kilku milionów emaili ze spamem albo pytaniami służącymi do phishingu po zablokowanie rządowych serwerów za pomocą ataku typu Distributed Denial of Service.

Do walki z hakerskimi sieciami staje międzynarodowy sojusz, w którym uczestniczą między innymi łowcy botnetów z firmy Panda Security. Na swoim koncie mają oni likwidację jednej z największych szkodliwych sieci znanej pod nazwą Mariposa. Budowę i działanie botnetów badają także analitycy firmy Kaspersky Lab, tacy jak Yury Namestnikov. Ich zadaniem jest też rozwijanie środków obrony. W Europie koordynacją wszystkich tych działań zajmuje się European Internet Services Providers Associations (ISPAs).

W celu wykrycia zainfekowanych komputerów łowcy botnetów często umieszczają w Sieci tzw. garnki z miodem. Są to komputery, na których symuluje się działanie nieaktualizowanego i niechronionego systemu operacyjnego. Dzięki temu wydają się łakomym kąskiem dla już zainfekowanych maszyn, które automatycznie rozprzestrzeniają cyfrową epidemię.

Garnek z miodem: Botnet w pułapce

W podobny sposób działają pracownicy centrum 1&1 w Karlsruhe. Gdy zainfekowany komputer-bot wpadnie w pułapkę, analitycy sprawdzają jego adres IP, godzinę zakażenia i inne szczegóły ataku. W ten sposób ustalają, czy komputer-zombie należy do jednego z klientów firmy. Jeśli tak, otrzymuje on emaila informującego o infekcji oraz instrukcję usuwania powodującego ją wirusa. W takich operacjach dane klientów są bezpieczne, ponieważ usługa ZeuS tracker, która bada przesyłane pakiety, aby wykryć centra zarządzania i kontroli bonetu, analizuje jedynie zasoby komputera przynęty.

Ale w arsenale łowców bonetów nie brak innego oręża. Dostawcy Internetu często wykorzystują też pułapki zbierające i analizujące śmieciowe reklamy z całego świata. Jeżeli okazuje się, że niechciane emaile są wysyłane przez konkretny komputer, jego właściciel otrzymuje odpowiednią informację i – jak w poprzednim wypadku – dokładną instrukcję usunięcia kodu, który zmienił jego peceta, w posłuszną rozkazom hakera maszynę zombie.

Aby dowiedzieć się więcej o botnetach, analitycy badają też ataki typu Distributed Denial of Service (DDoS). Polegają one na tym, że wszystkie komputery w sieci hakera jednocześnie bombardują konkretny serwer (np. należący do e-banku, aby zmusić bank do zapłacenia okupu) milionami bezsensownych zapytań, aż do jego wyłączenia z powodu przeciążenia. Przeprowadzone analizy pozwalają ustalić, ile komputerów wchodzi w skład botnetu i jakiego rodzaju wirus jest wykorzystywany do zarażania kolejnych maszyn w tej sieci. Z kolei technologia DNS Sinkhole umożliwiają łowcom określenie struktury hakerskiej sieci.

Mariposa: Zniszczenie botnetu

Ponieważ potencjalne zagrożenie ze strony botnetów jest bardzo duże, na dłuższą metę nie wystarczy wysyłanie wiadomości do klientów czy grzebanie w śmieciowych reklamach. Źródło niebezpieczeństwa musi zostać wytropione i zneutralizowane. Groźna sieć o nazwie Mariposa już od dawna była na celowników łowców botnetów z firm Panda Security i Defence Intelligence. W jej skład wchodziło 13 milionów zainfekowanych komputerów z całego świata. Za jej pomocą wykradziono dane osobiste i bankowe 800 000 osób ze 190 krajów oraz zaatakowano metodą DDoS serwery wielu uniwersytetów, szkół i przedsiębiorstw. Analitycy wytypowali trzech Hiszpanów podejrzanych o kierowanie siecią Mariposa.

Ze względów prawnych likwidację botnetu mogą przeprowadzić jedynie państwowe organy ścigania. Łowcy botnetów zwrócili się więc do hiszpańskiej Guardia Civil i amerykańskiego FBI. Policjanci przeszukali wskazane domy w Balsameda, Santiago de Compostela i Molina de Segura w Hiszpanii. Zabezpieczono przy tym obszerny materiał dowodowy i ujęto trzech operatorów Mariposy. Ich komputery zostały odłączone od Sieci i skonfiskowane. Przy okazji uzyskano cenne informacje o szczegółach funkcjonowania botnetu. Na ich podstawie Defence Intelligence przygotowało raport o budowie i działaniu Mariposy, dostępny w formie dokumentu PDF na stronie www.defintel.com.

Warsztat: Wolny od bonetów w 3 krokach

Zwykły użytkownik nie może walczyć z botnetem. Może za to nie dopuścić, aby jego komputer stał się częścią hakerskiej sieci.

1. Usuwanie trojana

Mariposa, ZeuS i inne niebezpieczne sieci instalują na zainfekowanych komputerach oprogramowanie umożliwiające hakerowi sterowanie nimi na odległość. Działa ono podobnie, jak zwykłe konie trojańskie. Zainstalujmy Dr. Web CureIT oraz Radix Antirootkit, aby oczyścić system ze szkodliwych aplikacji.

2. Zamknięcie luk zabezpieczeń

Włączmy automatyczną aktualizację systemu Windows. Secunia Personal Software Inspector zamknie luki w zainstalowanych aplikacjach. Ochronę przed atakami z sieci zagwarantuje Zapora systemu Windows dostępna w Windows Vista i 7 albo jeden z trzech firewalli z krążka DVD.

UWAGA Zainstalowanie w jednym systemie kilku zapór powoduje ich wzajemne blokowanie się. Dodatkowo należy wyłączyć wszystkie niepotrzebne usługi internetowe – hakerzy często mogą za ich pomocą wykradać przydatne informacje.

3. Sprawdzanie zabezpieczeń komputera

Aby sprawdzić, czy nasza ochrona przed botnetami działa, otwórzmy Menedżera zadań i przejdźmy do zakładki Sieć. Zamknijmy wszystkie programy, które mogą wysyłać informacje, czyli przeglądarkę, program pocztowy itp. Menedżer powinien pokazywać brak aktywności sieciowej oraz niskie wykorzystanie procesora. Jeśli jest inaczej, może być to symptom aktywności cyfrowych szkodników. Należy wówczas przeskanować komputer innym programem antywirusowym i jeszcze raz sprawdzić zabezpieczenia.

Deszcz pieniędzy: Botnety a ekonomia

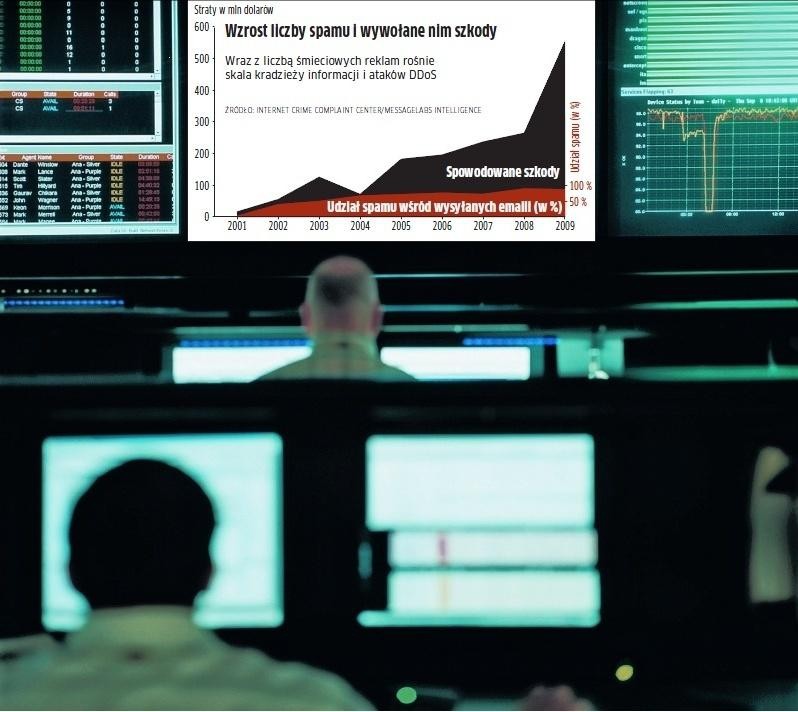

Po zatrzymaniu zawsze następują pytania o motywy działania sprawcy. Dlaczego ktoś tworzy botnety? Analityk firmy Kaspersky Yury Namestnikov odpowiada jednym słowem: pieniądze. W ubiegłym roku spamerzy zarobili na swoich śmieciowych reklamach 780 mln dolarów. Profesjonalnie przeprowadzone ataki DDoS przyniosły kolejnych 20 mln dolarów. Cena kompletnego profilu mieszkańca UE waha się od 7 do 17 dolarów. Wykorzystując wykradzione dane bankowe, brazylijscy gangsterzy ukradli 4,74 mln dolarów.

Równie intratne jest manipulowanie systemami reklamy pay-per-click, takimi jak Google AdSense. Tylko dzięki automatom samoczynnie klikającym linki reklamowe właściciele botnetów wzbogacili się w zeszłym roku o 33 mln dolarów. Kolejnym źródłem dochodu jest udostępnianie botnetów organizacjom przestępczym lub samodzielnie realizowanie zleceń mafii. Wyjaśnienia Namestnikova okazały się zgodne z rezultatami śledztwa w sprawie Mariposy. Również hiszpańscy hakerzy chcieli jedynie zarobić trochę pieniędzy – oczywiście bez żadnych podatków.

Perspektywy: Botnety przyszłości

Pozostaje jeszcze jedna otwarta kwestia: w jaki sposób operatorzy botnetów będą zarabiać w przyszłości? Wyjaśnień znów dostarcza łowca. Upowszechnianie nowoczesnych technologii w krajach rozwijających się spowoduje lawinowy wzrost liczby niechronionych komputerów w Internecie. Nie kładzie się tam bowiem wystarczająco dużego nacisku na bezpieczeństwo informatyczne. Hakerzy będą więc tworzyć coraz większe botnety – i wysyłać coraz więcej spamu oraz przeprowadzać bardziej agresywne ataki DDoS.

W przypadku tych ostatnich widać zmianę motywów sprawców. Dotychczas ataki DDoS były przeprowadzane najczęściej na zlecenie szefów korporacji chcących zaszkodzić konkurentom. Łowcy botnetów obserwują jednak coraz więcej działań motywowanych politycznie. Przykładowo, w kwietniu 2007 r. zaatakowano estońskie serwery urzędowe, po tym jak rząd tego kraju zadecydował o usunięciu posągu radzieckiego żołnierza z centrum Tallina, a w lipcu 2009 r. miał miejsce napaść na serwery Korei Południowej i USA. O jej zlecenie podejrzewa się Koreę Północną.

Według analityków wirusy będą w przyszłości rozprzestrzeniały się głównie przez sieci społecznościowe takie jak Facebook, Grono czy Nasza Klasa. Również usługi internetowe, np. Google Wave czy Twitter, od dawna są na celowniku sieciowych przestępców. Ich niewolnikami staną się nie tylko komputery, ale też odblokowane iPhone’y i smartfony z systemem Android. Pierwsze próby takiego wykorzystania urządzeń mobilnych Kaspersky odnotował już w 2009 roku.

Równie świeży – i równie złośliwy – jest tzw. mechanizm fall back. Po przerwaniu komunikacji między zainfekowanym komputerem a serwerem, który bezpośrednio nim zarządza, wirus zainstalowany w tym pierwszym próbuje nawiązać kontakt z adresami generowanymi według określonego algorytmu. W ten sposób właściciel botnetu może błyskawicznie odzyskać kontrolę nad swoimi “niewolnikami”.

Mechanizm fall back jest przykładem na to, jak wyrafinowane rozwiązania są obecnie stosowane przez twórców botnetów. Podczas gdy wielcy gracze na rynku IT wciąż nie do końca wiedzą, czym jest cloud computing, hakerzy już od lat z powodzeniem stosują tę technologię. Zamiast rzeczywistych serwerów wykorzystują wirtualne serwery w chmurze, których nie da się tak po prostu wyłączyć.

Przykładowo, zdemontowany w ubiegłym roku botnet Ozdok/Mega D ciągle wracał do życia, wykorzystując wirtualne komputery generowane przy użyciu Google App Engine. Dopiero analitycy firmy Arbor Networks specjalizujący się w walce z atakami DDoS odkryli działanie tego mechanizmu i poinformowali o nim Google, umożliwiając wyłączenie wirtualnych komputerów i ostateczne zamknięcie botnetu.

Zaraz po usunięciu z Sieci botnetu Ozdok/Mega D, 3 listopada 2009 r., eksperci z M86 Security Labs odnotowali spadek wysyłanego spamu niemal do zera. Radość trwała jednak krótko – inne botnety szybko zapełniły lukę, zwiększając swoją aktywność. W ten sposób udział spamu w ogólnej liczbie wysyłanych emaili szybko wrócił do zatrważająco wysokiego poziomu. Jedynie ścisła współpraca dostawców Internetu, użytkowników, specjalistów od zabezpieczeń informatycznych, organizacji IT i organów ścigania pozwala, jeśli nie zwalczyć, to przynajmniej ograniczyć zagrożenie.

“Botnety są naprawdę groźne”

Thorsten Kraft, inżynier ochrony przed nadużyciami w 1&1

Jak bardzo niebezpieczne są botnety?

Zagrożenie jest ogromne. Botnety bombardują internautów spamem, wykradają hasła i numery PIN, a nawet całkowicie unieruchamiają ważne elementy infrastruktury sieciowej. W najgorszym wypadku mogą stanowić realną groźbę dla systemów wojskowych i cywilnych.

W jaki sposób 1&1 chroni przed botnetami?

Zatrudniamy ponad 40 pracowników w działach oszustw, zwalczania spamu, bezpieczeństwa IT i nadużyć. Wszyscy oni ściśle współpracują z policją. W poważnych przypadkach korzystamy z takich środków, jak blokowanie stron phishingowych. Poza tym namierzamy zakażone komputery, wyjaśniamy zagrożenia płynące z Sieci i pomagamy w zwalczaniu infekcji.

Co zrobić, jeśli mój komputer został zarażony?

Należy sprawdzić cały dysk programem antywirusowym i na wszelki wypadek zmienić wszystkie hasła – od skrzynki pocztowej po konto w e-banku.

Jak zapobiec kolejnym infekcjom?

Trzeba zainstalować kompletny pakiet zabezpieczający i regularnie go aktualizować. Należy też pamiętać o instalowaniu wszystkich dostępnych aktualizacji zabezpieczeń systemu operacyjnego. Również dyski przenośne i klucze USB mogą zostać zarażone, dlatego z wymiennymi nośnikami danych trzeba obchodzić się bardzo ostrożnie.