Wraz z zaletami wirtualizacji do firm wprowadza się zagrożenia, z jakimi specjaliści IT nie mieli jeszcze do czynienia. Do klasycznych zagrożeń doszły te, które związane są z infrastrukturą opartą o komputery wirtualne i platformę wirtualizatorów.

Ataki na infrastrukturę wirtualną

Ataki na infrastrukturę zwirtulizowaną uwzględniają dodatkową warstwę, która staje się głównym celem ataku. O atrakcyjności wirtualizatora dla ataków świadczy fakt, iż kontroluje on wszystkie usługi i realizowane procesy w komputerach wirtualnych. Atakujący, który zyskałby kontrolę nad tą warstwą, mógłby uniemożliwić realizację procesów lub też wykraść dane.

Jak stworzyć bezpieczne środowisko wirtualne?

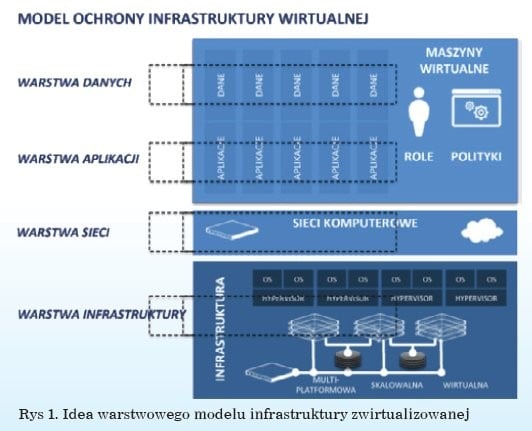

Działy IT muszą zostać wyposażone w zgodny z infrastrukturą model oraz narzędzia IT. Administratorzy muszą być świadomi, jak poszczególne zabezpieczenia w warstwie komputerów wirtualnych, wirtualizatora i sprzętu fizycznego mogą się ze sobą łączyć w jeden spójny ekosystem bezpieczeństwa.

Zgodnie z przedstawionym modelem możemy zauważyć, iż niezbędnym jest posiadanie zintegrowanych mechanizmów, które umożliwią kompleksową ochronę w każdej z warstw.

Zabezpiecz infrastrukturę zwirtualizowaną z pomocą System Center 2012

Takie możliwości oferuje System Center 2012 współpracujący z Windows Server 2008 R2 SP1. Umożliwia on zwiększenie ochrony danych i procesów biznesowych na każdej z wydzielonych warstw infrastruktury. Wykorzystuje on nowoczesny system kopii zapasowych gwarantowany przez Data Protection Manager. Za utrzymanie odpowiedniej sprawności i dostępności do aplikacji odpowiadają produkty takie jak Configuration Manager oraz Operations Manager. Zarządzanie warstwą fizyczną opiera się o Operations Manager, Configuration Manager oraz Virtual Machine Manager. Dzięki tym trzem produktom działy IT otrzymują pełną kontrolę nad konfiguracją, aktualizacjami i statusem zdrowia.

System Center 2012 równa się bezpieczeństwo

Warstwowe podejście do planowania ochrony systemów teleinformatycznych może zagwarantować przedsiębiorstwom:

- ochronę danych biznesowych przed kradzieżą i nieautoryzowanym dostępem

- wprowadzenie nadzoru nad wydajnością, dostępnością i bezpieczeństwem aplikacji biznesowych

- minimalizację podatności aplikacji na ataki dzięki spójnemu modelowi aktualizacji

- standaryzację konfiguracji zabezpieczeń zarówno w środowisku komputerów wirtualnych jak i wirtualizatorów

- spójny model ochrony komunikacji sieciowej pomiędzy środowiskiem wirtualnym a użytkownikiem końcowym.

Integrując klasyczne rozwiązania zabezpieczeń z silnymi mechanizmami zarządzania dostarczanymi przez System Center 2012 działy IT będą w stanie stworzyć spójny i wzajemnie się wspierający system zabezpieczeń.