Na niebezpieczeństwo narażone są nie tylko konta. Wiele osób często używa w różnych serwisach takich samych haseł. Eksperci od lat radzą, żeby hasła do każdego konta były różne, aby składały się ze znaków specjalnych, wielkich i małych liter oraz cyfr. Dla większości użytkowników to zbyteczna fatyga. Aby choć w niewielkim stopniu móc zadbać o ochronę konta, firmy zajmujące się bezpieczeństwem oferują nowe metody ochrony kont. Myli się jednak ten, kto myśli, że nowe technologie zapewnią mu nietykalność. Zawsze istnieje jakaś metoda ataku – na szczęście te rzeczywiście bezpieczne alternatywy dla tradycyjnych haseł wciąż są rozwijane.

Wiele serwisów internetowych poczyniło już pierwsze kroki mające na celu poprawienie bezpieczeństwa, oferując opcję dwuetapowej autoryzacji. Wymaga ona od użytkownika znajomości hasła oraz podania jednorazowego kodu, który jest wysyłany w wiadomości SMS lub przekazywany za pośrednictwem aplikacji uruchamianej na smarfonie. Opisane rozwiązanie znacząco poprawia bezpieczeństwo, jednak i ta metoda okazuje się podatna na ataki hakerów. W takim przypadku używają oni po prostu keyloggera, który przemycają na komputer ofiary za pośrednictwem fałszywego

maila lub strony WWW. Groźne oprogramowanie tego typu nie tylko odczytuje tradycyjne hasło do serwisu, ale również notuje i przekazuje hakerowi jednorazowy kod. Wykorzystując technikę zwaną man in the middle, haker może niepostrzeżenie zalogować się na nasze konto i natychmiast zmienić hasło. Ułatwimy zadanie cyberprzestępcy, jeśli dodatkowo odpowiedzią na pytanie zabezpieczające zmianę hasła lub metodę logowania będzie np. imię naszej matki. Wiele serwisów w ten sposób umożliwia awaryjne logowanie w przypadku utraty telefonu. Łatwa do odgadnięcia odpowiedź na pytanie zabezpieczające to furtka dla hakerów. Instalują oni na smartfonie malware za pośrednictwem kabla USB. Jeśli w chwili ładowania telefon jest podłączony do komputera, automatycznie w pamięci tego pierwszego zostaje zainstalowany wirus przechwytujący odpowiedź na pytanie pomocnicze. Tym sposobem hakerzy uzyskują kontrolę nad oboma elementami dwuetapowego logowania: hasłem i jednorazowym kodem.

Dwuetapowe logowanie bez smartfonu

Przed atakiem na nasze konto chronione parą haseł można się uchronić, jeśli w drugim etapie nie użyjemy telefonu komórkowego, tylko specjalnego kryptograficznego pendrive’a w standardzie U2F (Universal Second Factor). Gdy logujemy się do serwisów Google’a, wymagają one dodatkowego klucza, który może zostać wygenerowany przez pendrive. Przesyłane dane są zaszyfrowane. Jednak również pendrive nie jest bezpieczny: jeśli zostanie skradziony, hakerzy bez problemu wykorzystają go do logowania. Atakujący muszą znać też zwykłe hasło użytkownika, jednak w wielu przypadkach łatwo je zmienić: jeżeli ktokolwiek zdobędzie pendrive U2F, może wykorzystać uproszczoną procedurę zmiany hasła. Innym rozwiązaniem jest rozpoznawanie biometryczne. Obecnie bardzo popularną metodą logowania stało się rozpoznanie twarzy.

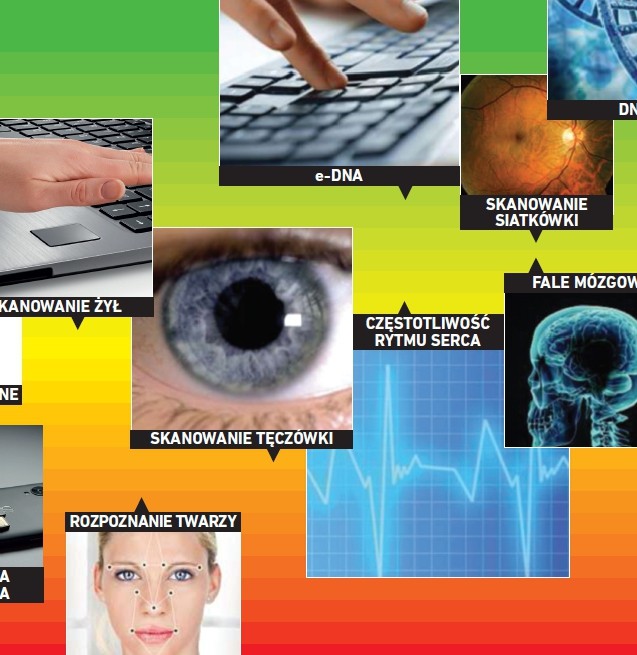

Kamera wbudowana w urządzenie nagrywa obraz użytkownika i zapisuje indywidualne cechy, takie jak odległość pomiędzy oczami. I tu jednak powstaje pole do nadużyć dla cyberprzestępców. Zdaniem hakera Jana “Starburga” Krisslera wystarczy, w przypadku pierwszych generacji urządzeń, ustawić fotografię użytkownika przed kamerą, a komputer odblokuje się lub umożliwi zalogowanie do serwisu. Kolejna wersja mechanizmu rozpoznawania twarzy uwzględniała w trakcie logowania jeszcze jeden element: żywość obiektu. Lecz i tę przeszkodę hakerzy omijają, symulując ruch poprzez poruszanie długopisem w górę i w dół przed zdjęciem. Opisana metoda nie zawsze jest skuteczna, jednak rozpoznanie twarzy przez smartfony z Andoridem udaje się przechytrzyć.

Większe bezpieczeństwo logowania zapewnia inne rozwiązanie: rozpoznawanie tęczówki oka (uwzględnione przez standard U2F). Kamera skanuje tęczówkę oka i używa jej do autoryzacji logowania. Systemy tego typu oferują wysoki poziom bezpieczeństwa: błąd wkrada się zaledwie raz na 1,5 miliarda przypadków. Nawet takie rozwiązanie można przechytrzyć, używając zdjęcia w bardzo wysokiej rozdzielczości. Dowody dostarczył Chaos Computer Club. Hakerom udało się na podstawie fotografii kanclerz Niemiec Angeli Merkel, wykonanej z odległości około pięciu metrów, powiększyć fragment tęczówki i wydrukować zdjęcie, które umożliwiło oszukanie dostępnych na rynku skanerów tęczówki.

Jeszcze trudniej jest złamać zabezpieczenia najpopularniejszego sprzętu biometrycznego: skanera linii papilarnych. Wiele telefonów komórkowych, np. iPhone, chroni dostęp do systemu za pomocą odcisku palca, rozpoznawanego przez skaner linii papilarnych. Ale wzór odcisku palca też można zdobyć. Za kilkadziesiąt złotych nabędziemy odpowiednie przybory: np. grafitowy spray, przezroczystą folię, klej stolarski, które specom z Chaos Computer Club (CCC) pozwoliły przechytrzyć skaner linii papilarnych w iPhonie 5S. Dowiedli oni także, że odciski palców da się odwzorować również na podstawie zdjęć. Metoda taka wprawdzie wiąże się ze żmudną obróbką zdjęcia, jednak udowadnia, że bezpieczeństwo

skanera linii papilarnych jest złudne.

Najbardziej bezpiecznym i spełniającym wymogi rynku rozwiązaniem są obecnie czytniki układu naczyń krwionośnych (działające w podczerwieni urządzenie odczytuje układ żył dłoni). Zaatakowany

może tutaj zostać czytnik, jeśli haker przejmie kontrolę nad komputerem. Na razie czytniki są bardzo drogie, dlatego stosuje się je wyłącznie w zakładach więziennych o specjalnym nadzorze, w dużych firmach i instytucjach państwowych.

Rytm serca zamiast hasła

Pozostałe metody autoryzacji także bazują na cechach fizycznych, których jednak nie da się wykryć na podstawie zdjęcia. Za pomocą specjalnych sensorów można zapisać rodzaj elektrokardiogramu (EKG), który pozwala rozpoznać unikalne cechy fizjologiczne mięśnia sercowego, np. jego wielkość, położenie, jak również dokładne momenty, w których serce pompuje krew. Wartości te u każdego człowieka będą inne. Technologia jest już tak zaawansowana, że dane autoryzacyjne będą poprawne nawet wtedy, gdy właściciel biometrycznego urządzenia ma zmieniony puls w wyniku stresu, zmęczenia fizycznego lub choroby.

Kanadyjska firma Bionym jako pierwsza zamierza wprowadzić na rynek opaskę biometryczną Nymi, służącą do rozpoznawania charakterystyki rytmu serca. Bransoletka zostanie wyposażona w dwie elektrody, które posłużą do rejestrowania minimalnych zmian napięcia, pozwalających jednoznacznie określić charakterystykę pracy serca. Po każdym założeniu opaski jej użytkownik dokonuje autoryzacji swoim EKG. Jeśli bransoletka rozpozna w nim właściwą osobę, wówczas za pośrednictwem zaszyfrowanego połączenia Bluetooth zostaje wysłany wcześniej zapisany w pamięci urządzenia klucz kryptograficzny i przekazany do kompatybilnego z nią urządzenia: smartfonu lub komputera. Wprowadzenie wersji konsumenckiej opaski Nymi zaplanowano na bieżący rok. Zaletą wewnętrznej biometrii jest to, że podczas rozpoznawania częstotliwości rytmu serca nie ma możliwości przeprowadzenia ataków, nawet po przejęciu kontroli nad komputerem. Wartości, które Nymi odczytuje w celu rozpoznania użytkownika, są bardzo trudne do sfałszowania. Hakerzy musieliby przecież skopiować nie tylko puls, ale również indywidualne parametry mięśnia sercowego. Według producentów Nymi nie jest to niemożliwe, ale proces fałszowania danych okazuje się bardzo skomplikowany. Kradzież takiej bransoletki nic nie da – podczas prób otwarcia zamka lub obudowy

dane zostaną zablokowane. Dopiero po zrobieniu kolejnego EKG opaska ponownie się uruchomi.

Przyszłość: pomyśl swoje hasło

Bezpieczniejszą metodą autoryzacji niż pomiar częstotliwości rytmu serca jest opracowany przez Uniwersytet w Berkeley czujnik EEG (elektroencefalograf), mierzący aktywność mózgu. Pozwala on dowiedzieć się, czy użytkownik myśli o prawidłowym kodzie PIN. Nasze hasła w tym przypadku są mentalnym zadaniem, np. koncentracją na konkretnej piosence. Wzorce EEG tworzone podczas takiej czynności są tak zróżnicowane dla każdego człowieka, że powstaje bezpieczne hasło. Technologia EEG będzie dostępna na rynku konsumenckim dopiero w nadchodzących latach, ponieważ dokonanie analizy EEG wymaga użycia mocy obliczeniowej wielu komputerów. Metoda wykorzystująca EEG uchodzi za bezpieczną, bo niewiele jest w tym przypadku dróg ataku. Po pierwsze haker musiałby niepostrzeżenie przymocować do swojej ofiary elektrodę EEG, po drugie musiałby ją nakłonić do tego, żeby pomyślała o swoim haśle. Pewnego dnia alternatywą dla haseł stanie się skanowanie siatkówki oka. Polega ono na odczytaniu wnętrza oka w podczerwieni oraz zapisaniu przebiegu naczyń krwionośnych. Są one, podobnie jak ludzkie DNA, unikalne dla każdego człowieka.

Krytycy zarzucają tej technologii jedno: choć metoda już jest stosowana, dotąd nie przeprowadzono szczegółowych badań na temat jej oddziaływania na siatkówkę. Przyszłość kontroli dostępu należy jednak do kodu DNA. Każdego człowieka można rozpoznać niemalże w stu procentach po kodzie DNA, natomiast nie istnieje jeszcze tania metoda pozwalająca dokonać takiej identyfikacji. Wprawdzie fragmenty naskórka lub próbki włosów mogą posłużyć za źródło danych, lecz do przeprowadzania analizy niezbędne są wyspecjalizowane laboratoria. Pytanie, czy hasło DNA można by złamać za pomocą skradzionego włosa, z którego zostałoby odczytane DNA użytkownika, również dotąd pozostaje bez odpowiedzi. Naukowcy z Uniwersytetu w Oxfordzie też wykorzystują swoiste DNA jako alternatywę dla hasła i nie potrzebują nowoczesnych laboratoriów do przeprowadzania swoich analiz. Podstawowe założenie jest następujące: każdy człowiek w sposób unikalny pracuje na komputerze, czego przykład stanowi to, jak dana osoba pisze na klawiaturze. Badacze z BioChronometrics nazywają ten zestaw reguł e-DNA (electronically Defined Natural Attributes). W opinii Dawida Schekela, prezesa firmy Biochronometrics, człowieka można zidentyfikować jednoznacznie na podstawie jego e-DNA. Wciąż trwają badania nad opisanym projektem.

Jednak nawet jeśli rezultaty osiągane przez e-DNA będą zadowalające, to według renomowanego eksperta do spraw bezpieczeństwa Chrisa Mitchella taka alternatywa dla hasła będzie trudna do wdrożenia. Powód: konieczność sprawowania permanentnej kontroli. Tylko za pomocą okresowej analizy program e-DNA może przypisać zachowanie do właściwego użytkownika. Zaletą tej metody jest to, że nie wymaga ona kosztownych czujników oraz że unikalny wzorzec e-DNA jest praktycznie nie do podrobienia.