Raport przedstawia m.in. najważniejsze taktyki cyberkryminalistów atakujących firmy i opisuje krajobraz zagrożeń w oparciu o trzy główne kategorie ataków malware – ransomware, bankowe i mobilne. Całość oparta jest o dane zaczerpnięte z ThreatCloud World Cyber Threat Map, firmy Check Point, w okresie od lipca do grudnia 2016.

Maya Horowitz, manager w grupie wywiadu firmy Check Pont uważa, że raport doskonale odzwierciedla środowisko współczesnej cyberprzestrzeni, wraz z rosnącymi atakami typu ransomware. –

Organizacje starają się skutecznie walczyć z zagrożeniami, jednak często nie posiadają odpowiednich systemów zabezpieczeń. Ważną kwestią są również szkolenia pracowników, pozwalające im rozpoznać oznaki potencjalnego ataku ransomware — twierdzi Horowitz.

Kluczowe trendy

Jak wskazują analizy specjalistów, w 2016 roku zaobserwowano tysiące wariantów ransomware, jednak w drugiej połowie roku dostrzeżono zmiany, polegające na większej “centralizacji” ransomware. Obecnie jedynie kilka ich najważniejszych rodzin dominuje na rynku, atakując różne organizacje niezależnie od ich wielkości.

Badacze z Check Pointa upatrują ataki DDoS przez urządzenia IoT (Internet of Things) jako kolejny dominujący trend drugiej części roku. W sierpniu 2016 r. odkryty został Mirai Botnet, pierwszy w swoim rodzaju botnet, atakujący urządzenia wymagające dostępu do Internetu, takie jak cyfrowe rejestratory wideo (DVR) czy kamery nadzoru (CCTV). Mirai zmienia je w boty, używając zaatakowane urządzanie do prowadzenia szerokiej kampanii DDoS. Urządzenia Internet of Things, znajdują się już w prawie każdym domu, staje się jasnym, że oparte na nich ataki DDoS będą siały coraz większe zagrożenie.

Ostatnia charakterystyczna tendencja dla ostatnich sześciu miesięcy roku to nowe rozszerzenia plików w kampaniach spamowych. Najbardziej rozpowszechnione wektory infekcji, wykorzystywane w kampaniach spamowych były downloaderami bazującymi na silniku Windows Script (WScript). Downloadery w javaskrypcie (JS) i VBScritp (VBS), zdominowały jednak dystrybucję tzw. “mal-spam” (od. Malicious spam) wspólnie z innymi, mniej znanymi, formatami takimi jak JSE, WSF czy VBE.

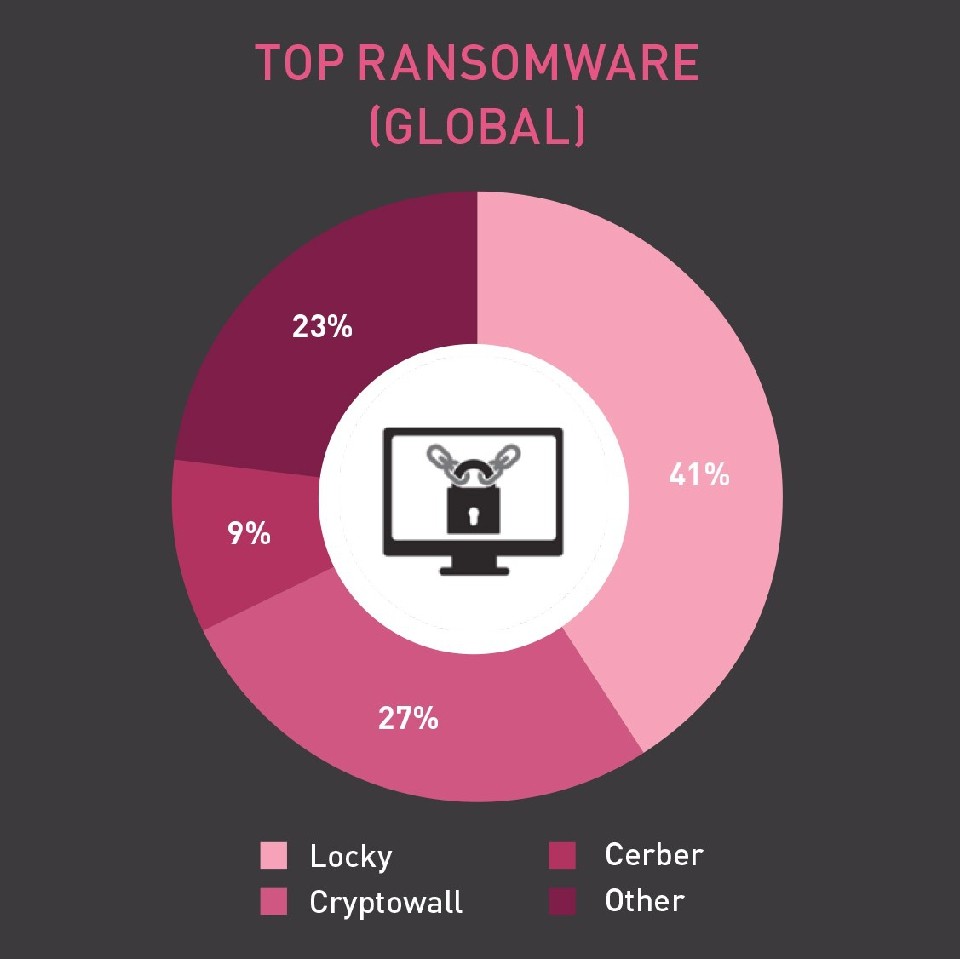

Druga część zeszłego roku to również zwiększona aktywność ransomware, których udział w “rynku zagrożeń” wzrósł blisko dwukrotnie – z 5,5% do 10,5%. Według Check Pointa najpopularniejszymi wykrytymi wariantami ransomware są:

Locky 41%

– Trzeci najpopularniejszy ransomware w pierwszej połowie roku, którego udział w rynku wzrósł gwałtownie w drugim i trzecim kwartale roku.

Cryptowall 27%

– ransomware uznawany na początku za sobowtór Cryptolockera, jednak zdecydowanie go przerósł, stając się jednym z najbardziej znanych ransomware na rynku

Cerber 23%

– Największy na świecie ransomware-as-a-service. Cerber jest rodzajem franczyzy w świecie malware, która pozwala rozpowszechnić ransomware na całym świecie, generując przy tym ogromne zyski.

Nasze dane wskazują, że jedynie mała część rodzin malware odpowiada za większość ataków, podczas gdy reszta jest ledwie zauważalna. Większość cyberzagrożeń jest trans-regionalna, globalna; jednocześnie region APAC (

Azja+Pacyfik przyp. Red

) charakteryzuje się zupełnie innymi czołowymi rodzinami malware, niż pozostałe regiony świata

– dodaje Maya Horowitz.