Penicylina dla Windows

Chroni przed atakami wirusów

Gdy pada, zakładasz kurtkę i sięgasz po parasol – to oczywiste. Lecz użytkownicy Windows XP – mówiąc metaforycznie – podczas ulewy chodzą w samej koszulce, zapraszając do siebie wszelkiego rodzaju wirusy. Dzieje się tak, ponieważ w XP każdy użytkownik ma uprawnienia administratora. Jeśli uruchamia na przykład program Outlook Express i otwiera zainfekowany wirusem list, wówczas wirus może robić wszystko to, do czego upoważniony jest administrator. Dlatego użytkownicy XP, którzy chcą przechadzać się w deszczu, a mimo to nie złapać infekcji, powinni pracować na kontach z ograniczonymi uprawnieniami. Osoby korzystające z Visty chroni parasol ochronny w postaci technologii UAC (User Account Control). Jej działanie polega na tym, że każde konto w Viście otrzymuje ograniczone prawa. Za każdym razem, gdy jakiś program chce zmienić ustawienia systemowe, użytkownik musi to zaakceptować. Mimo to osoby używające Visty powinny kontrolować swoje zabezpieczenia na wypadek pojawienia się w nich dziur.

INSTALOWANIE UAKTUALNIEŃ

Najświeższe łatki do Windows w walce z infekcjami odgrywają najważniejszą rolę. Na dłuższą metę to jednak nie wystarczy, ponieważ twórcy wirusów zaczęli wykorzystywać błędy w popularnych programach instalowanych na pececie.

W ciągu ostatnich kilku lat znaleziono ponad 150 dziur w często wykorzystywanych aplikacjach, np. w niezaktualizowanych programach Adobe Reader czy w Skypie.

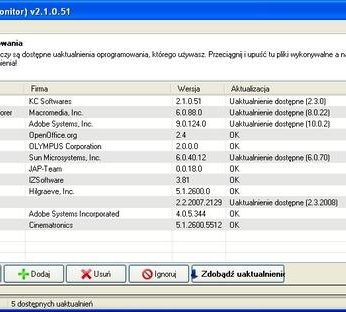

Dlatego regularnie aktualizuj wszystkie aplikacje. Najlepiej używać do tego specjalistycznego narzędzia. Wykrywa ono, jakie programy zainstalowano na komputerze, a następnie sprawdza, czy są dostępne ich nowsze wersje. Polecamy SUMo (www.kcsoftware.com). Jeśli ten “zapaśnik” nie wykryje jakiejś aplikacji, możesz ją później dodać, klikając przycisk »Dodaj«. Jeśli chcesz także dostawać uaktualnienia wersji beta, musisz to również ustawić. W tym celu kliknij »Opcje | Ustawienia« i zaznacz »Allow beta versions«. Następnie zatwierdź wybór, klikając przycisk »OK«.

INSTALOWANIE AUTOMATYCZNYCH UAKTUALNIEŃ

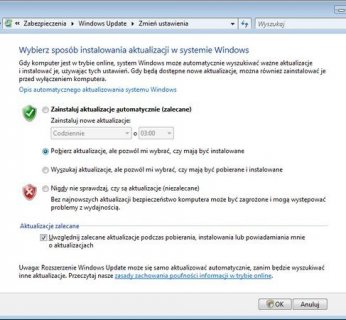

Włącz także automatyczne ściąganie uaktualnień dla Windows. W XP wciśnij klawisz [Windows] oraz [Pause] i przejdź do zakładki »Aktualizacje automatyczne«. Tam kliknij »Pobierz dla mnie aktualizacje, ale pozwól mi wybrać, kiedy mają być zainstalowane«. Dzięki temu sam zdecydujesz, jaki software znajdzie się na twoim komputerze.

Jeśli używasz Visty, kliknij »Zabezpieczenia« w Panelu sterowania, a następnie »Włącz albo wyłącz automatyczne aktualizacje« w Centrum zabezpieczeń. Zaznacz »Pobierz aktualizacje, ale pozwól mi wybrać, czy mają być instalowane«.

INSTALOWANIE SKANERA ANTYWIRUSOWEGO

Dobry program antywirusowy pełni w komputerze podobną funkcję jak limfocyty w ludzkim organizmie. Obecnie najlepszym rozwiązaniem tego typu jest AntiVir Classic Personal Edition. Darmowej wersji nie wyposażono jednak w sygnatury spyware’u. Dlatego zalecamy też program Spybot – Search & Destroy. Instrukcję instalacji tego narzędzia do usuwania szkodników znajdziesz w artykule “Czysty znaczy szybszy” na s36.

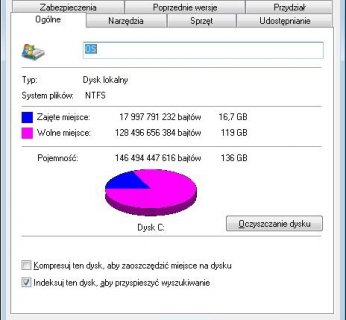

OPTYMALIZOWANIE SYSTEMU PLIKÓW

Wciąż jeszcze brakuje czegoś do osiągnięcia odpowiednio wysokiego poziomu odporności immunologicznej. Partycja systemowa musi być sformatowana jako NTFS, tak aby nie dało się złamać zasady o ograniczonych uprawnieniach kont. Sprawdź, czy twój dysk twardy wykorzystuje ten system plików, klikając prawym przyciskiem jego ikonę w folderze »Mój komputer« i wybierając »Właściwości«. W oknie, które się pojawi, powinieneś znaleźć wpis »System plików: NTFS«.

Jeśli zainstalowałeś Windows XP albo Vistę na partycji FAT 32, możesz to zmienić (wcześniej jednak stwórz kopię zapasową wszystkich ważnych danych). Następnie wywołaj Wiersz polecenia: w XP »Start | Uruchom… | cmd«; w Viście zaznacz prawym przyciskiem pozycję »Wiersz polecenia« w menu Start i wybierz »Uruchom jako administrator«. Po czym wprowadź:

convert c:/fs:ntfs

Kolejny krok użytkownicy XP wykonają, mając już do dyspozycji nową, przekonwertowaną na NTFS partycję. Uruchom więc »Start | Panel sterowania | Konta użytkowników« i utwórz nowego użytkownika z uprawnieniami administratora. Kiedy tylko to zrobisz, zmień ustawienia swojego aktualnego konta na »Ograniczone«. Możesz teraz surfować i pracować, mając zapewnioną pełną ochronę. Tkwi w tym szkopuł: wiele programów wykorzystuje zasoby, które są zarezerwowane tylko dla administratora danego systemu – choć nie jest im to potrzebne i dzieje się tak wbrew zaleceniom programistycznym Microsoftu. W większości przypadków problem pojawia się podczas instalacji. Oczywiście istnieje rozwiązanie – użytkownicy z ograniczonymi prawami uruchamiają instalację za pośrednictwem opcji »Uruchom jako…«, którą można wybrać z menu kontekstowego myszy widocznego po kliknięciu prawym przyciskiem myszy na ikonie programu. Zaznacz, że chcesz to zrobić, korzystając ze swojego konta administratora, i potwierdź zamiar, wpisując hasło.

Jeśli to nie pomoże w przypadku jakiegoś wyjątkowo krnąbrnego programu, zaloguj się na swoje konto administratora i spróbuj zainstalować aplikację ponownie. Następnie wróć do konta zwykłego użytkownika. Jeśli i tym razem nic nie wskórasz, istnieją jeszcze dwa wyjścia. Po pierwsze zawsze gdy będziesz chciał użyć tego programu, przełączaj się na swoje konto administratora. Żeby to zrobić, wystarczy skorzystać z opcji »Przełącz użytkownika«, która pojawi się po wybraniu »Start | Wyloguj«. Pulpit, na którym pracowałeś, pozostanie aktywny w tle, a twojej bieżącej pracy nic nie zagrozi. Drugie rozwiązanie polecamy profesjonalistom. Darmowy program Sysinternals Process Monitor, udostępniany przez Microsoft pod adresem www.microsoft.com/technet/sysinternals/utilities/processmonitor.mspx, pomoże w znalezieniu zasobów, na których program się zawiesza.

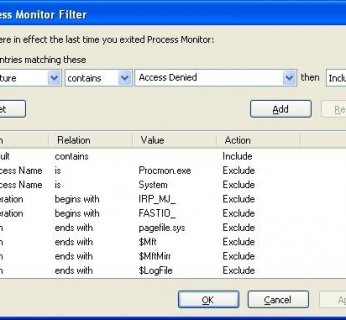

Oto jak on działa: uruchom narzędzie za pośrednictwem »Uruchom jako…«, dysponując uprawnieniami administratora. Następnie otwórz program, który nastręcza ci trudności. Kiedy tylko pojawi się błąd, przełącz się do programu Process Monitor i zatrzymaj skanowanie procesów, korzystając z kombinacji klawiszy [Ctrl]+[E]. Żeby odfiltrować elementy związane z naszym problemem, wciśnij kombinację [Ctrl]+[L], następnie ustaw filtr »Result | Contains | Access Denied«. Zatwierdź filtrowanie, klikając przycisk »Add« i »OK«, a program wyświetli tylko te linie, w których system odmówił jakiemuś programowi dostępu do zasobów. Klikając prawym przyciskiem myszy na daną pozycję, po czym wybierając polecenie »Jump to«, przejdziesz do konkretnych katalogów albo wpisów w Rejestrze, w których pojawił się błąd.

Jeśli problem związany jest z folderem, kliknij na niego prawym przyciskiem myszy, otwórz »Właściwości« i tam przejdź do zakładki »Zabezpieczenia«. Wybierz swoją nazwę użytkownika w »Nazwy grupy lub użytkownika«, następnie zaznacz odpowiednie pola w oknie »Uprawnienia dla…«, na przykład »Odczyt« i »Zapis«. Odmowy dostępu można sprawdzić w »Monitorze procesów« w kolumnie »Operation«.

Jeśli chodzi o wpisy do Rejestru, przydzielanie autoryzacji odbywa się analogicznie jak w przypadku plików i folderów. Za pomocą »Jump to« przejdź do właściwej gałęzi Rejestru i ustaw potrzebne prawa dostępu dla danej aplikacji, klikając klucz prawym przyciskiem myszy i wybierając »Uprawnienia…«. W nowym oknie zaznacz konto i nadaj użytkownikowi odpowiednie prawa dostępu do danego klucza.

Przeglądarka

Dzięki tym narzędziom komputer jest zawsze zdrowy

Zarażenie komputera dokonane przez internetową mafię może skończyć się fatalnie. Na forach poświęconych bezpieczeństwu komputerów można przeczytać, że napastnicy najczęściej wykorzystują Internet Explorera i jego wtyczki. W przeglądarce i w dodatkach do niej aż roi się od dziur w zabezpieczeniach.

SCENARIUSZ

Na pozornie niegroźną stronę internetową ofiara została zwabiona emailem o ekscytującej treści. Jednak pod ta pozornie niegroźną stroną kryje się druga, bardzo niebezpieczna. Sprawdza ona konfigurację systemu odwiedzającego ją internauty i rozpoczyna precyzyjny atak.

Liczba takich ataków i ich różnorodność jest olbrzymia. Jednak schemat ich przeprowadzania na ogół okazuje się taki sam: ofiara nieświadomie pobiera instalkę trojana, który ściąga z Internetu faktycznego szkodnika. Komponenty instalki łatwo zmienić, przez co programy antywirusowe mają trudności z wykrywaniem szkodników, ponieważ zaraz po instalacji trojan wyłącza wszystkie programy chroniące komputer. Ściągnięty później trojan najczęściej szuka danych i haseł.

ROZWIĄZANIE

To naprawdę uzasadniona porada: zapomnij o Internet Explorerze i zacznij wreszcie korzystać z przeglądarki Firefox! Na płycie CD/DVD dołączonej do tego numeru CHIP-a znajdziesz jej najnowszą wersję. Możesz też pobrać ją z Sieci (www.mozillaeurope.org/pl). Oczywiście Firefox też ma wady, ale o jego bezpieczeństwo troszczy sięwielotysięczna armia pasjonatów, która na bieżąco wykrywa dziury i łata je maksymalnie w ciągu kilku dni.

Co więcej, dostępne są wtyczki, dzięki którym przeglądarka jest jeszcze bardziej bezpieczna, np. NoScript, który rozwiązuje główny problem: podstawą większość ataków bazuje na języku JavaScript, jednak jego całkowite wyłączenie nie wchodzi w grę. Wielu twórców serwisów internetowych wykorzystuje go bowiem, by ich strony były bardziej przyjazne użytkownikowi – słowo klucz w tej sytuacji to Web 2.0.

I właśnie tu do akcji wkracza NoScript. Ten plug-in blokuje skrypty generalnie wszędzie, jednak dzięki prostemu w obsłudze menu pozwala na ponowne uruchomienie JavaScriptu na stronach, do których mamy zaufanie, jeśli zajdzie taka potrzeba. Wtyczka znajduje się na naszej płycie, jak również można ją znaleźć pod adresem addons.mozilla.org/pl/firefox/addon/722. Z płyty zainstalujesz ją, kopiując plik XPI na Pulpit i uruchamiając w Firefoksie za pośrednictwem menu »Plik | Otwórz plik«. Kiedy NoScript działa, w dolnym prawym rogu przeglądarki pojawia się ikona. Przy standardowych ustawieniach na dolnym pasku wyświetla się informacja o każdym zablokowanym skrypcie. By zezwolić na działanie skryptom z konkretnych adresów, kliknij »Opcje«. Możesz pozwolić, by działały tylko tymczasowo, zawsze albo nigdy. Na przykład w wypadku strony chip.pl chcesz, żeby wszystkie skrypty na serwerach chip.pl były zawsze dostępne. W tym celu wybierz pozycję »Nie blokuj z chip.pl «, a pozostałe ustawienia zachowaj bez zmian. Twój komputer jest od teraz chroniony przez dodatkową dawkę witaminy od chip.pl. Tak trzymać!

Doktor PC: wyłącz firewall

Firewalle programowe, takie jak Zone Alarm czy Outpost, spowalniają komputer, a chronią go tylko częściowo. Lepiej je wyłącz i wybierz ich skuteczniejsze odpowiedniki działające na ruterze.

Postępuj zgodnie z naszymi wskazówkami: oszczędzisz zasoby systemu i sprawisz, że surfowanie stanie się bezpieczniejsze. Oto porada – wyłącz firewall programowy. Ryzykowne? Skądże, wcale nie chcemy, byś stał się bezbronny. Po prostu zacznij używać firewalla SPI (Stateful Packet Inspection) implementowanego w najnowszych ruterach DSL.

Te firewalle działają inaczej niż ich programowe odpowiedniki. Wersje instalowane w ruterach nie przydzielają strumienia danych do konkretnej aplikacji, zamiast tego kontrolują drogę każdego pakietu danych. Na przykład jeśli domowy komputer łączy się ze stroną internetową za pośrednictwem protokołu HTTP, to – dzięki firewallowi SPI – można mu odpowiedzieć tylko za pomocą pakietu danych HTTP. Jeśli napastnik próbuje uzyskać dostęp do komputera, firewall to zablokuje, bowiem komputer nie prosił o te dane.

Pokażemy ci, jak uruchomić ten darmowy firewall w ruterze Netgear WN854T. W przypadku ruterów innych producentów odbywa się to podobnie.

JAK URUCHOMIĆ W przeglądarce wpisz adres rutera – na ogół jest to »192.168.1.1« – i wprowadź swoje dane dostępowe. W zakładce »WLAN configuration« odznacz »Deactivate SPI firewall«. Zatwierdź ustawienia, klikając »Akcept«.

Jeśli używasz programów P2P, takich jak BitTorrent czy eMule, firewall SPI może stwarzać problemy. W takim przypadku nie powinieneś rezygnować z całej ochrony, a tylko tej dla komputera z konkretnej lokalizacji. By to zrobić, musisz znać numer IP zdalnego systemu. Aby go odnaleźć, przejdź do »Połączenia sieciowe« w Panelu sterowania i kliknij na połączenie. Numer IP wyświetli się po lewej stronie u dołu w oknie statusu. Ponownie w konfiguracji rutera kliknij zakładkę »WLAN configuration«. Włącz opcję »Default DMZ Server« i wprowadź IP komputera, w którym ma zostać wyłączona ochrona firewalla SPI.

PORADA EKSPERTA Jeśli korzystasz z usługi takiej jak serwer FTP, nie używaj portu domyślnego (w przypadku FTP to port 21). Zamiast tego przydziel protokołowi jeden z nieużywanych portów, na przykład 5677. Dlaczego? Napastnicy zawsze starają się dostać do systemu najpierw przez predefiniowane porty. Połącz zewnętrzny port 5677 z internetowym portem 21 w firewallu rutera w zakładce »Forward port«. Dzięki temu wciąż będziesz mógł uzyskać dostęp do serwera z zewnątrz.