By ustrzec się przed podobnymi sytuacjami, przygotowaliśmy listę dziesięciu zagrożeń związanych z bankowością internetową. Doradzamy, jak ich uniknąć. Ponadto na naszej płycie umieściliśmy świetny środek zapobiegawczy – specjalnie przygotowaną Bezpieczną Przeglądarkę CHIP-a.

Pharming: gorsza forma phishingu

Internetowa mafia nie zasypia gruszek w popiele i rozwija nową metodę oszustwa: pharming. Podobnie jak w scenariuszu znanym z phishingu, lądujemy na spreparowanej stronie, prawie identycznej jak witryna banku. Nie trafiamy tam jednak za pośrednictwem fałszywego odsyłacza – w tym przypadku szkodliwe oprogramowanie tak zmienia konfigurację naszego komputera, że przeglądarka kieruje nas na stronę złodzieja, nawet jeśli podaliśmy poprawny adres witryny banku.

Rozwiązanie:

Najlepszą ochroną przed pharmingiem jest zaktualizowany skaner antywirusowy – zwykle do ataku wykorzystywany jest zdradziecki program instalowany na komputerze. Sprawdzajmy zawsze, czy adres strony banku zaczyna się od “https” – w nowych przeglądarkach pole adresu powinno zabarwić się na zielono lub żółto i powinien pojawić się symbol kłódki. Wiele fałszywych stron można rozpoznać po braku takich cech. Ale uwaga: nawet jeśli wszystko wydaje się w porządku, witryna może być spreparowana. Jeśli strona banku ma lukę umożliwiającą przeprowadzenie ataku Cross Site Scripting, którą wykorzysta haker, na podrobionej stronie zostaną wyświetlone wszelkie informacje o zabezpieczeniach. A pieniądze i tak wyparują z naszego konta, gdy tylko podamy dane dostępowe. Najlepiej ręcznie wpiszmy adres strony banku i stwórzmy do niego zakładkę w naszej przeglądarce – jeśli zawsze będziemy korzystać tylko z tego skrótu, nie musimy obawiać się phishingu.

Warto wiedzieć, że istnieje niezwykle prosty sposób wykrywania podrobionych stron. Wystarczy obok prawidłowego numeru klienta podać fałszywy kod dostępu. W takiej sytuacji powinniśmy otrzymać komunikat błędu, gdyż podane dane są nieprawidłowe. Spreparowana strona zachowa się inaczej: podziękuje za wprowadzone informacje i przekaże je hakerowi, choć oczywiście są one bezużyteczne.

Windows: bardzo słaba ochrona

Serwery banków są zwykle bardzo dobrze zabezpieczone. Niestety, nie można powiedzieć tego samego o komputerze przeciętnego Kowalskiego, zwłaszcza jeśli jest na nim zainstalowany Windows. Dlatego też zamiast przedzierać się przez bankowe systemy ochronne, hakerzy często atakują najsłabsze ogniwo łańcucha – użytkownika systemu Microsoftu. Żeby całkowicie uniemożliwić napastnikom atak, XP i Vista potrzebują dodatkowych narzędzi zabezpieczających – niestety, spowalniają one działanie komputera i wymagają stałej uwagi. To znaczy: trzeba je codziennie aktualizować!

Rozwiązanie:

Bez aktualnego programu antywirusowego lepiej w ogóle nie łączmy się z serwisami banków! Pełne bezpieczeństwo zapewni nam jednak tylko Linux. Używajmy zatem dwóch systemów równolegle: kiedy w grę wchodzą pieniądze, przesiadajmy się na Linuksa, a do zadań, takich jak obróbka zdjęć czy pisanie listów, zatrudnijmy Vistę lub jej poprzedników. Możemy skorzystać z dystrybucji Linuksa uruchamiającej się bezpośrednio z płyty CD, np. Knoppiksa (www.knoppix.org). Takie rozwiązanie ma jednak pewną wadę: żeby przełączyć się między systemami, musimy każdorazowo restartować komputer. Unikniemy tego, sięgając po program MokaFive Player (www.mokafive.com), który tworzy wirtualną maszynę bazującą na VMware. Na wirtualnej maszynie instalujemy Linux – i gotowe.

IE: dziurawy jak ser szwajcarski

Internet Explorer nie jest bezpieczny – to po prostu fakt. W starciu z Firefoksem wyposażonym w odpowiednie wtyczki haker ma niewielkie szanse na pomyślny atak. Za to przeglądarka Microsoftu jest jak otwarta brama do naszego komputera. W niektórych miesiącach 2007 roku Secunia wykryła w IE 7 niemal 30 nowych luk w zabezpieczeniach, z czego wiele stanowiło poważne zagrożenie. Kto nadal chce korzystać z tego programu, powinien przynajmniej pamiętać o jego częstej aktualizacji.

Rozwiązanie:

Znacznie bezpieczniejsze surfowanie zapewni nam zaktualizowany Firefox. Jeszcze lepiej skorzystać z Bezpiecznej Przeglądarki CHIP-a – na naszej płycie. Jest to niewymagająca instalacji wersja Firefoksa wyposażona we wtyczki zapewniające ochronę przed hakerami. Zintegrowane narzędzie PhishTank SiteChecker ostrzega przed sfałszowanymi stronami bankowymi, wyświetlając komunikat, gdy znajdziemy się na jednej z nich. Wtyczka wykorzystuje obszerną bazę danych tworzoną i aktualizowaną przez użytkowników dodających do niej każdą wykrytą oszukańczą witrynę.

Z kolei NoScript blokuje wykonywanie skryptów Java, stanowiących duże zagrożenie, gdy korzystamy z serwisów bankowych. Większość instytucji w ogóle ich nie wykorzystuje. Dezaktywacja skryptów jest jednak ograniczeniem, szczególnie gdy korzystamy z wielu stron Web 2.0. Możemy jednak bez przeszkód używać Bezpiecznej Przeglądarki CHIP-a do obsługi naszego konta i standardowego Firefoksa do innych zastosowań.

Otwarty WLAN: raj dla hakerów

Niezabezpieczona sieć lokalna jest groźna, gdyż zachęca nieznane osoby do zalogowania się. Niezależnie od tego, czy nasz komputer połączony jest z siecią kablem czy bezprzewodowo, ogólnodostępny WLAN znacznie ułatwia hakerowi zadanie. Wystarczy zwykły notebook, by złodziej mógł śledzić cały ruch w sieci – w tym nasze dane dostępowe wykorzystywane do komunikacji z bankiem.

Nawet jeśli w ogóle nie mamy sieci radiowej, a wszystkie komputery są fizycznie połączone z ruterem, nasz sprzęt może mieć słaby punkt: standardowe hasło do tego ostatniego. Koniecznie je zmieńmy, inaczej umożliwimy przestępcom przeniknięcie do naszej lokalnej sieci przez Internet. Odpowiednio spreparowana strona, korzystając z apletów i skryptów Java, zidentyfikuje model naszego rutera, a haker, wpisując standardowe hasło, bez trudu uzyska do niego dostęp – nawet z drugiego krańca globu.

Mając kontrolę nad sprzętem, haker może przeprowadzić atak Drive-by-Pharming. Podobnie jak w przypadku zwykłego pharmingu, zostaniemy przekierowani na sfałszowaną stronę banku. Problem w tym, że skaner antywirusowy będzie wówczas bezsilny – na komputerze nie będzie zainstalowane żadne szkodliwe oprogramowanie, a na fałszywki banku będzie nas przekierowywał własny ruter.

Rozwiązanie:

Czym prędzej zmieńmy hasło dostępu do panelu administracyjnego rutera, używając bezpiecznej kombinacji cyfr i liter. Ponadto koniecznie powinniśmy ograniczyć dostęp do naszej sieci bezprzewodowej – szyfrowanie WPA jest niezbędne. Zastosowanie filtra adresów MAC, dopuszczającego do sieci jedynie określone urządzenia, dodatkowo zwiększy poziom bezpieczeństwa.

Zapisywanie haseł: duże ryzyko

Nawet w najbezpieczniejszej przeglądarce czasem pojawiają się luki zabezpieczeń. W programie Firefox 2.0.0.5 słabym punktem okazał się menedżer haseł – jeśli użytkownik nie zablokował obsługi skryptów Java i przesłał przez formularz dane logowania, haker mógł odczytać je za pomocą odpowiednio przygotowanej strony internetowej, a potem wykorzystać do niecnych celów.

Rozwiązanie:

Dbajmy o aktualność naszej przeglądarki – w opisanym wypadku szybko pojawiła się łatka usuwająca zagrożenie. Niemniej jednak lepiej nie zapisujmy ważnych danych dostępowych na komputerze. Znacznie bezpieczniej za każdym razem wpisywać je ręcznie.

Zgrane kody: zero bezpieczeństwa

Wiele banków zabezpiecza transakcje za pomocą listy haseł jednorazowych. Mają one formę tabelki ze zdrapką. Podczas autoryzacji bank prosi o podanie hasła z określonego miejsca tabeli. Użytkownik zdrapuje folię i podaje je. Jednak wielu użytkowników, aby sobie ułatwić życie, stosuje karygodną praktykę: skanuje listę i zapamiętuje ją na pececie. To naprawdę igranie z ogniem, nawet gdy plik z listą zapamiętamy w jednym z programów do przechowywania haseł. Wiele z nich ma bowiem luki w zabezpieczeniach. Ponadto, korzystając z odpowiednich narzędzi, złodzieje mogą podejrzeć zawartość naszego ekranu i odczytać wszystkie kody dostępu za jednym zamachem.

Rozwiązanie:

Najlepszym miejscem na kartę z listą haseł autoryzacyjnych jest szuflada naszego biurka. Jeśli chcemy mieć większy komfort, zapytajmy w banku o uwierzytelnianie transakcji przez SMS. Korzystając z tej technologii, będziemy otrzymywać numery autoryzujące wprost na komórkę. Nawet jeżeli hakerowi uda się dostać do naszego konta i spróbuje on zrobić przelew, nie będzie miał dostępu do numeru autoryzującego.

Błędny numer: pieniądze zniknęły

Mały błąd, a jego skutki fatalne: kiedy chcemy szybko dokonać przelewu, może się zdarzyć, że podamy nieprawidłowy numer konta odbiorcy. Bank, zgodnie z żądaniem, obciąża nasze konto, ale pieniądze trafiają do kieszeni niewłaściwej osoby. Prawidłowy adresat przelewu zostaje z niczym. Wiele osób nie wie, że kiedy przelew zostanie zaksięgowany – a najczęściej następuje to bardzo szybko – bank traci możliwość cofnięcia go. Jeśli zdarzy się coś takiego, nasza sytuacja będzie nie do pozazdroszczenia. Nawet jeżeli uda nam się uzyskać sądowy nakaz zwrotu pieniędzy, przypadkowy adresat może być niewypłacalny i będziemy musieli pogodzić się ze stratą.

Rozwiązanie:

Zawsze sprawdzajmy, czy podaliśmy poprawne dane, od razu po ich wprowadzeniu, a później jeszcze raz na ekranie potwierdzającym dokonanie przelewu. Jeśli wykryjemy błąd, natychmiast skontaktujmy się z bankiem. Dobrym sposobem ochrony przed pomyłkami jest stworzenie listy odbiorców – prawie każdy bank oferuje na stronie obsługi konta taką możliwość.

Operacje za granicą: zagrożenie

Próba skorzystania z konta w kafejce internetowej może skończyć się przekazaniem pieniędzy do portfela hakera. Nigdy przecież nie wiemy, jak dobrze jest zabezpieczony przed wirusami ogólnodostępny komputer, a ponadto wewnątrz sieci łatwo jest śledzić operacje wykonywane na jej komputerach.

Rozwiązanie:

Zrezygnujmy z wykonywania operacji pieniężnych za pośrednictwem obcych komputerów. Lepszą opcją jest skorzystanie z bankowości mobilnej. Wiele instytucji finansowych umożliwia realizację przelewów przez telefon komórkowy, często za darmo. Ale uwaga: musimy pokryć koszty dostępu do Sieci (różne w zależności od operatora komórkowego), a te za granicą mogą być bardzo wysokie – przed wyjazdem sprawdźmy w cenniku opłaty roamingowe.

Pomocnik hakera: surowa kara

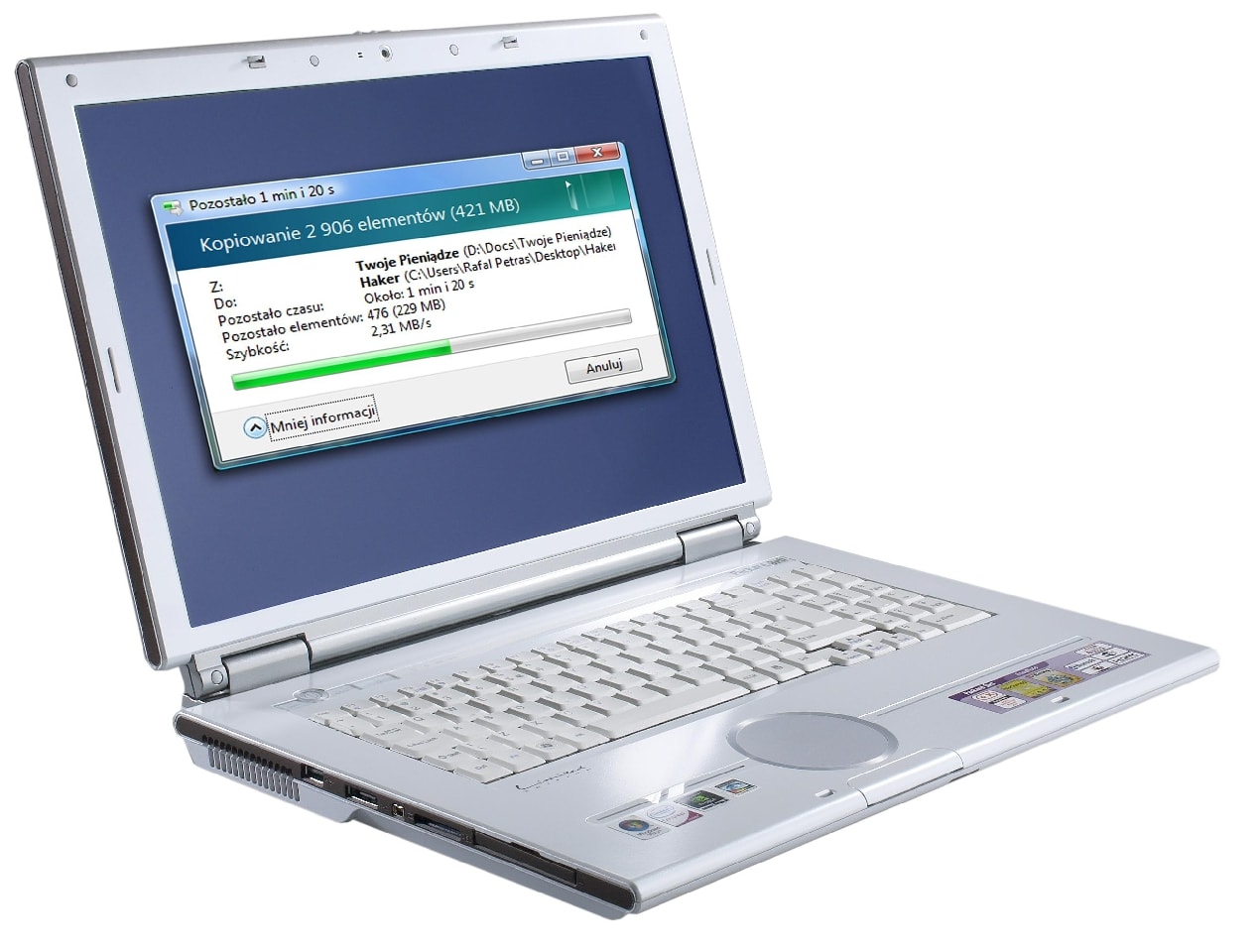

W opisanym na początku przypadku nie udało się wykryć sprawcy kradzieży, gdyż

w przestępstwie brał udział pośrednik, który przekazał hakerowi pieniądze, korzystając

z usług Western Union. Po kilku minutach oszust mógł wybrać pieniądze w dowolnym miejscu na świecie. Potrzebował do tego tylko dowodu osobistego, który w większości wypadków jest sfałszowany. Pieniądze zniknęły, a do odpowiedzialności można pociągnąć jedynie pomocnika złoczyńcy. Najczęściej jest to niczego nieświadomy obywatel, któremu pocztą elektroniczną zaoferowano wysoką prowizję w zamian za udostępnienie własnego konta do przelewów.

Rozwiązanie:

Od razu usuwajmy wiadomości zawierające niewiarygodnie korzystne oferty finansowe. Niemal zawsze stoi za nimi oszust. Szybkich przelewów (jak np. w Western Union) używajmy tylko do przekazywania pieniędzy bliskim, do których mamy pełne zaufanie.

Wylogowanie: opłakane skutki

Sprawdziliśmy stan konta, zrobiliśmy przelew i zamiast wcisnąć przycisk wylogowania, po prostu zamykamy okno przeglądarki. Jeśli z naszego komputera korzysta więcej osób, skutki takiego błędu mogą być poważne: w niektórych portalach bankowych da się w takiej sytuacji poprzez odsyłacz znaleziony w historii wyszukiwarki uzyskać pełny dostęp do konta bez podawania świeżych kodów dostępu.

Rozwiązanie:

Tu pomoże tylko właściwe wylogowanie się z serwisu. Dodatkową ochronę zapewni nam usunięcie po zakończeniu sesji danych zapisanych w przeglądarce, takich jak kronika otwieranych stron, cache i ciasteczka. Bezpieczna Przeglądarka CHIP-a robi to automatycznie (przeglądarka znajduje się na płycie dołączonej do numeru 1/2009).

Właściwa reakcja

Jeśli zrealizowany zostanie najgorszy scenariusz i staniemy się ofiarami e-przestępczości, postępujmy zgodnie z poniższymi wskazówkami.

Zablokujmy dostęp do konta

Przede wszystkim zachowajmy spokój i zablokujmy możliwość korzystania z konta. Codziennie sprawdzajmy też jego stan, by szybko wychwycić podejrzane transakcje tak, żeby bank zdążył zablokować ich realizację.

Skontaktujmy się z bankiem

Jeśli jesteśmy pewni, że prawidłowo przeprowadziliśmy transakcję, a strona banku wyświetla niejasny komunikat o błędzie, natychmiast poinformujmy o tym bank. Może to bowiem świadczyć o aktywności hakera. Mimo zdenerwowania bądźmy rzeczowi i opiszmy dokładnie przebieg zdarzenia.

Nie zmieniajmy niczego w pececie

Nie uruchamiajmy więcej komputera i pozostawmy go w nienaruszonym stanie. Nawet jeśli zauważymy, że mamy na dysku trojana, nie usuwajmy go – jedynie tak możemy udowodnić, iż szkody spowodował haker. Błąd przy podawaniu danych może nas drogo kosztować.