Zajmujący się sieciami neuronowymi układ chroniący przed atakami bocznymi nie jest niczym nowym, ale zapewnienie mu wysokiej energooszczędności podczas obliczeń, to już mała rewolucja

Przez swoją energochłonność, obecne sposoby walki z atakami bocznymi nie są stosowane w urządzeniach działających na bateriach, czy akumulatorach. Dlatego tak ważny jest ten nowy, energooszczędny układ scalony, który na dodatek jest na tyle mały już w obecnej fazie, że mógłby zostać wbudowany w smartwatch, smartfon lub tablet. Wszystko po to, aby bezpiecznie przeprowadzać obliczenia związane z uczeniem maszynowym na bazie danych uzyskiwanych np. z czujników smartwatcha.

Czytaj też: Meta Band, czyli smartwatch Facebooka faktycznie powstaje. Wygląda strasznie

Opracowany przez zespół układ zawdzięcza swoją wyjątkowość przede wszystkim specjalnemu typowi obliczeń – threshold computing. To oznacza, że zamiast zapewniać sieci neuronowej rzeczywiste dane, te są najpierw dzielone na unikalne, losowe elementy, na których to podstawie operuje finalnie sieć. Dzięki temu atak boczny zapewnia hakerowi dostęp jedynie do losowych informacji, a nie takich, które można z sukcesem przeanalizować i do pewnego stopnia powiązać z użytkownikiem, czy jego aktywnością.

Czytaj też: Baza twarzy wszystkich mieszkańców Ziemi tworzona na granicy prawa przez ClearView AI

W praktyce naukowcy zoptymalizowali proces obliczeń sieci neuronowej na rzeczywistych danych, używając funkcji, która zmniejsza ilość operacji mnożenia, a to bezpośrednio zmniejsza wymaganą moc obliczeniową. Zabezpieczyli również samą sieć, szyfrując jej parametry, a poprzez zgrupowanie ich przed ich zaszyfrowaniem, nie tylko zwiększyli bezpieczeństwo, ale też zmniejszyli wymóg ilości pamięci potrzebnej na chipie.

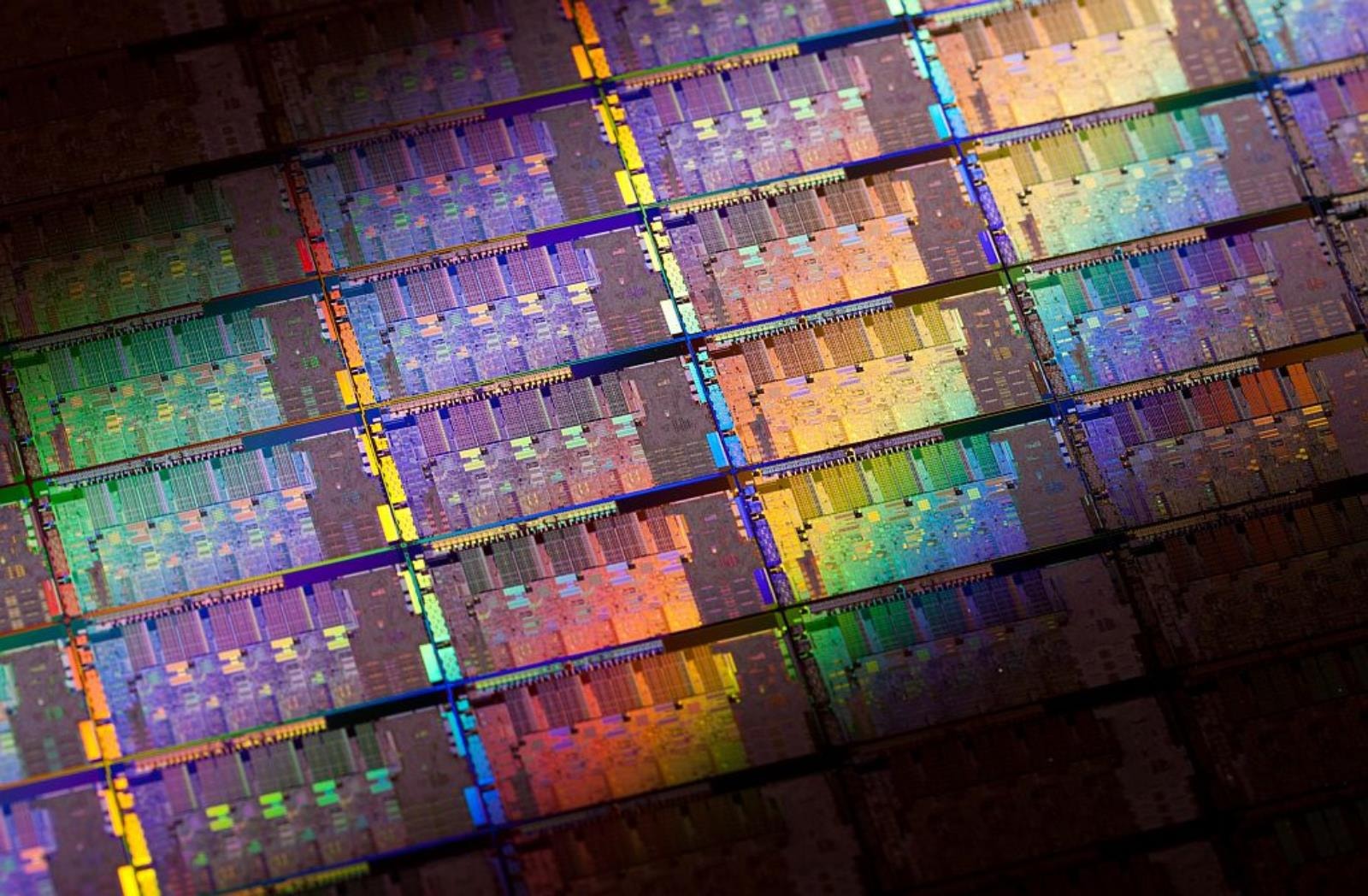

Czytaj też: Procesorowe plany Intela. Firma ujawnia szczegóły procesorów Raptor Lake i Arrow Lake

Efekt? Nadal nie dorównuje wprawdzie układowi bez zabezpieczenia, bo wymaga 5,5 razy więcej mocy i 1,6 razy więcej powierzchni krzemowej, ale zapewnia bezpieczeństwo, czyli coś bezcennego, kiedy w grę wchodzą urządzenia medyczne, czy wojskowe.