Podatność została oznaczona jako CVE-2024-0762. Luka nazwana „UEFICANHAZBUFFEROVERFLOW”, to błąd polegający na przepełnieniu bufora w konfiguracji modułu TPM (Trusted Platform Module) firmware. Po doprowadzeniu do takiej sytuacji można wykonać dowolny kod na podatnych na ataki urządzeniach.

UEFI może stać się celem ataku

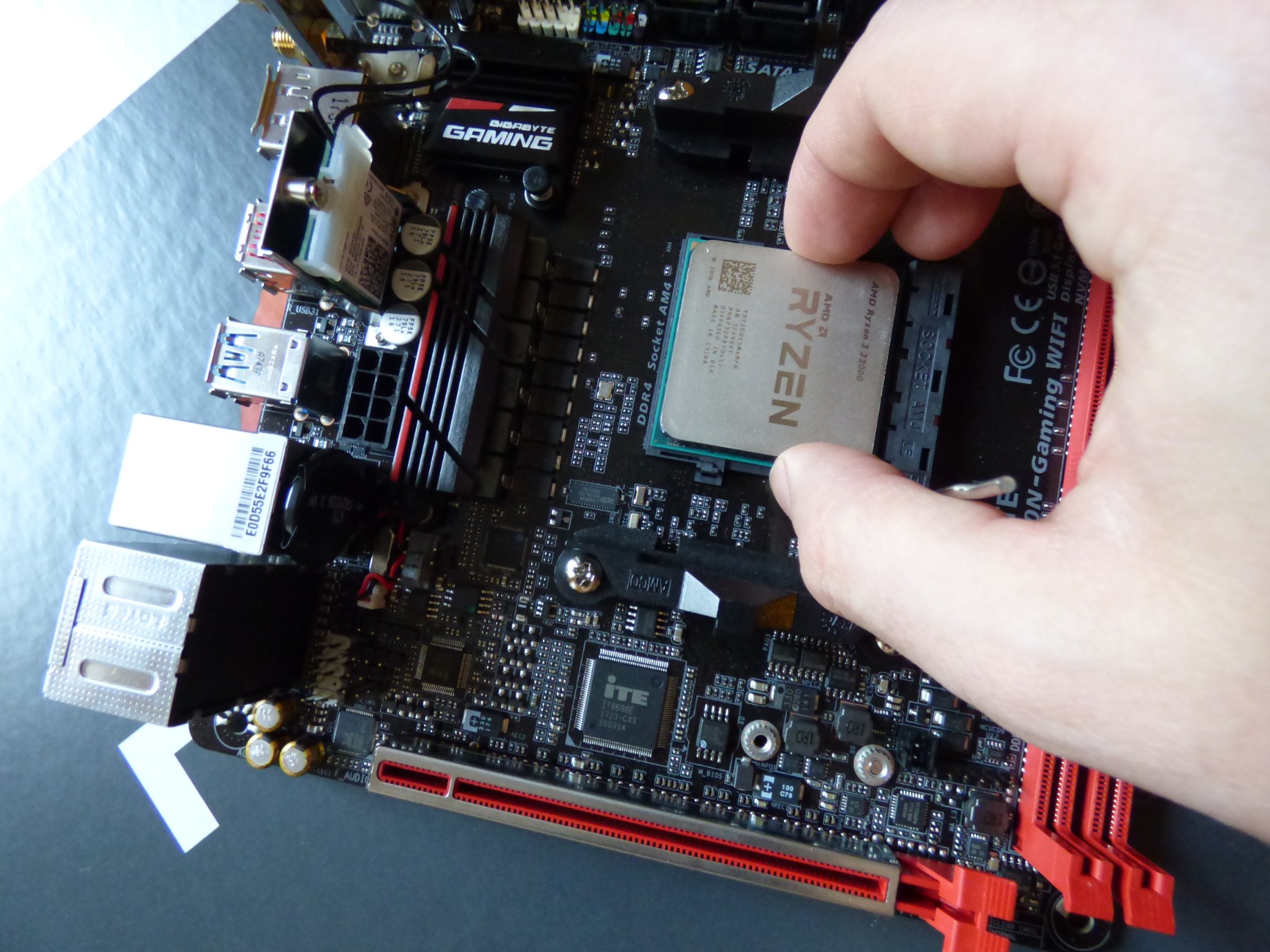

UEFI to oprogramowanie stanowiące interfejs pomiędzy systemem operacyjnym a firmware. Zastąpiło ono przestarzały już nieco BIOS. Każdy producent ma swoje firmware, a ponieważ używane jest ono w różnych urządzeniach, najnowsze może mieć wpływ na setki modeli urządzeń takich producentów, jak Lenovo, Dell, Acer i HP. Lenovo zareagowało jako pierwsze i już udostępnia aktualizację firmware, której celem jest usunięcie podatności.

Oprogramowanie układowe UEFI jest uważane za bezpieczne, ponieważ obejmuje funkcję Secure Boot, która jest obsługiwana przez wszystkie nowoczesne systemy operacyjne, w tym Windows, macOS i Linux. Bezpieczny rozruch potwierdza, że urządzenie jest uruchamiane wyłącznie przy użyciu zaufanych sterowników i oprogramowania, blokując proces rozruchu w przypadku wykrycia złośliwego.

Ponieważ funkcja Secure Boot znacznie utrudnia cyberprzestępcom instalację trwałego złośliwego oprogramowania i sterowników rozruchowych, błędy UEFI są coraz częściej wykorzystywane do tworzenia złośliwego oprogramowania zwanego bootkitem. Bootkit ładuje się bardzo wcześnie w procesie uruchamiania UEFI, dając złośliwym programom niski poziom dostępu do operacji i bardzo utrudniając ich wykrycie. Przykłady takich szkodników to BlackLotus, CosmicStrand i MosaicAggressor UEFI.

Czytaj też: Zaktualizuj Edge jak najszybciej. W przeglądarce odkryto aż siedem poważnych podatności!

Eksperci z Eclypsium twierdzą, że znaleziony błąd polega na przepełnieniu bufora w podsystemie trybu zarządzania systemem (SMM) firmware Phoenix SecureCore, umożliwiając atakującym potencjalne nadpisanie sąsiedniej pamięci. Jeśli pamięć została nadpisana poprawnymi danymi, osoba atakująca może potencjalnie podnieść uprawnienia i uzyskać możliwość wykonania kodu w oprogramowaniu sprzętowym w celu zainstalowania złośliwego oprogramowania typu bootkit.

Luka leży w kodzie UEFI obsługującym konfigurację modułu TPM. Po wykryciu błędu firma Eclypsium skoordynowała z firmami Phoenix i Lenovo ujawnienie informacji w celu usunięcia usterek. Już w maju Lenovo rozpoczęło dystrybucję nowego firmware, aby usunąć luki w ponad 150 różnych modelach. Dlatego jeśli pojawi Ci się powiadomienie o nowym firmware, nie wahaj się, tylko od razu je instaluj.