Microsoft twierdzi, że Lumma Stealer, zwany również LummaC2, to oprogramowanie typu malware-as-a-service (MaaS) opracowane przez Storm-2477. Jest używane przez cyberprzestępców jako narzędzie do kradzieży poufnych informacji z aplikacji, takich jak przeglądarki, portfele kryptowalut i inne miejsca.

Lumma – w jaki sposób zagraża?

Lumma jest rozpowszechniana za pośrednictwem różnych złośliwych kampanii, w tym wiadomości phishingowych, fałszywych reklam, pobierania danych z zainfekowanych stron internetowych, aplikacji zainfekowanych trojanami i wprowadzających w błąd, fałszywych testów CAPTCHA. Przykładem takich kampanii jest reklama “aktualizacja Chrome”, która pojawiała się na stronach.

Aby uniknąć pułapek tego typu, użytkownikom zaleca się, aby pobierali dane wyłącznie z oficjalnych stron internetowych. W przypadku przeglądarki najlepiej oczywiście dokonać aktualizacji z jej poziomu. Po udanej infekcji Lumma może kraść dane. A konkretnie:

- wyodrębnia zapisane hasła, pliki cookie sesji i dane autouzupełniania z przeglądarek Chromium (w tym Edge), Mozilla i Gecko;

- aktywnie wyszukuje pliki portfeli, rozszerzenia przeglądarek i klucze lokalne powiązane z portfelami takimi jak MetaMask, Electrum i Exodus;

- atakuje dane z różnych wirtualnych sieci prywatnych (VPN) (.ovpn), klientów poczty e-mail, klientów FTP i aplikacji Telegram;

- zbiera pliki znalezione w profilach użytkowników i innych popularnych katalogach, szczególnie te z rozszerzeniami .pdf, .docx lub .rtf.;

- zbiera dane telemetryczne hosta, takie jak informacje o procesorze, wersji systemu operacyjnego, ustawieniach regionalnych systemu i zainstalowanych aplikacjach, w celu dostosowywania przyszłych ataków lub profilowania ofiar.

Czytaj też: Microsoft chce zmienić Edge w przeglądarkę SI. Pomoże w tym model Phi-4 mini

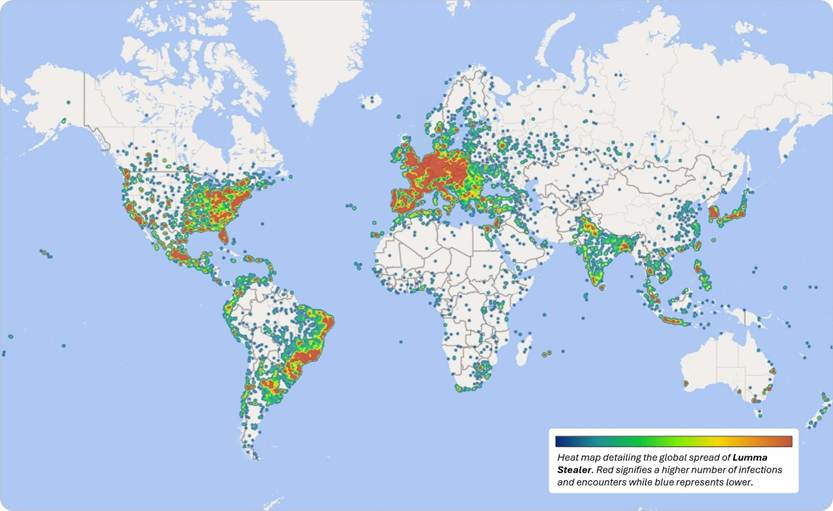

Powyższa mapa pokazuje zasięg ataków. Jak widać – w naszym rejonie było ich bardzo dużo. Ale Microsoft zakończył swój wpis na blogu pozytywną notką. Firma potwierdziła, że jej program antywirusowy Defender jest teraz w stanie wykryć LummaC2. Zostanie on oznaczony jako następujące trojany lub podejrzane zachowanie:

- Win32/LuammaStealer

- Trojan:JS/LummaStealer

- Trojan:MSIL/LummaStealer

- Trojan:Win32/LummaStealer

- Trojan:Win64/LummaStealer

- TrojanDropper:Win32/LummaStealer

- Trojan:PowerShell/Powdow

- Trojan:Win64/Shaolaod

- Win64/Shaolaod

- Win32/MaleficAms

- Win32/ClickFix

- Win32/SuspClickFix

- Trojan:Win32/ClickFix

- Trojan:Script/ClickFix

- Win32/RegRunMRU

- Trojan:HTML/FakeCaptcha

- Trojan:Script/SuspDown

To samo dotyczy Defender for Office 365 i Defender for Endpoint. Dlatego jeśli dotąd nie zdarzyło Ci się pobierać instalatorów z niepewnych źródeł, możesz spać spokojnie.