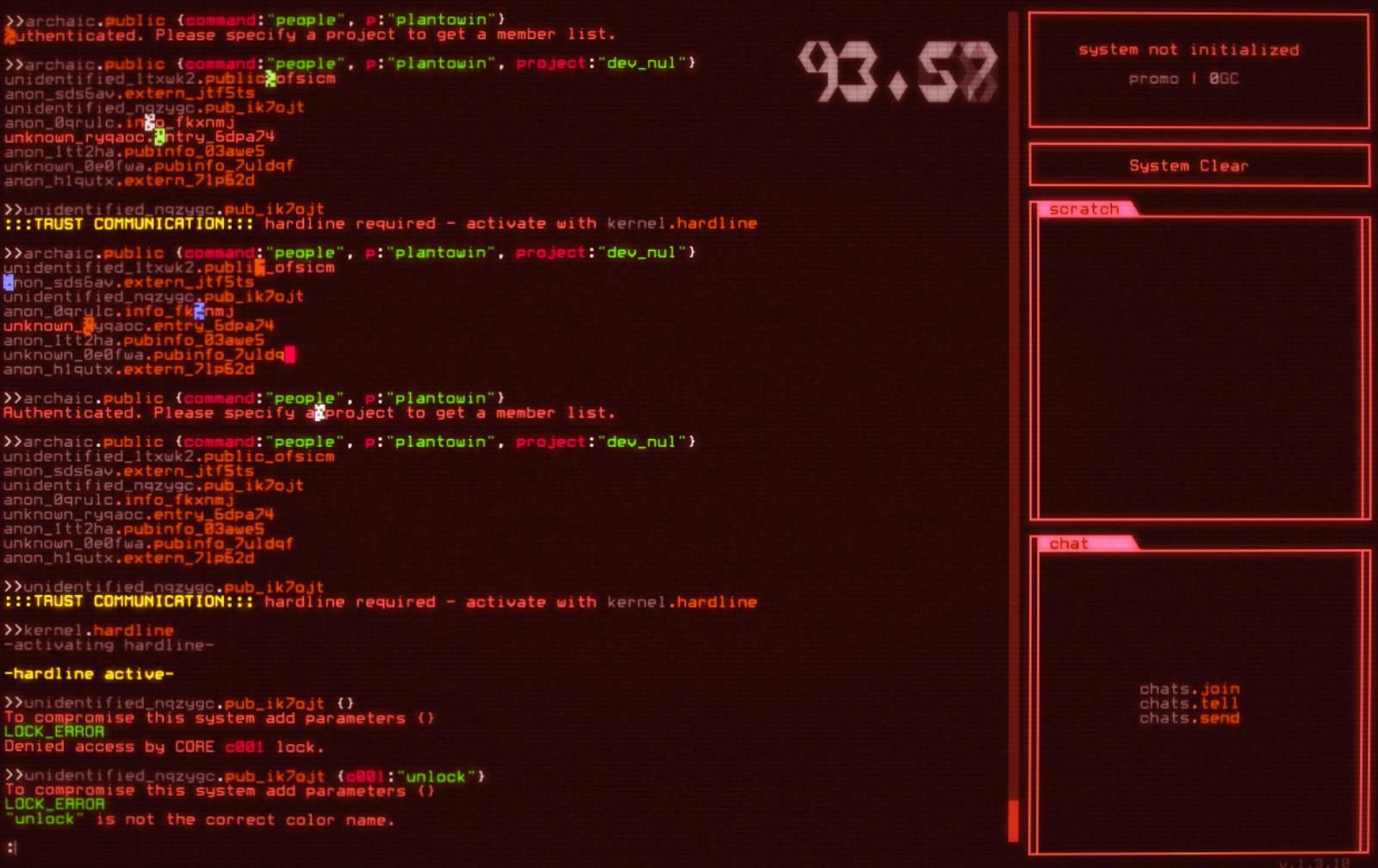

Z tradycyjnymi atakami hackerskimi sprawa jest relatywnie prosta. Ci odszukują lukę w programie, wykorzystują ją do swoich celów i tym samym przeprowadzają atak. Wymaga to znajomości kodu, ogólnego modelu i konkretnego celu, podczas gdy samo zatruwanie kodu źródłowego omija te najtrudniejsze kroki, nie wymagając bezpośredniej modyfikacji kodu i modeli. To bowiem sam programista “zaprasza go” do swojego programu, implementując bez zastanowienia.

Czytaj też: Udział AMD na rynku procesorów wzrósł do rekordu sprzed 14 lat

Tego typu zatruwanie kodu źródłowego sprawdzili wspomniani badacze z Cornell Tech, dochodząc do wniosku, że ten może manipulować wszystkim, co dzieje się w sieci. Mowa nie tylko o np. modyfikowaniu ocen filmów czy produktów, ale też rozpowszechnianiu propagandy, fake-newsów czy nawet wpływaniu na modele uczenia maszynowego banków inwestycyjnych, aby podsuwały inwestorom błędne szacunki.

Chociaż zatruwanie kodu źródłowego jest skuteczne, bo może obejść wszystkie zabezpieczenia, niszcząc program “od środka”, to najpierw zainfekowany kod jakoś musi trafić do oprogramowania. Czynnik ludzki jest tutaj najsłabszym ogniwem

Padnięcie ofiarą takiego ataku nie jest jednak aż takie łatwe, bo wymaga przede wszystkim pobrania zatrutego kodu źródłowego open-source z wszelakiej maści repozytoriów i wykorzystania go bez weryfikacji w obecnym systemie. Kiedy już ten zatruty kod znajdzie się w danym programie, zaczyna robotę “od wewnątrz”, korzystając z furtki, którą otworzył mu programista i siejąc zamęt na prawo i lewo, nie dając nawet o tym znać.

Czytaj też: DesignWare IP to pierwszy kontroler i interfejs DDR5/DDR4 dla 5 nm SoC

Wedle badaczy, sprawa ma się najgorzej zwłaszcza w przypadku technologii sztucznej inteligencji i uczenia maszynowego. Wedle współautora opracowania, Vitaly’ego Shmatikov’a wielu użytkowników niebędących ekspertami “buduje swoje modele SI przy użyciu kodu, który ledwo rozumieją”. Wtedy taki “skażony system sztuczna inteligencja” rozpoczyna swoją pracę, czekając tylko na instrukcje od hakera, który może wpływać na generowane przez nią wyniki.

Czytaj też: Jak zostać mistrzem selfie z vivo V21 5G? Oto przydatne porady

Teraz ponoć badacze pracują już nad zabezpieczeniami, które „wyeliminują całą tę klasę ataków i sprawią, że sztuczna inteligencja i uczenie maszynowe będą bezpieczne nawet dla użytkowników niebędących ekspertami”. Zanim to jednak nastąpi, programiści muszą trzymać dłoń na pulsie i uważać na zwłaszcza niezweryfikowane kody źródłowe.