Hakerzy mogą wywołać wiele złego, wykorzystując lukę bezpieczeństwa dysków SSD, którą muszą usunąć producenci

Na samym początku muszę Was jednak uspokoić – Wasze SSD są najpewniej bezpieczne. Wprawdzie nie wiemy, czy jakaś z grup hakerów już stosuje tę metodę, ale po raz pierwszy oficjalnie poinformowali o niej badacze z Korea University w Seulu, którym przypisuje się jej odkrycie. Ci specjaliści bezpieczeństwa cyfrowego opracowali zestaw ataków na niektóre dyski półprzewodnikowe (SSD), które umieszczają złośliwy kod w miejscu niedostępnym dla użytkownika i jakichkolwiek antywirusów.

Czytaj też: Chińskie procesory graficzne JM9 coraz bliżej. Jaki poziom wydajności zaoferują?

Wykorzystali do tego coś, co chciano wykorzystać już w przeszłości, w której panowały dyski talerzowe (HDD), ale bezskutecznie. Ten nowy sposób ataku z poziomu dysku SSD opiera się jednak na tym samym – ukryciu szkodliwego kodu w niedostępnych sektorach dysku. W przypadku dysków półprzewodnikowych jest to zresztą łatwiejsze, bo nie tylko my, ale też sami producenci aż się o to prosili. Zwłaszcza jeśli idzie o dyski Microna z funkcją automatycznego dostosowywania pamięci.

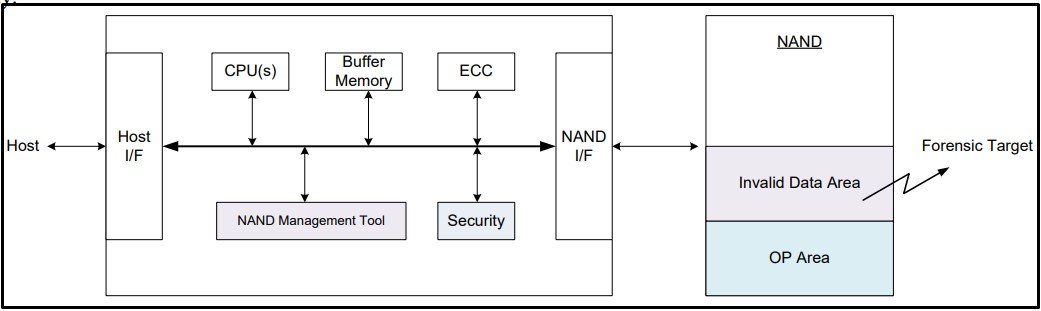

Zanim jednak przejdziemy do szczegółów, musicie dobrze rozumieć dwa pojęcia związane z dyskami SSD – Over-Provisioning (OP) oraz Invalid Data Area (IDA). W pierwszym przypadku mowa o umyślnie pozostawionym przez producenta lub użytkownika obszarze niezarezerwowanej dla systemu operacyjnego obszaru pamięci SSD. Pozostawia się go, aby zoptymalizować wydajność i zużycie kości pamięci NAND zwłaszcza przy granicznym zapełnieniu.

Czytaj też: NanoCOM-TGU od Aaeon. To komputerowa platforma wielkości karty kredytowej

Z kolei drugie pojęcie (IDA) odnosi się bezpośrednio do przestrzeni w pamięci między OP, a tą dostępną pamięcią. Jest to miejsce (obszar pamięci), o którym producenci kontrolerów doskonale wiedzą i umyślnie zamiast dbać o jego bezpieczeństwo, wymazując obecne w nim dane, stawiają na pozostawienie tych danych w próżni poprzez usunięcie stosownych połączeń. W teorii zapobiega to nieautoryzowanemu dostępowi, ale jak pokazuje przykład nowej luki bezpieczeństwa, niekonieczne.

Ciężko wyeliminować nowoodkrytą lukę bezpieczeństwa dysków SSD bez pomocy od producentów. Walka z pierwszym atakiem wymaga dbania o czyszczenie obszaru IDA, a z drugim monitorowanie poziomu udziału dysków SSD

Pierwszy atak, który został zademonstrowany przez badaczy, dotyczy właśnie IPD. W jego ramach ukryty w obszarze OP złośliwy kod (malware) może uzyskać dostęp do dysku i zmienić właśnie OP, przejmując tym samym kontrolę nad danymi zapisanymi w sektorze IPD. Mowa o teoretycznie usuniętych danych, które mogą obejmować informacje sprzed nawet sześciu miesięcy.

Czytaj też: Jak włożyć DDR5 do slotu DDR4? ASUS ma na to pomysł, ale bardzo kontrowersyjny

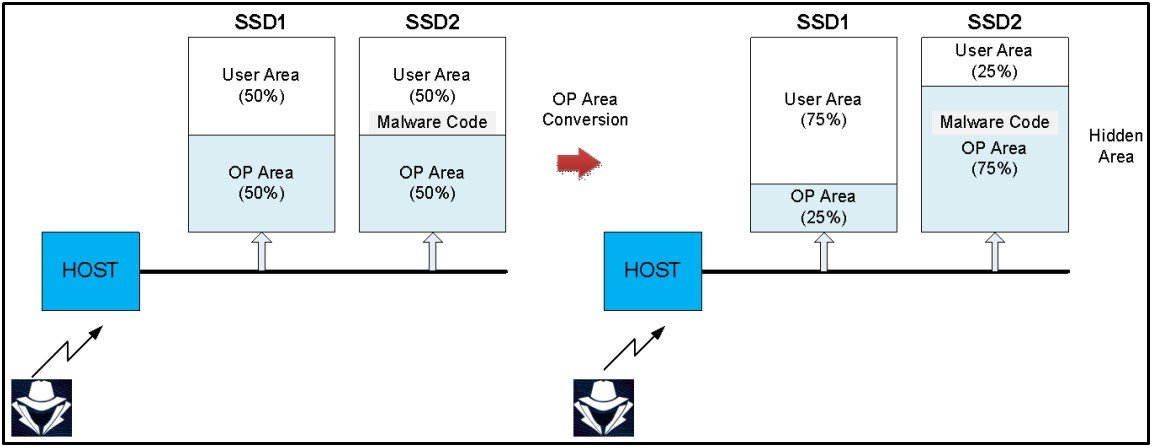

Jeszcze groźniejszy jest atak na systemy z dwoma dyskami SSD połączonymi w systemie w jeden. Przykład badaczy obejmuje ustawienie obszaru OP obu SSD na 50% pojemności i udany atak. Wtedy haker może zmienić udział dysków tak, aby ukryć złośliwą aplikację w OP, co pozostanie nie do zauważenia przez użytkownika. W momencie, kiedy będzie chciał z niej skorzystać, zwyczajnie zmanipuluje udziałem tak, aby aktywować dany malware.