“To nowe osiągnięcie w zestawie tego typu narzędzi”, pisze na łamach blogu Google Cloud Wesley Shields, badacz w Grupie Zagrożeń Google. LOSTKEYS zmienia to, z czego rozpoznawalna była grupa rosyjskich hakerów COLDRIVER, znanych też jako UNC4057, Star Blizzard lub Callisto. Tym razem zamiast wykradania danych osobowych i haseł, które następnie służyły do infiltrowania profili wysoko postawionych polityków i przedstawicieli NATO, włamywacze stawiają na mniej wysublimowane metody.

Mogłoby się wydawać, że malware w tych czasach nie ma się przesadnie dobrze, w końcu coraz więcej inicjatyw bezpieczeństwa oraz integracja zabezpieczeń z systemami operacyjnymi jest coraz ciaśniejsza. Jednocześnie w dalszym ciągu hakerzy mogą wykorzystać naszą naiwność i niewiedzę. W końcu jak wiele osób wie, że omyłkowo może wpisywać komendy z programu Powershell zamiast przechodzić przez zwykłe zabezpieczenia CAPTCHA?

Jak malware z Rosji sprytnie dociera do komputerów?

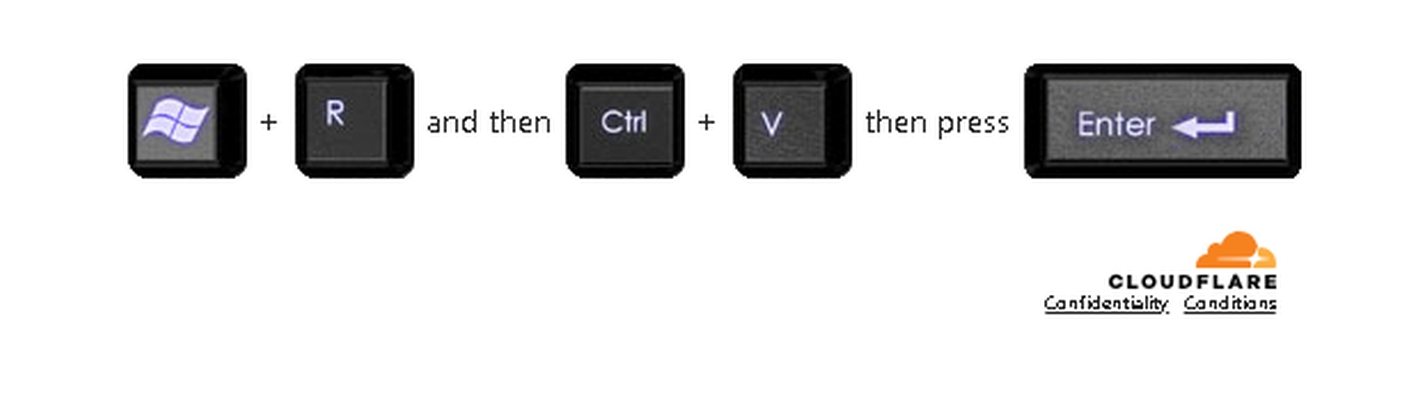

Zainfekowanie komputera wirusem od COLDRIVER wymaga kilkustopniowego zaangażowania ze strony osoby zainfekowanej. Zaczyna się jednak niewinnie, od fałszywego zabezpieczenia CAPTCHA na jednej ze stron przeznaczonej do zapolowania na ofiarę. Oprócz wpisywania tradycyjnego kodu zabezpieczającego przenosimy do schowka Poweshell. Następnie dostajemy prośbę o wpisanie nieoczywistego skrótu klawiszowego uruchamiającego ustawienia Powershell:

Dzięki temu hakerzy mogą zaimplementować niezbędne do włamania oprogramowanie. W wielu z zaobserwowanych przypadków, drugi etap ma swoje źródło w następującym adresie: 165.227.148[.]68. Technika nazywana “ClickFix” pozwala na kopiowanie i wklejanie oraz egzekwowanie komend PowerShell bez wiedzy użytkownika na temat tego, jak pokaźny zestaw uprawnień udostępnia on atakującym.

W drugim etapie oprogramowanie pobiera hash MD5 oparty o rozdzielczość urządzenia. Jeśli MD5 ma jedną z trzech wartości, jakie przypisuje się maszynom wirtualnym, nie dochodzi do uruchomienia oprogramowania. W ten sposób zmniejsza się ryzyko wykrycia oprogramowania. Identyfikatory zaobserwowane przez badaczy za każdym razem różniły się w swoich łańcuchach.

Czytaj też: Co zostawiamy w Uberach? Smartfony, kiełbasa, miecze i… lodówka

W trzecim etapie do gry wchodzi enkodowany w Base64 blob (binary large object). Taki plik obiektowy dociera do jądra systemu operacyjnego. Na tym etapie hakerzy pozyskują i dekodują dane z zainfekowanych urządzeń. Potrzeba do tego dodatkowych dwóch plików, które wykorzystują inny łańcuch identyfikatorów do przebicia się przez zabezpieczenia. Pierwszy to Visual Basic Script – VBS (dekoder), który dekoduje drugi plik na bazie dwóch kluczy. Jeden z kluczy pochodzi od “dekodera”, drugi jest zbierany w późniejszej części wyłudzania danych. Wtedy do gry wkracza finalny VBS o nazwie LOSTKEYS.

Możliwości LOSTKEYS są przerażające

Działanie LOSTKEYS zaobserwowano w styczniu, marcu i kwietniu 2025 roku. Wśród osób objętych atakiem nie brakuje obecnych i byłych doradców zachodnich rządów oraz wojsk, jak i dziennikarzy, think-tanków czy organizacji pozarządowych. Wśród tych osób przede wszystkim sprawa dotyczy osób powiązanych z Ukrainą. Ryzyko, jakie niesie ze sobą ten malware jest ogromne, bowiem dostarcza on do włamywaczy informacje o procesach aktywnych w systemie, jak i pozwala przenosić efekty ich pracy do innych komputerów.

To nie pierwsza tego typu akcja, bowiem COLDRIVER jeszcze w 2022 roku opublikowało prywatną korespondencję brytyjskiego szpiega Richarda Dearlove z MI6 oraz wspierających Brexit osób. Zostało też oskarżone o atak na trzy centra badań jądrowych w Stanach Zjednoczonych. Nie wystarczyło korzystać z usług Protonmail, a linki były zaszyte w plikach PDF, tak by uniknąć podejrzeń.

Ze złośliwym oprogramowaniem da się walczyć. Pokazuje to FBI, które pokonało chińskie PlugX. W przypadku większości ludzi ważniejsza od kontrataku będzie jednak ostrożność. Badacze z Google umieścili listę wskaźników sugerujących niebezpieczeństwo, które pozwolą uniknąć zagrożenia. Przede wszystkim należy nie ulegać fałszywej CAPTCHY i pod żadnym pozorem nie takiej, która mogłaby nas zmusić do kopiowania treści.