Procesor w komputerze ma szczególne znaczenie, w końcu przechodzą przez niego wszystkie zadania obliczeniowe. Musi być zatem podzespołem otoczonym szczególną troską i twórcy chipów o tym wiedzą. Dlatego do naprawy palących problemów używają mikrokodu – niewielkich paczek danych. Z reguły zawiera on niemodyfikowalne instrukcje RDRAND, które w ramach autoryzacji generują losowe cyfry.

Niestety, nie zawsze udaje się zachować maksymalne bezpieczeństwo tej procedury. W ubiegłym roku badacze Google znaleźli krytyczną lukę we wszystkich procesorach AMD opartych o architekturę Zen. EntrySign pozwalał wszystkim z uprawnieniami lokalnego administratora obejść kryptograficzny system weryfikacji i instalować dowolne aktualizacje mikrokodu na jednostkach wykorzystujących AES-CMAC jako funkcję hash w procesie weryfikacji sygnatury. To właśnie ten błąd zainspirował Christiana Beeka, badacza z grupy Rapid7, do wejścia głębiej i dostarczenia nie tylko instrukcji, ale też zagrożenia, którego nie uda się zwalczyć konwencjonalnym oprogramowaniem.

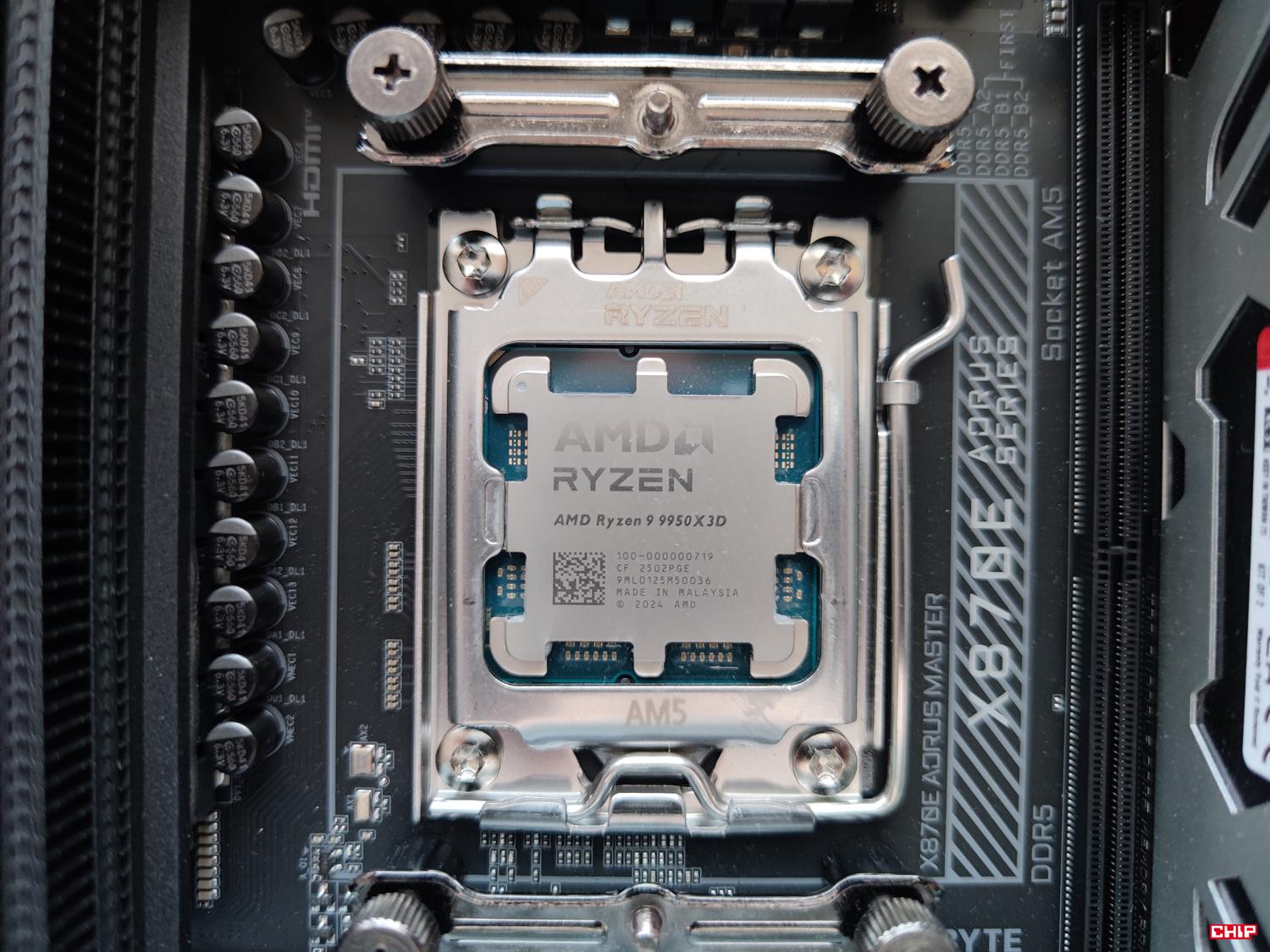

Ogromna luka w zabezpieczeniach procesorów znaleziona przez Rapid7

Badacz z Rapid7 dokonał rzeczy dotychczas niespotykanej. O ile hakerzy mieli już okazję aplikować złośliwe oprogramowanie do procesora, tak jeszcze nie zdarzało się to w przypadku ransomware. Właśnie oprogramowania do wyłudzeń mogą najmocniej skorzystać na tak poważnych brakach w zabezpieczeniu ze względu na jego charakter, który polega na blokowaniu dostępu do komputera i wyłudzaniu pieniędzy za odzyskanie go (do czego nie zawsze dochodzi). Według badań Veeam, które zgromadziło informacje od ponad 1300 firm i organizacji z Europy, Australii i obu Ameryk, ponad 7 na 10 firm dotknięto tą praktyką. Do tego tylko 10% ofiar odzyskało więcej niż 90% swoich danych.

Czytaj też: Intel: owszem, w procesorach jest błąd, ale to nie szkodzi

Zagrożenie jest poważne i jak powiedział The Register Christian Beek:

Ransomware funkcjonuje na poziomie chipu i zmian w mikrokodzie, a gdy jesteś w chipie lub w jego oprogramowaniu systemowym, przejdziesz przez każdą cholerną tradycyjną technikę, jaką dotychczas stworzono.

W przeciwieństwie do zagrożeń znanych dotychczas, nie ma mowy o jego dezaktywacji poprzez zmianę dysku z problematycznymi danymi. Reinstalacja Windowsa także nie pomoże, bo przejście przez zabezpieczenia zadziała jeszcze zanim system operacyjny się uruchomi. Nie pomoże też oprogramowanie na komputerach, gdyż ono nie ma wglądu do mikrokodu. Gdyby miało, mielibyśmy jeszcze więcej problemów z bezpieczeństwem ze strony nieznanych agentów. Działający Proof-of-Concept wirusa pokazuje, że mamy sporo nadrobienia w zakresie bezpieczeństwa.

Dlaczego ma znaczenie to, że rozwiązanie odkryli badacze?

Jesteśmy w o wiele lepszym położeniu ze względu na to, że rozwiązanie odkryto przez badaczy aniżeli nie stało się ono z miejsca narzędziem hakerów. Po pierwsze – to znak, że jeszcze nie jesteśmy w miejscu, gdzie użycie takiego oprogramowania byłoby powszechne, a to – po drugie – oznacza, że producenci będą w stanie zareagować na ten problem zanim wypuszczą kolejną partię sprzętów do sklepów. W rozmowie z The Register Beek zapewnia, że Rapid7 nie upubliczni wirusa. Ale to nie oznacza, że podobnego rozwiązania nie ma już w obiegu.

Czytaj też: Wpadka AMD – procesory marki mają lukę. Czy trzeba się obawiać?

Okazuje się, że wyciek rozmów z Conti z 2022 roku sugeruje, iż podobnym rozwiązaniem interesowali się hakerzy, ale na ten moment, przynajmniej oficjalnie, nie wiemy o znalezieniu przez nich sposobu wykorzystania tego rozwiązania. Teoretycznie producenci mają czas, by zareagować i wprowadzić inne metody weryfikacji mikrokodu w swoich jednostkach. W praktyce Beek w rozmowie z The Register podnosi larum, że firmy i użytkownicy nie dbają o higienę swojego oprogramowania: “Jako branża spędzamy sporo czasu na innowacjach, ale w tym samym momencie nasza higiena cyfrowa się nie poprawia”.