TCG doskonale wie, o czym mówi, ponieważ luka pojawiła się właśnie w TPM. Dotyczy procesorów AMD Ryzen z serii 9000, 8000 oraz 7000. Została ona oznaczona jako CVE-2025-2884. Na czym polega jej działanie i jak uniknąć przykrych skutków?

Ryzeny nie tylko zabezpieczone, ale również usprawnione

CVE-2025-2884 umożliwia atakującemu wykorzystanie podatności poprzez wysyłanie złośliwych poleceń odczytu danych przechowywanych w module TPM. Dzieje się to za pośrednictwem luki w ujawnianiu informacji lub potencjalnie wpływa na dostępność modułu TPM w systemach za pośrednictwem ataku typu “odmowa usługi”. TCG zauważa, że wada występuje w funkcji CryptHmacSign z powodu nieprawidłowej walidacji skrótu wiadomości lub skrótu za pomocą schematu podpisu opartego na kodzie uwierzytelniania wiadomości (HMAC).

TCG wyjaśnia to dokładniej w swoim ostrzeżeniu: kod referencyjny nie implementował odpowiedniej kontroli spójności w CryptHmacSign(), co skutkowało potencjalnym odczytem poza zakresem. Odczyt poza zakresem występuje w buforze przekazanym do punktu wejścia ExecuteCommand(). CVE-2025-2884 może umożliwić atakującemu odczytanie do 65535 bajtów poza końcem tego bufora. Wynik CVSS (Common Vulnerability Scoring System) tej luki wynosi 6,6, co wskazuje na średni poziom zagrożenia. Zwykle tak jest w przypadku większości ataków na poziomie lokalnym, ponieważ aby wykorzystać taką lukę, atakujący musi mieć fizyczny dostęp do urządzenia.

Czytaj też: ASRock udostępnia nowy BIOS, który ma zlikwidować wszelkie problemy z Ryzen 9000

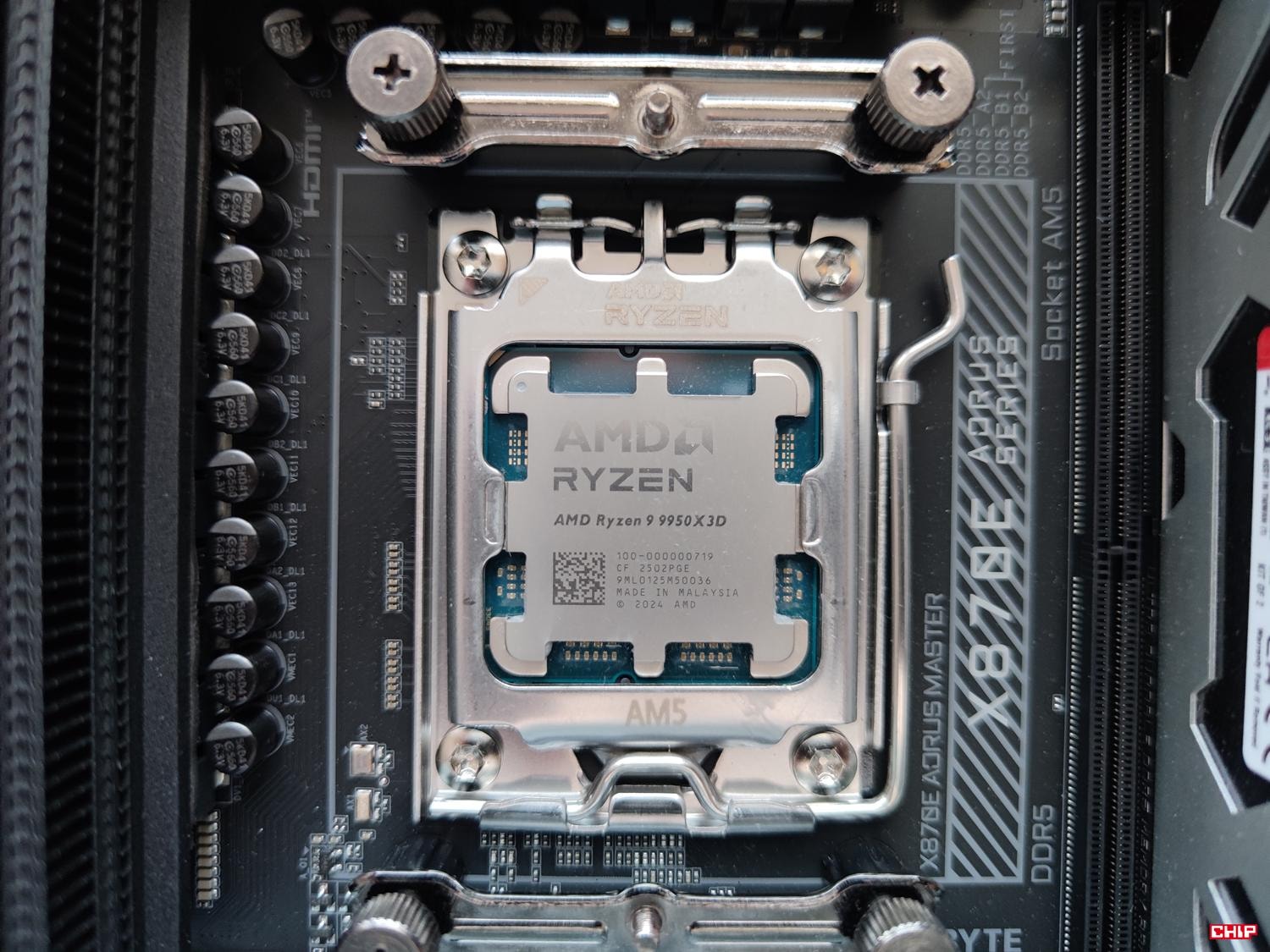

AMD wydało oprogramowanie układowe, aby załatać lukę w zabezpieczeniach części procesorow Ryzen 7000, 8000 (Zen 4) i Ryzen 9000 (Zen 5). Potwierdziło, że oprogramowanie układowe AGESA (AMD Generic Encapsulated Software Architecture) Combo PI (Platform Initialization) 1.2.0.3e łagodzi wykrytą wadę. Firma zauważa, że wspomniane oprogramowanie układowe naprawia problem ASP fTPM + Pluton TPM. ASP odnosi się do “AMD Secure Processor”, który jest dedykowanym komponentem sprzętowym wbudowanym w każdy system-on-a-chip (SoC).

Dostawcy płyt głównych, tacy jak Asus i MSI, już zaczęli wprowadzać aktualizację oprogramowania układowego. MSI podaje we wpisie na blogu: ta aktualizacja nie tylko dodaje obsługę nadchodzących nowych procesorów, ale także umożliwia wszystkim płytom głównym AM5 obsługę układów DRAM o dużej pojemności 64 GB x 4. Nawet przy w pełni zainstalowanych czterech modułach DRAM 64 GB system nadal może osiągnąć stabilną prędkość podkręcania 6000 MT/s, a nawet do 6400 MT/s.

Co ciekawe, Asus zauważa , że ta aktualizacja oprogramowania układowego jest nieodwracalna, ponieważ jest to główne wydanie. Można więc mieć nadzieję, że jest ono bardzo stabilne. Inni dostawcy, jak Gigabyte i ASRock, nie udostępnili jeszcze swoich aktualizacji.