Złośliwe oprogramowanie typu keylogging jest zazwyczaj jest zaprojektowane tak, aby przechwytywać dane logowania lub inne poufne dane użytkowników. Gdy dodamy do tego naruszenie serwera Exchange, otrzymujemy nieciekawą sytuację dla każdej organizacji. Dane firmowe są cennym łupem dla każdego cyberprzestępcy.

Keylogger to nieciekawa sprawa. Może posłużyć do kradzieży wszystkich wpisywanych informacji

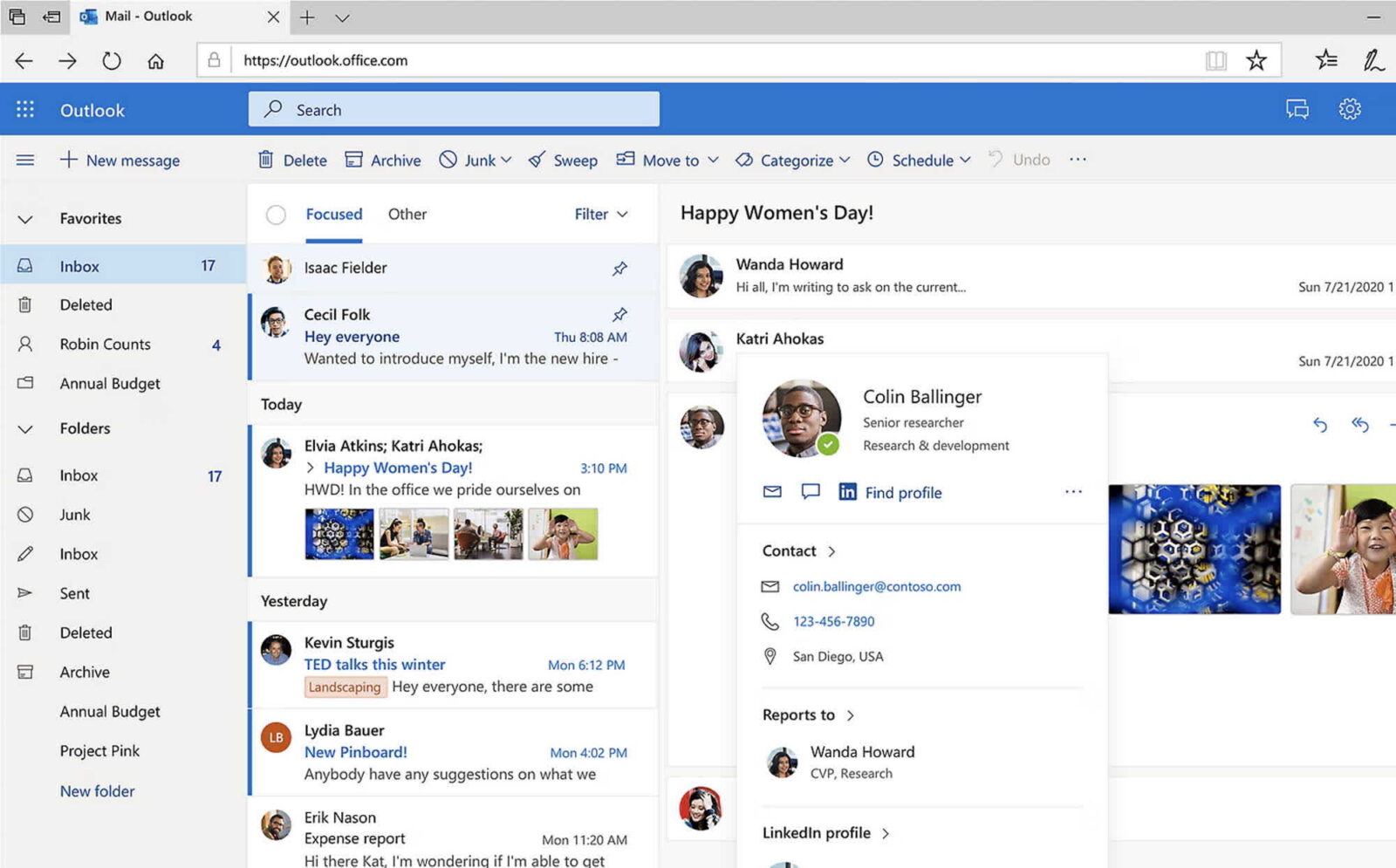

Cyberprzestępcy włamali się do serwerów Exchange, wykorzystując luki w zabezpieczeniach – zarówno te znane, jak i mniej popularne. Po uzyskaniu dostępu wdrożyli keyloggery JavaScript zaprojektowane w celu przechwytywania danych logowania ze strony Outlook on the Web. OWA służy jako internetowa wersja programu Microsoft Outlook i jest częścią zarówno platformy Exchange Server, jak i usługi Exchange Online w ramach pakietu Microsoft 365. Według badania Positive Technologies, keyloggery JavaScript pozostały niewykryte przez wiele miesięcy.

Badacze odkryli kilka keyloggerów, dzieląc je na dwa główne typy: te zaprojektowane do zapisywania przechwyconych danych wejściowych do pliku na lokalnym serwerze – dostępnego z Internetu w późniejszym terminie – oraz te, które wysyłały skradzione dane uwierzytelniające przez globalną sieć za pośrednictwem tuneli DNS lub botów Telegram. Pliki zawierające zarejestrowane dane zostały odpowiednio oznaczone, aby ułatwić cyberprzestępcom identyfikację naruszonej organizacji.

Większość zainfekowanych serwerów Exchange należała do organizacji rządowych. Inne ofiary działały w sektorach takich, jak IT, przemysł i logistyka. Większość infekcji odkryto w Rosji, Wietnamie i na Tajwanie, a dziewięć zainfekowanych firm znajdowało się w samej Rosji. Ogólnie naliczono 65 ofiar ataku w 26 krajach.

Czytaj też: Microsoft zwiększy cyberbezpieczeństwo Polski. Czy to zagrywka wizerunkowa?

Badacze podkreślili, że duża liczba serwerów Exchange pozostaje podatna na znane od dawna luki w zabezpieczeniach. Doradzają, aby potraktować je jako kwestie krytyczne, ustanawiając odpowiednie procesy zarządzania lukami. Ponadto organizacje korzystające z platformy Microsoft powinny wdrażać nowoczesne aplikacje internetowe i systemy ochrony w celu wykrywania złośliwej aktywności sieciowej. Regularne skanowanie plików związanych z uwierzytelnianiem użytkownika w celu wykrycia potencjalnie złośliwego kodu może być również przydatną praktyką.