Jeżeli na wspomnienie o Minecrafcie myślisz o becie 1.9 i edycji postawionej na Javie, to najwyższa pora na badania kontrolne. Podobnie jeśli pamiętacie ten tekst z 2011 roku o niezwykłych budowlach w świecie Minecrafta. Gra, która kształtuje kolejną generację młodych pokoleń przechodziła przez różne momenty swojej popularności, ale w dalszym ciągu jest istotną częścią internetu oraz świata gier. Szacuje się, że każdego dnia w tytuł gra ponad 8 milionów graczy, a przez cały okres jego 14-letniego życia tytuł znalazł ponad 350 milionów nabywców. Nie dziwi więc jego wszechobecność, a także długo odwlekany kinowy debiut.

Do sukcesu podpina się każdy, także ci, którzy zdecydowanie nie powinni mieć z grą nic wspólnego. Najmłodsi gracze, podążający za internetowymi twórcami, poszukują modyfikacji, które poprawią grafikę, dodadzą nowe stworki i przedmioty lub wprowadzą nowe tryby gier, a czasem pozwalają oszukiwać na korzyść gracza. I nie byłoby w tym nic nadzwyczajnego, gdyby ktoś nie wykorzystał tego jako okazji do aplikowania złośliwego oprogramowania. Działania te są zarysowane na szeroką skalę i mogą wyrządzić poważne szkody – nie tylko na psychice młodych graczy.

GitHub zalał malware, Minecraft z fałszywymi modami

W serwisie GitHub doszło do walki o repozytoria z modyfikacjami do Minecrafta. Za operację odpowiada Stargazers Ghost Network, rozwiązanie distribution-as-a-service, czyli w zasadzie wielopoziomowa kampania mająca na celu przejęcie przestrzeni z “dobrym” oprogramowaniem i zastąpieniem go wadliwymi programami. O sprawie poinformował zespół badawczy Check Point Research.

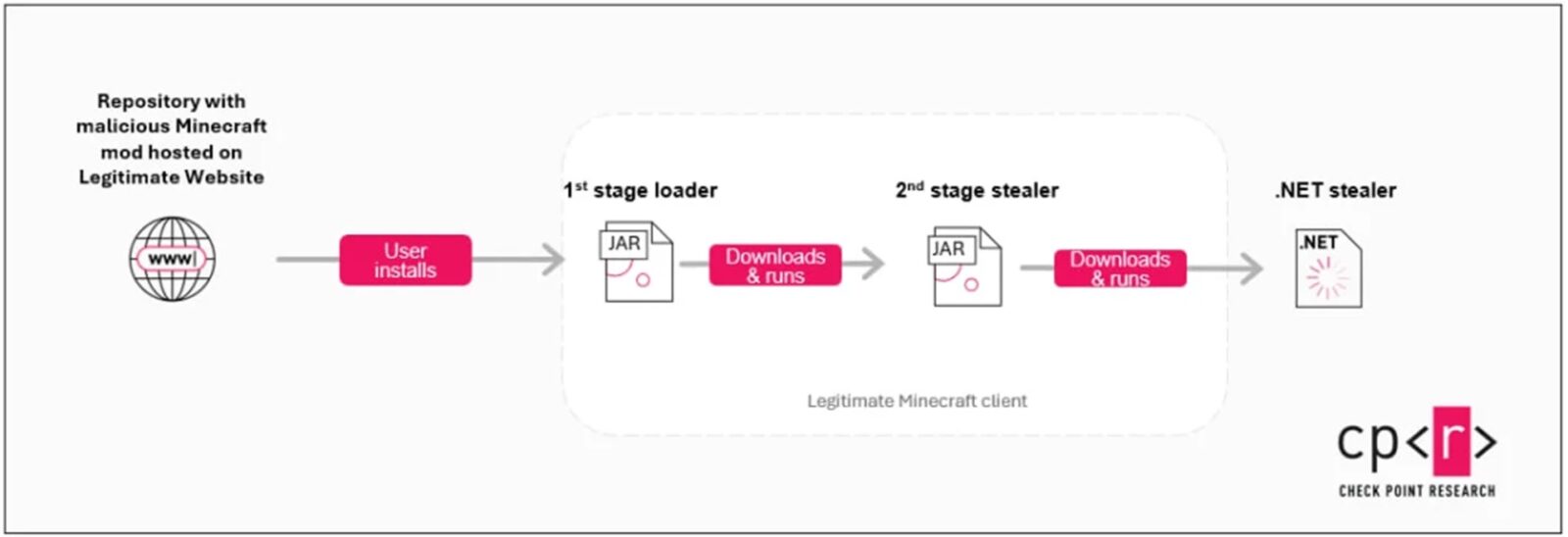

Malware pojawił się przynajmniej na czterech repozytoriach od marca 2025 roku i uszkodził przez ten czas ponad 1500 urządzeń. Atak zaczyna się instalacji modyfikacji przebranych za te z Minecraft Forge. Do ich aktywacji niezbędne jest uruchomienie gry i proces ten wiąże się z automatycznym uruchomieniem przez złośliwe oprogramowanie narzędzi powstrzymujących analizę.

Czytaj też: Exynos 2500 oficjalnie! To pierwszy układ 3 nm marki

Jest pewna przewrotność w tym, że malware udaje Oringo i Taunahi, które pełnią rolę narzędzi do skryptów i makro, a więc do oszukiwania. Konsekwencje, niezależnie od tego, kogo dotykają, są jednak poważne. W środku znajdują się bowiem złośliwe pliki .jar. Jak udaje się im obejść oprogramowanie antywirusowe? Silniki antywirusowe pracujące w izolowanym środowisku testowym nie potrafią wyłapywać wymaganych zależności, gdyż te są bardzo konkretnie określone dla Minecrafta. W efekcie program wie, jak “ukryć się” przed maszynami wirtualnymi czy monitoringiem łącza internetowego.

Za rozwijanie malware’u odpowiada osoba władająca językiem rosyjskim, co najpierw założono ze względu na identyfikację stref czasowych UTC +3, a potem udowodniono dzięki niektórym artefaktom zapisanym po rosyjsku. Złośliwe oprogramowanie bierze na cel przede wszystkim tokeny autoryzacyjne do Minecrafta oaz innych launcherów. Do tego skanuje Discorda i Telegrama, a następnie transmituje dane wrażliwe przez zapytania HTTP POST do serwerów command-and-control.

Sytuacja może posunąć się jeszcze dalej, gdy oprogramowanie pobierze i wyegzekwuje program “44 CALIBER” oparty na platformie programistycznej .NET. Ten kradnie dane przeglądarki, portefli kryptowalutowych, szczegóły konfiguracji VPN-ów i pliki, które znajdują się na pulpicie i w folderze “Dokumenty”. Poza tym dostarcza hakerom zrzuty ekranu, zawartość schowka i metadane systemu i przesyła to za pomocą webhooków Discorda.

Minecraft to żyła złota nie tylko dla jego twórców

Gdy zawodzą antywirusy, jedyną drogą jest korzystanie z zaufanych źródeł modów. Jednym z nich jest CurseForge. Karą za korzystanie z nieuczciwego oprogramowania do uzyskiwania przewagi w grze może być opróżnienie konta bankowego rodziców lub kradzież wrażliwych danych. W każdym takim przypadku zalecana jest ostrożność, zwłaszcza że zarobki oszustów szacuje się na nawet 100000 dolarów. Minecraft nie musi zatem być ich ostatnim przystankiem.