Jeśli korzystasz z komunikatora Signal, nie wpadaj w panikę – to nie jest problem z jego bezpieczeństwem. Przestępcy wykorzystują go do dystrybucji ataków phishingowych, a robią to, gdyż chętnie korzystają z niego rządy na całym świecie.

Signal – co się tam dzieje?

Jak się można spodziewać, ataki w cyberprzestrzeni nie są nowością w tej wojnie. Zostały po raz pierwszy odkryte w marcu 2024 roku przez ukraińskie Centrum Reagowania Komputerowego i Kryzysowego (CERT-UA ), choć wówczas ujawniono jedynie ograniczone szczegóły na temat wektora infekcji. Teraz badacze z ESET poinformowali Centrum o nieautoryzowanym dostępie do konta e-mail gov.ua. Badanie wykazało, że wiadomości wysyłane za pomocą aplikacji Signal były wykorzystywane do dostarczania do celów złośliwego dokumentu (Акт.doc), który przy użyciu makr ładował znajdujący się w pamięci backdoor “Covenant”.

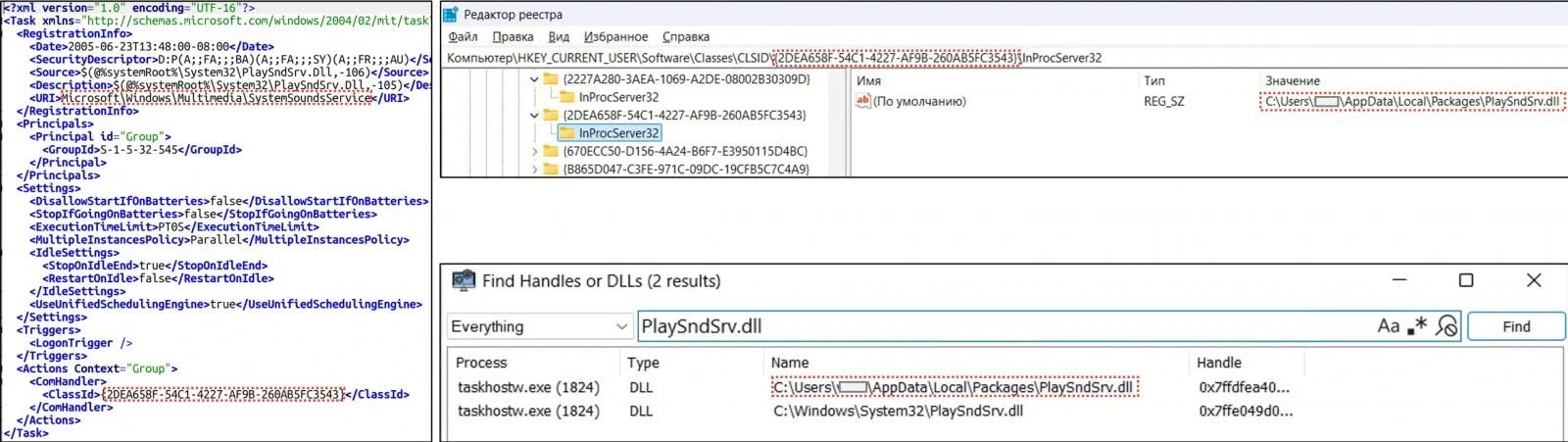

“Covenant” działa jako program ładujący złośliwe oprogramowanie, pobierając bibliotekę DLL (PlaySndSrv.dll) oraz plik WAV zawierający kod powłoki (sample-03.wav), który ładuje BeardShell, dotychczas nieudokumentowane złośliwe oprogramowanie, stworzone w języku C++. Zarówno w przypadku modułu ładującego, jak samego złośliwego oprogramowania, trwałość jest zabezpieczona poprzez przejęcie portu COM w rejestrze systemu Windows.

A jak działają szkodniki? BeardShell zajmuje się pobieraniem skryptów PowerShell, odszyfrowywaniem ich za pomocą “chacha20-poly1305” i ich egzekwowaniem. Wyniki są przesyłane do serwera C2, z którym komunikacja jest ułatwiona przez Icedrive API. Podczas ataków w 2024 roku, CERT-UA wykryło również program do przechwytywania zrzutów ekranu o nazwie SlimAgent, który przechwytuje zrzuty ekranu przy użyciu szeregu funkcji API systemu Windows (EnumDisplayMonitors, CreateCompatibleDC, CreateCompatibleBitmap, BitBlt, GdipSaveImageToStream).

Czytaj też: Minecraft i oszustwo na wnuczku. GitHub roi się od modów z wirusami

Obrazy te są szyfrowane przy użyciu algorytmów AES i RSA oraz przechowywane lokalnie, prawdopodobnie w celu ich wyekstrahowania przy użyciu oddzielnego ładunku/narzędzia na serwer C2 grupy APT28. Dlatego CERT-UA zaleca potencjalnym celom monitorowanie interakcji sieciowych z app.koofr.net i api.icedrive.net.

APT28 – zagrożenie dla każdego

APT28 to jedna z najbardziej zaawansowanych grup przestępczych w Rosji, ujawniona przez Volexity w listopadzie 2024 roku. Stosuje nowatorską technikę “najbliższego sąsiada” , która pozwala na zdalne włamywanie się do celów poprzez wykorzystywanie sieci Wi-Fi w zasięgu. Grupa od dawna atakuje Ukrainę , a także inne ważne organizacje w USA i Europie , głównie w celach cybernetycznego szpiegostwa.

Signal już raz padł ofiarą ataków typu spear-phishing, w których wykorzystywano funkcję łączenia urządzeń do przejmowania kont. Była również celem cyberataków Dark Crystal RAT skierowanych przeciwko kluczowym celom na Ukrainie. W pewnym momencie przedstawiciele ukraińskiego rządu wyrazili rozczarowanie, że Signal rzekomo przestał współpracować z nimi w ich wysiłkach na rzecz blokowania rosyjskich ataków. Ukraińscy urzędnicy później wyrazili frustrację z powodu braku współpracy Signal w blokowaniu rosyjskich operacji.

Ale prezes komunikatora Signal, Meredith Whittaker, przyjęła te oświadczenia ze zdumieniem , mówiąc, że platforma nigdy nie udostępniała danych komunikacyjnych Ukrainie ani żadnemu innemu rządowi.