Exploit nowego rodzaju, wykorzystuje do działania pokład pamięci karty graficznej, której antywirusy nie przeglądają

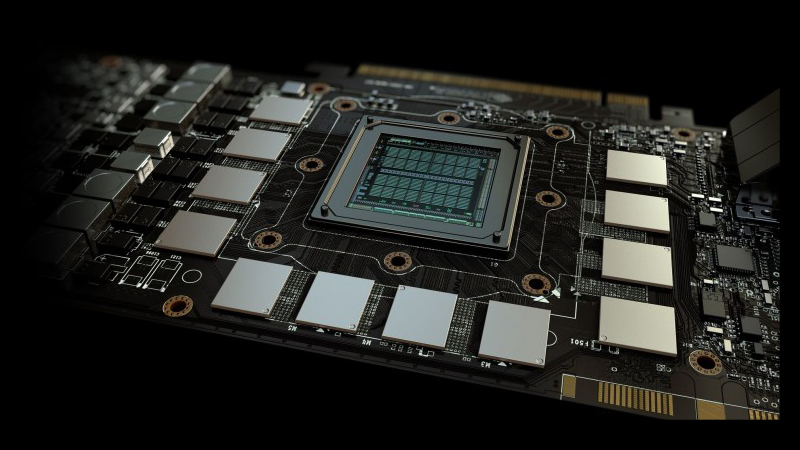

Obecne oprogramowanie antywirusowe przeszukuje naszą pamięć masową (dane zapisane na dyskach), jak również operacyjną (RAM), aby wykryć i w następstwie przeciwdziałać złośliwemu kodowi. Do pamięci VRAM (Video Random Access Memory) obecnej na kartach graficznych w formie kości GDDRX nie zaglądają w ogóle, dlatego ten nowy sposób na realizowanie ataków hakerskich jest tak niebezpieczny. Zwłaszcza dziś, bo kilka dni temu w sieci sprzedano dowód na działanie mechanizmu z wykorzystaniem tego nowego narzędzia. Poinformował o tym serwis Bleeping Computer.

Czytaj też: Dostawy procesorów graficznych znacząco wzrosły, a kart na rynku nadal brakuje

Według niedawnego wpisu na forum hakerów, z którego posty na dowód tej informacji cytuje wspomniany serwis, nowe narzędzie hakowania pozwala ukryć złośliwy kod w pamięci karty graficznej bez wykrycia go przez resztę systemu. Szczegóły działania tego mechanizmu są ciągle ograniczone, ale po raz pierwszy trafił on do sieci 8 sierpnia i 25 sierpnia został sprzedany komuś za nieujawnioną kwotę.

Normalnie VRAM służy karcie graficznej jako pamięć, w której są przechowywane aktualnie renderowane tekstury. Nie bez powodu więc antywirusy do niej nie zaglądają, ale wygląda na to, że będą musiały zacząć… tylko jak? Na ten moment nie wiadomo dokładnie, jak działa ten exploit. Wiemy tylko tyle, że jest w stanie przejąć fragment przestrzeni adresowej w pamięci VRAM i alokować tam, w tajemnicy przed systemem, złośliwy kod, który następnie wykonuje.

Czytaj też: GeForce RTX 3080 Ti z 20 GB GDDR6X? Pudełka zdają się na to wskazywać

Co ciekawe, bezpieczni mogą czuć się posiadacze starszego sprzętu i pracujący na systemach Linux, bo exploit wymaga do działania zarówno Windowsa, jak i sprzętu, obsługującego OpenCL w wersji 2.0 lub nowszej. Może też zostać wykorzystany na platformach wyłącznie ze zintegrowanymi w CPU procesorami graficznymi, dzięki temu, że iGPU wymagają do działania VRAMu, ale nie z dedykowanych pamięci GDDR, a wydzielonej dla nich pamięci operacyjnej RAM.

Czytaj też: Gorąco i prądożernie, czyli procesor Intel Alder Lake-s w stress teście

Więcej szczegółów ma wkrótce ujawnić grupa badawcza Vx-underground, ale warto wiedzieć, że to nie pierwszy raz, kiedy wykorzystuje się graficzną sferę sprzętową do atakowania. Kilkuletni exploit Jellyfish, który jest dostępny w formie otwartego kodu źródłowego, wykorzystuje do tego technikę LD_PRELOAD z OpenCL, ukrywając kod bezpośrednio w procesorach graficznych. Z nim jednak udało się wygrać, jak również z ukrywaniem takich niespodzianek w plikach graficznych, którymi przecież zajmuje się GPU.